Android 恶意软件植入程序已不再局限于银行木马

网络安全研究人员发现 Android 恶意软件世界发生了令人不安的转变。 Droppers——看似无害的小型应用程序,可以秘密获取并安装恶意软件——不再局限于提供强大的银行木马。它们现在被重新调整用途,用于传播更简单的威胁,例如短信窃取程序和间谍软件,特别是在亚洲。

多年来,植入程序一直充当需要深度系统访问的复杂恶意软件(例如银行木马或远程访问工具)的“送货员”。然而,根据荷兰安全公司 ThreatFabric 的一份新报告,网络犯罪分子正在采用相同的技术在隐形应用程序中传播更简单的恶意软件,将植入程序变成绕过谷歌最新防御的通用工具。

了解更多:iOS 26 银行应用程序无法运行:安全、快速且用户友好的解决方案

为什么滴管变得越来越普遍

ThreatFabric 的研究人员指出,这一变化与谷歌新的 Play Protect 试点计划有关,该计划最近在印度、巴西、泰国和新加坡等高风险地区推出。

该程序会在安装前扫描应用程序(尤其是从 Play 商店外部下载的应用程序),并阻止那些请求敏感权限(例如读取短信、访问通知或控制辅助功能)的应用程序。如果某个应用程序看起来可疑,它甚至在运行之前就会被阻止。

此举使得恶意应用程序更难进入手机。但攻击者发现了一个漏洞。他们没有直接发送恶意代码,而是将其隐藏在乍一看无害的滴管中。这些应用程序请求最少的权限,显示虚假的“更新”提示,并毫无问题地通过 Google 的初始扫描。只有在用户点击“更新”后,真正的恶意软件才会在后台安装,并请求其所需的强大权限。

ThreatFabric 表示:“通过将基本的有效负载封装在滴管内,它们可以获得一个保护壳,可以逃避今天的检查,同时保持足够的灵活性,以便明天交换有效负载和开展活动。”写道在上周的一篇博客文章中。

RewardDropMiner 和其他威胁

ThreatFabric 的研究人员重点介绍了一个名为 RewardDropMiner 的案例。它最初的设计目的是在后台悄悄地挖掘加密货币的同时传播间谍软件。然而,在最新版本中,挖掘功能已被删除,只留下了释放器功能。这种更精简的方法使恶意软件更难检测,同时仍然允许攻击者秘密传播间谍软件或其他恶意应用程序。

与 RewardDropMiner 相关的虚假应用程序被发现冒充印度流行的服务,例如 PM Yojana 2025、SBI Online、Axis Card,甚至是政府相关的公用事业。

其他 dropper 系列,如 SecuriDropper、Zombinder、BrokewellDropper、HiddenCatDropper 和 TiramisuDropper 也很活跃,它们使用类似的技巧来躲避 Google 的安全检查,并通过虚假网站甚至消息应用程序传播银行恶意软件或间谍软件。

猫捉老鼠的游戏仍在继续

虽然谷歌表示这些应用程序都不是通过 Play 商店分发的,并且 Play Protect 会继续阻止已知威胁,但专家警告说,植入程序正在演变成通用恶意软件安装程序。

ThreatFabric 补充道:“Droppers 已经从高端银行恶意软件的利基工具发展成为几乎任何类型的恶意应用程序的通用安装程序,无论大小,基本上都需要突破区域防御。”

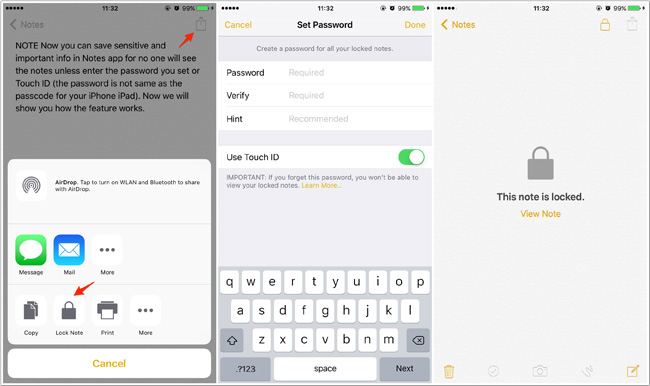

用户可以做什么

这一转变凸显了安全维护者和网络犯罪分子之间正在进行的军备竞赛。对于谷歌和更广泛的安全社区来说,这表明随着攻击者完善他们的策略,需要不断发展检测方法。

对于日常 Android 用户来说,这提醒我们保持警惕是第一道防线:仅安装来自可信来源的应用程序,警惕需要异常权限的应用程序,对可疑提示(尤其是虚假“更新”)保持警惕,并在从第三方网站旁加载应用程序之前三思而后行。