如何在 Microsoft Entra Cloud Sync 中配置组写回

组写回允许 Microsoft Entra ID 安全组与本地 AD 同步。但是,Microsoft 于 2024 年 6 月在 Microsoft Entra Connect 中弃用了安全组写回功能。但他们在 Microsoft Entra Cloud Sync 中提供了该功能。在本文中,您将了解如何在 Microsoft Entra Cloud Sync 中配置组写回。

在继续之前,请确保您拥有:

- Microsoft Entra ID 租户。

- 用于初始设置的 Entra ID 全局管理员帐户。

- 至少一台 Windows Server 2016 或更高版本的计算机(已加入域)用于托管预配代理。

- 打开必要的防火墙端口:到 Microsoft 云端点的 HTTPS (443) 和 HTTP (80)。

- 从服务器到域控制器以及外部互联网的正确 DNS 解析。

如果您已按照在 Microsoft Entra Connect Sync 中启用组写回一文进行操作,则您已经设置了 OU,并且它正在将组从 Entra ID 写回到 AD。但是,这些不是安全组。

笔记:安全组写回只能在 Microsoft Entra Cloud Sync 中设置,我们将在本文中介绍这一点。

如何在 Microsoft Entra Cloud Sync 中启用组写回

要在 Microsoft Entra Cloud Sync 中启用和配置组写回,请按照以下步骤操作:

步骤 1. 在 AD 中创建 OU

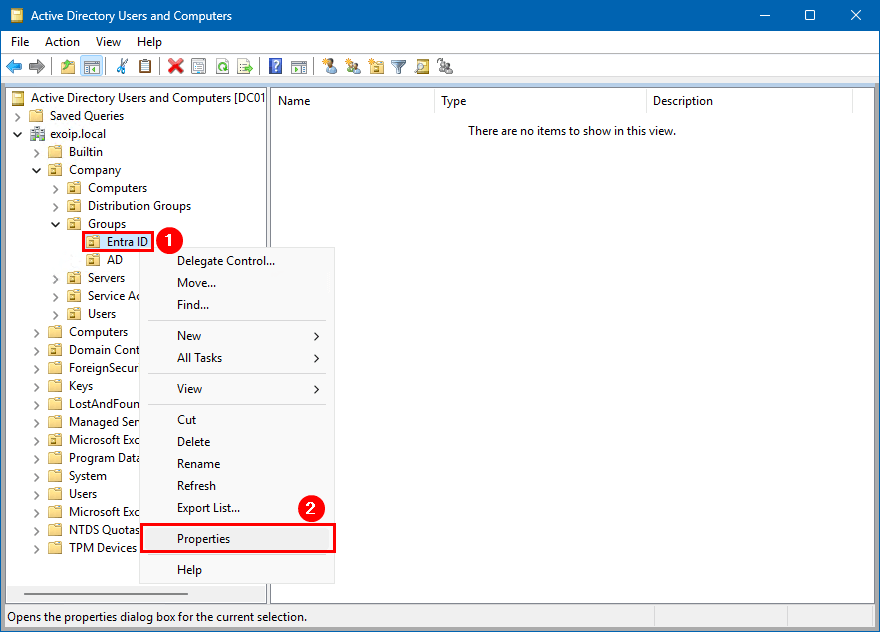

启动 Active Directory 用户和计算机并创建两个单独的 OU:

- 入口ID:微软Entra ID

- 广告:活动目录

如果您已经为组拥有不同的 OU,则无需创建广告OU 并将所有组移入其中。仅创建一个名为入口ID。这是您稍后将在指南中使用的内容。

- 右键单击入口ID或者

- 点击特性

- 双击专有名称属性

- 复制价值并保存它。您稍后将在指南中需要它。

步骤2.获取组写回状态

如果您安装了 Microsoft Entra Connect,请运行获取 ADSyncAADCompanyFeature用于检查组写回状态的 PowerShell cmdlet。

Get-ADSyncAADCompanyFeaturePowerShell 输出显示统一组写回被禁用,因为该值为错误的。

参见:如何在 Microsoft Entra Connect Sync 中启用组写回

PasswordHashSync : True

ForcePasswordChangeOnLogOn : False

UserWriteback : False

DeviceWriteback : False

UnifiedGroupWriteback : False

GroupWritebackV2 : False您可以启用 UnifiedGroupWriteback 并保持这样。禁用 GroupWritebackV2 非常重要,因为它已停止使用。请阅读文章在 Microsoft Entra Connect 中禁用组写回 v2 来了解更多信息。

笔记:UnifiedGroupWriteback 指的是原始版本,它将继续发挥作用。 GroupWritebackV2 指的是新版本,已于 2024 年 6 月停产。它现已集成到 Microsoft Entra Cloud Sync 中,这就是本文的主题。

步骤 3. 下载云同步代理

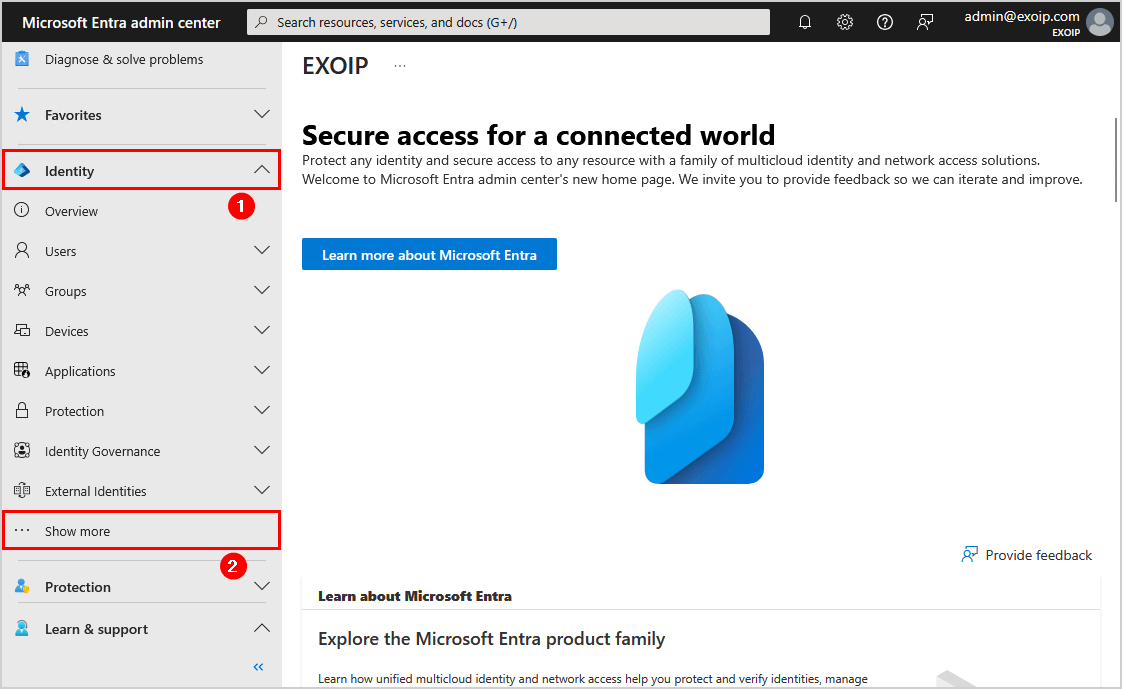

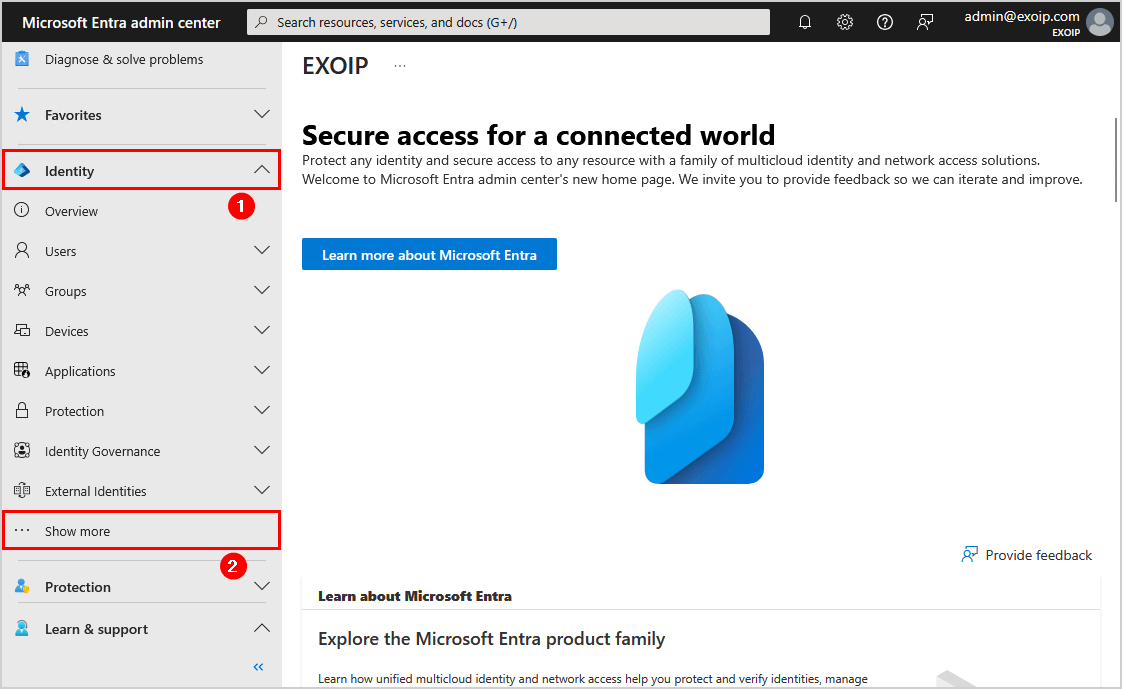

- 登录到微软 Entra 管理中心

- 导航至身份 > 显示更多

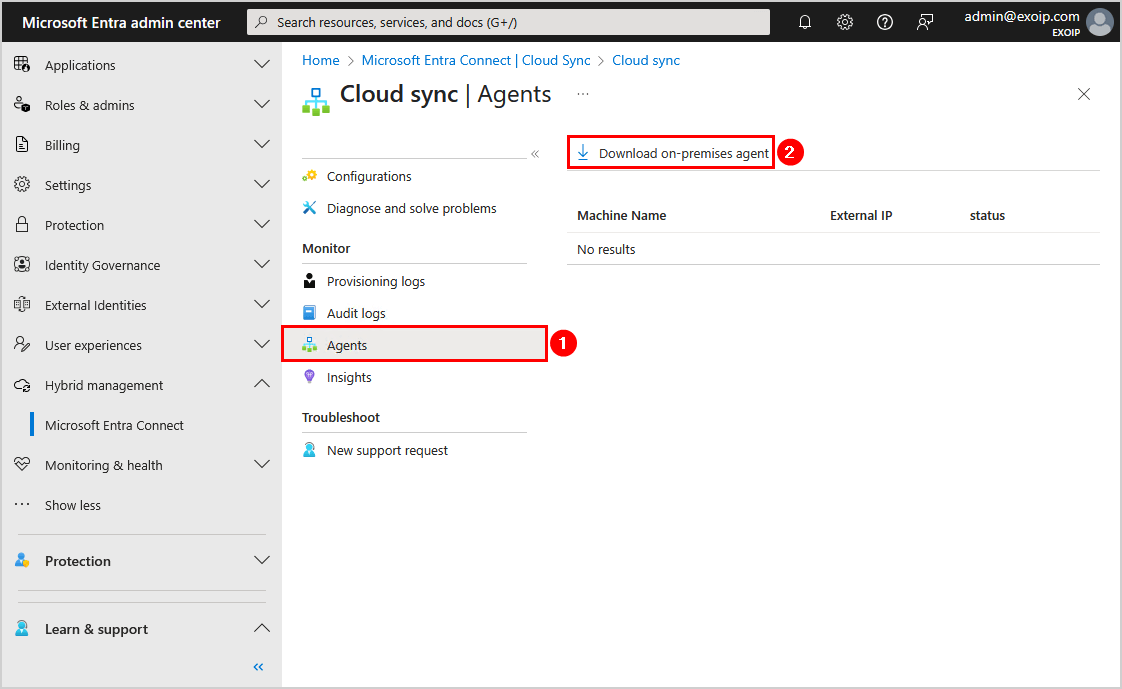

- 选择混合管理 > Microsoft Entra Connect

- 点击云同步

- 选择代理商

- 点击下载本地代理

- 点击接受条款并下载

- 将可执行文件保存到您的 Windows Server 计算机

步骤 4. 在 Windows Server 上安装 Provisioning Agent

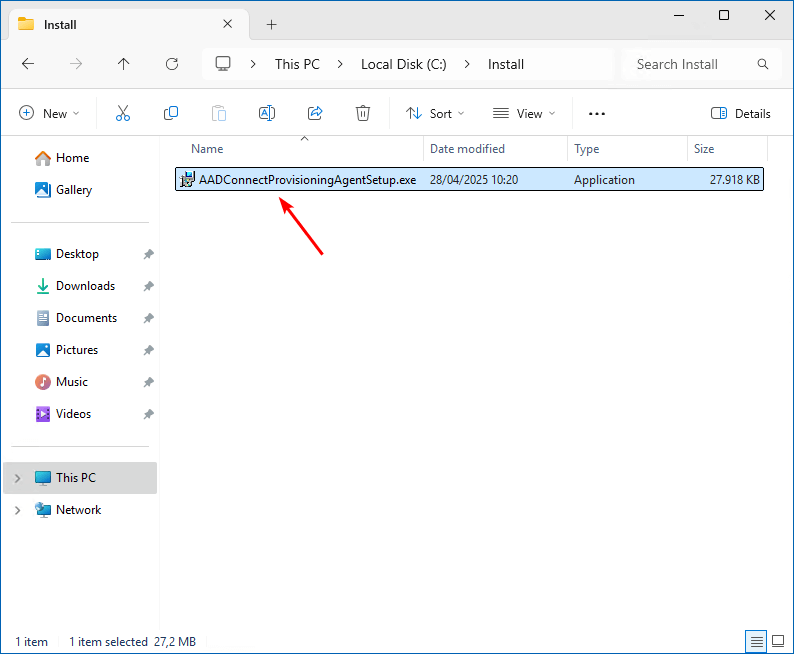

- 开始文件浏览器

- 转到已下载的配置代理安装可执行文件

- 以管理员身份运行下载的 Microsoft Entra Connect Provisioning Agent 安装程序

- 接受许可条款和条件

- 点击安装

- 安装程序开始安装 Microsoft Entra Provisioning Agent

- 点击下一个在“欢迎使用 Microsoft Entra 配置代理配置向导”屏幕中

- 选择HR 驱动的配置(Workday 和 SuccessFactors)/Microsoft Entra Cloud Sync

- 点击下一个

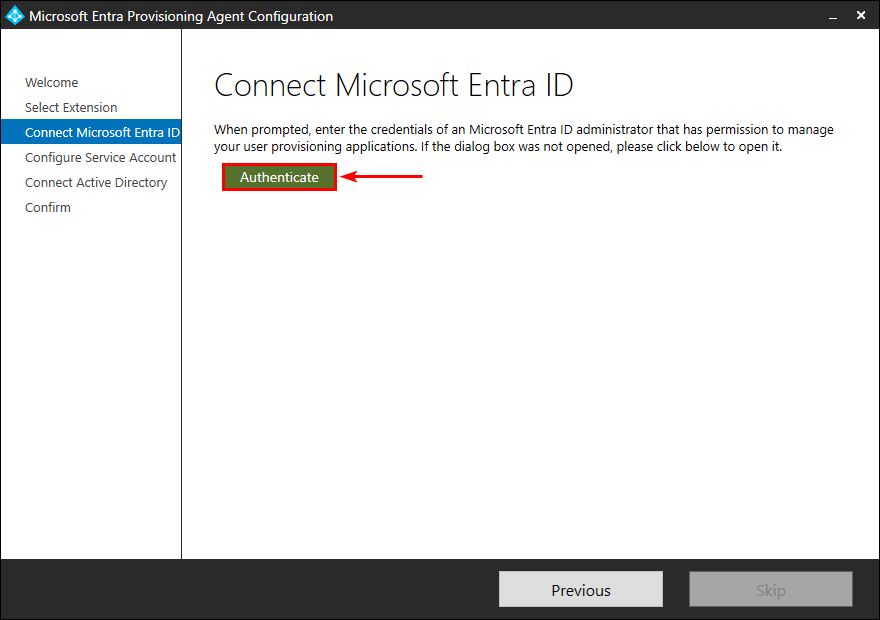

- 点击认证

- 使用您的登录Microsoft Entra ID 管理员凭据

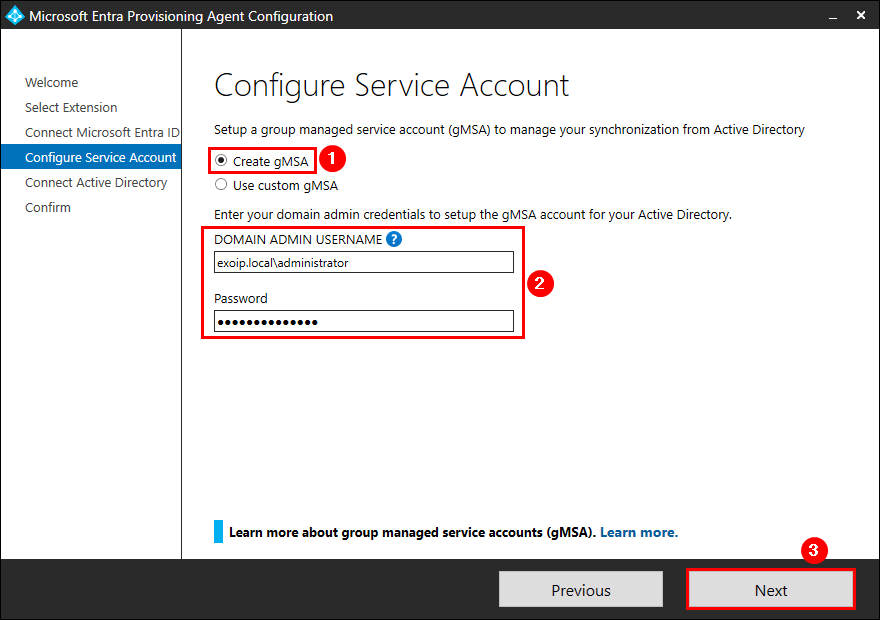

- 选择创建gSMA

- 输入您的本地域管理员凭据

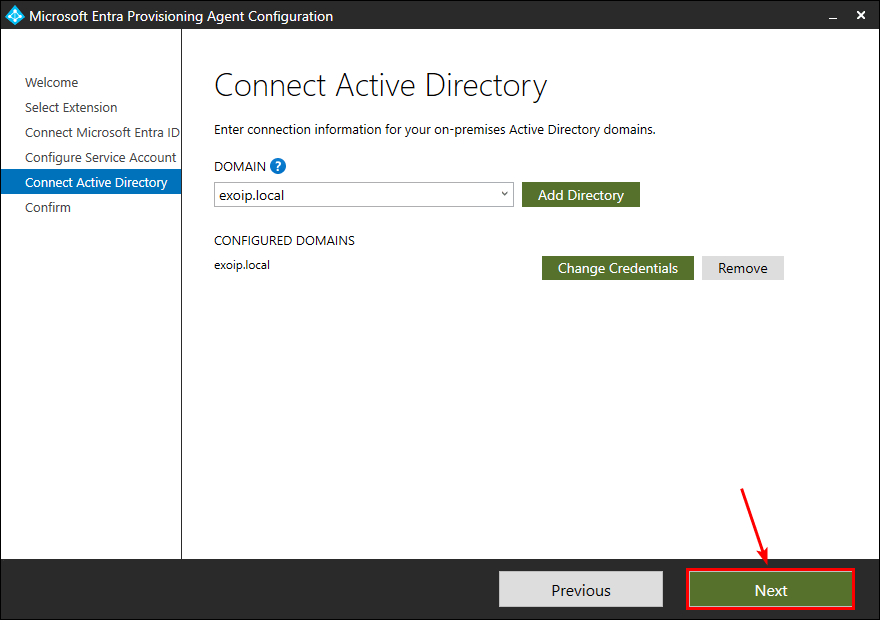

- 点击下一个

- 点击下一个

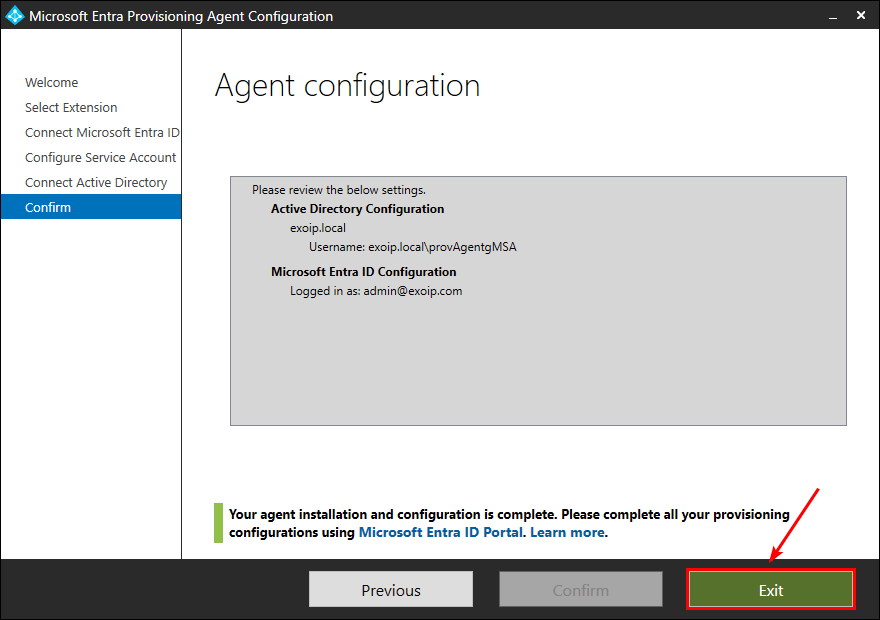

- 点击确认

- 点击出口

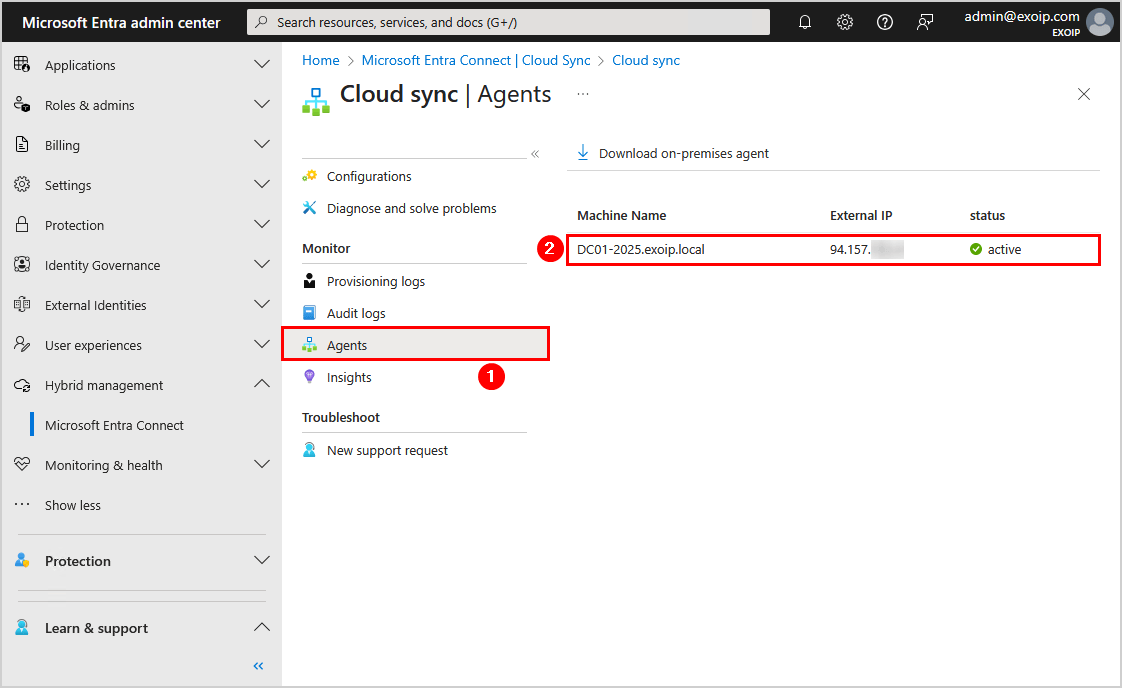

步骤 5. 验证配置代理状态

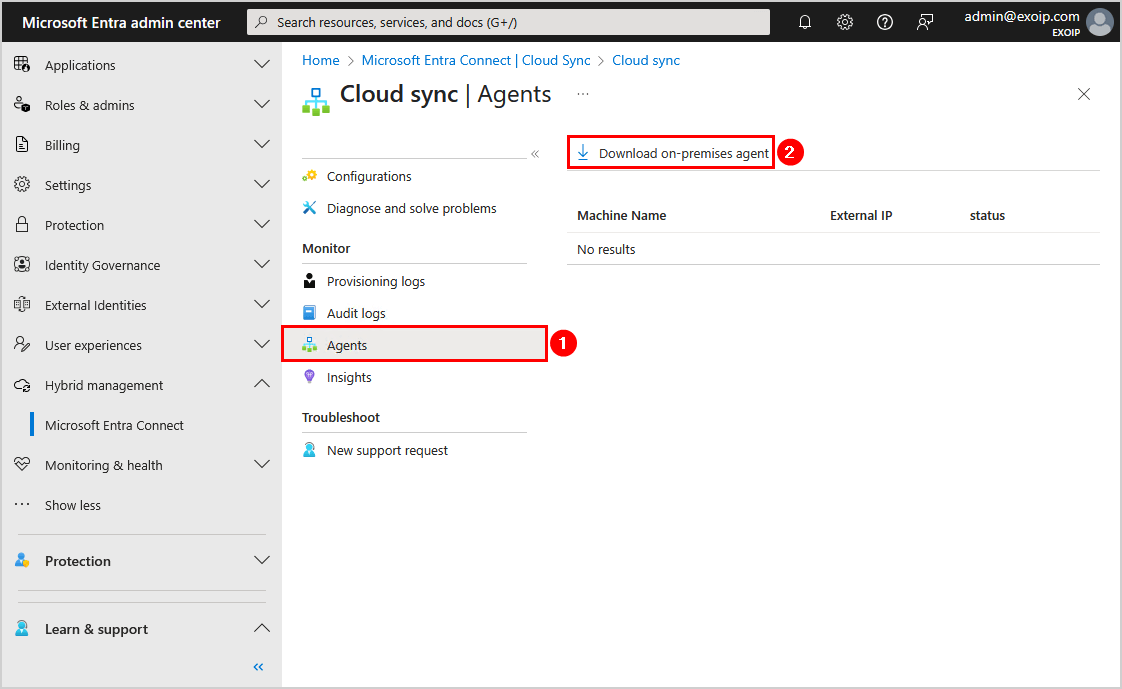

- 登录到微软 Entra 管理中心

- 点击代理商并验证机器名称是否出现且状态为积极的

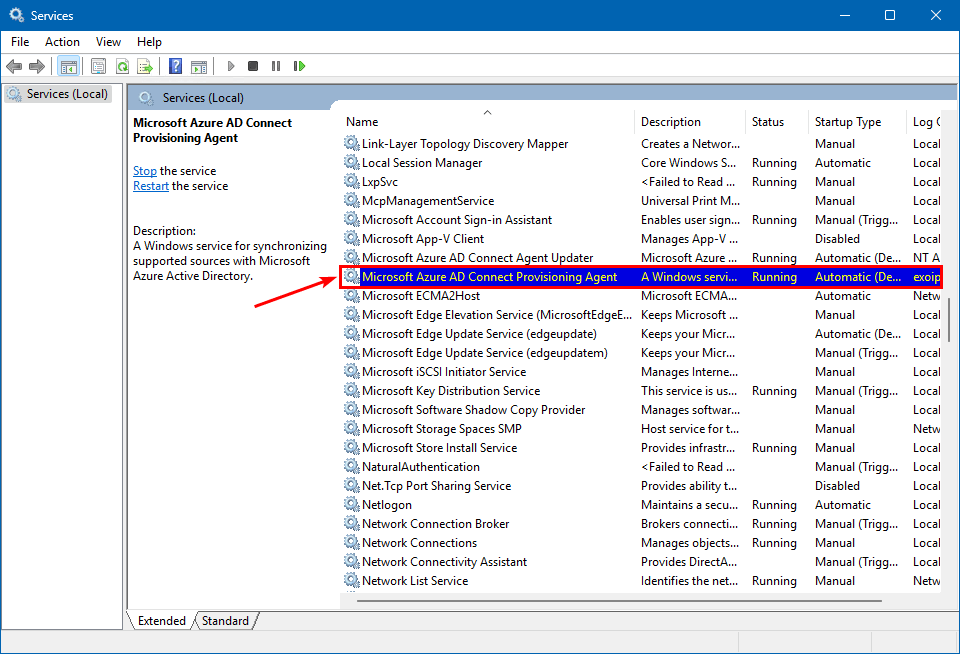

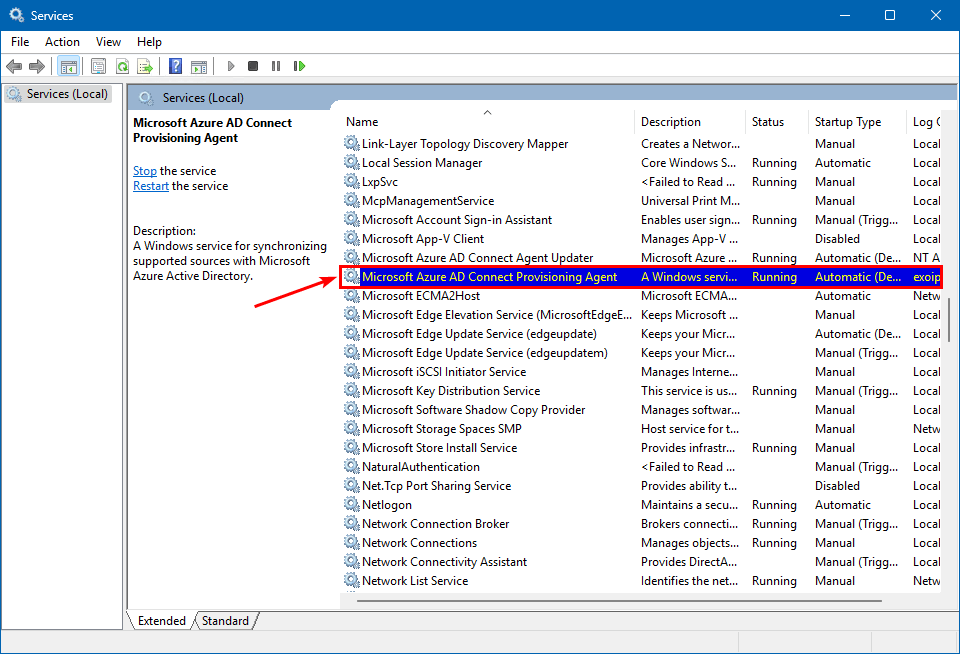

- 开始视窗服务

- 验证Microsoft Azure AD Connect 配置代理服务正在运行

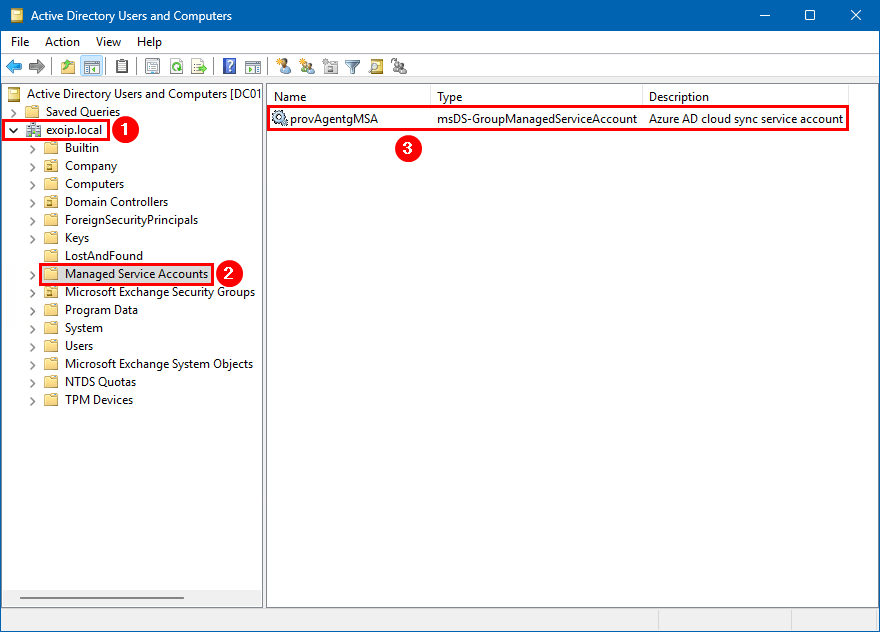

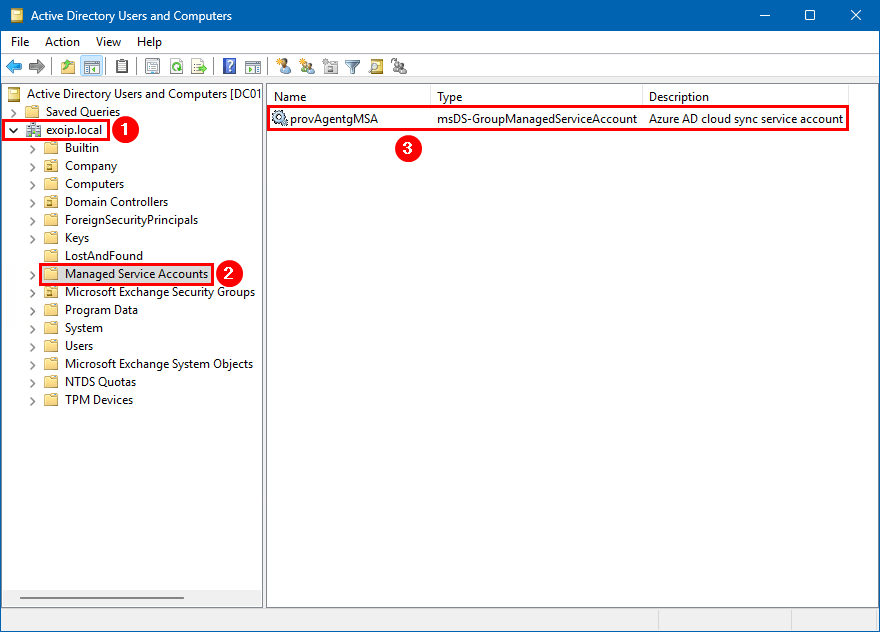

- 开始Active Directory 用户和计算机

- 导航至域 (exoip.local) > 托管服务帐户

- 验证省代理gMSA出现服务帐户

步骤 6. 设置 Microsoft Entra ID 到 AD 同步配置

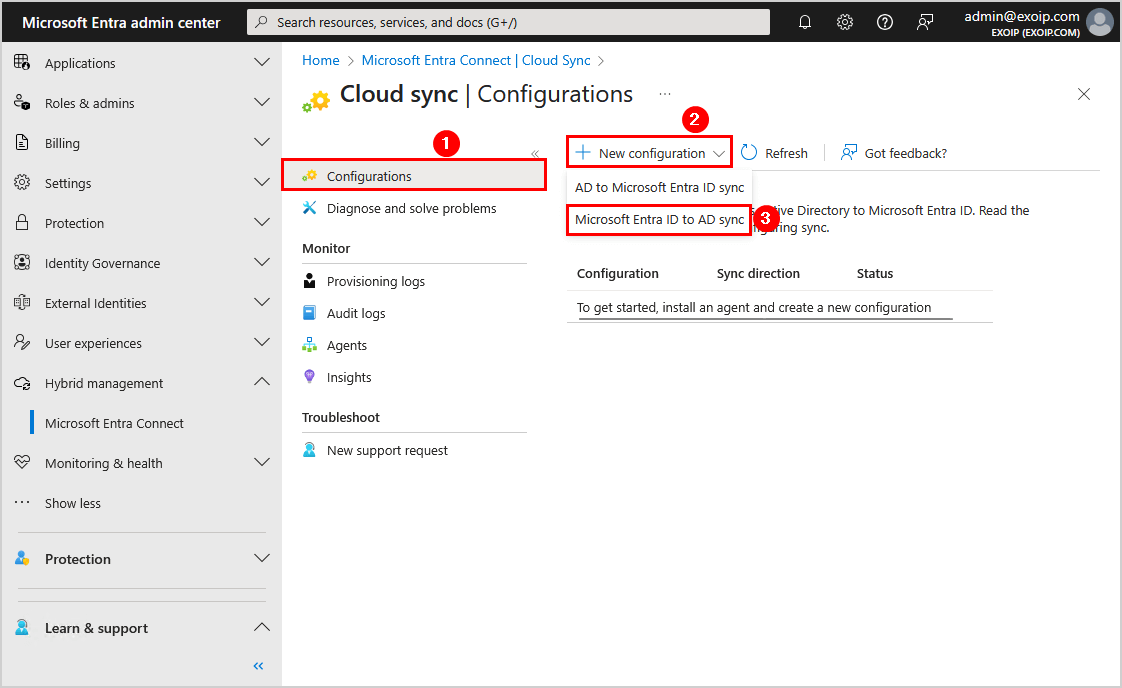

- 登录到微软 Entra 管理中心

- 点击配置

- 选择+ 新配置 > Microsoft Entra ID 到 AD 同步

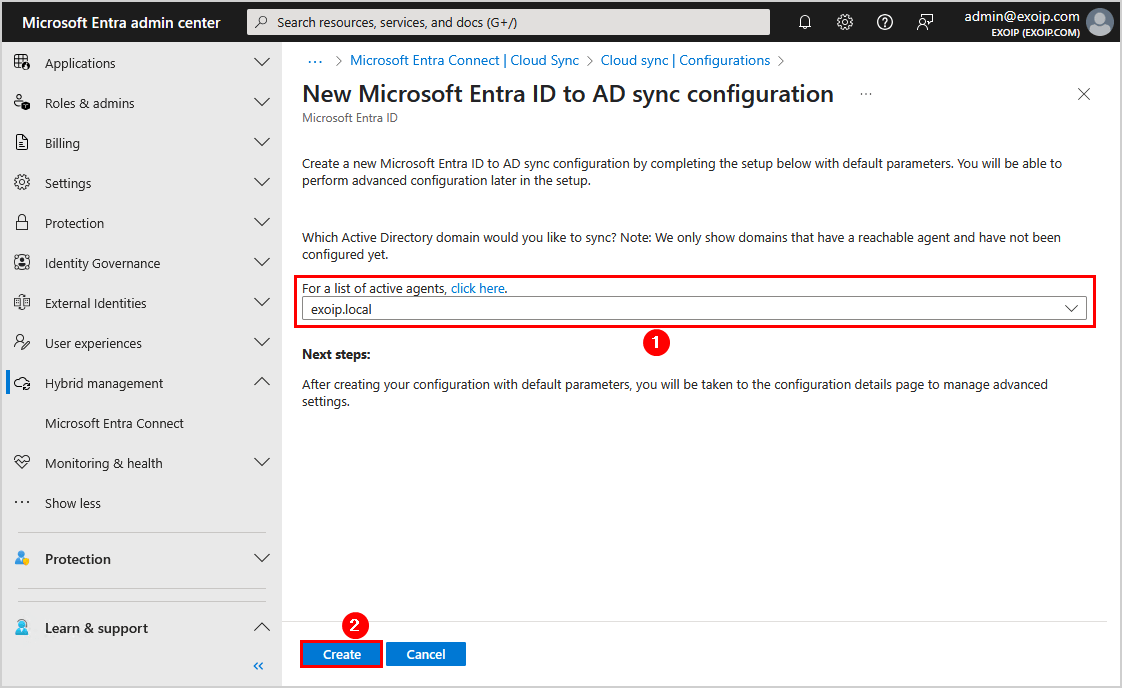

- 选择活动目录域

- 点击创造

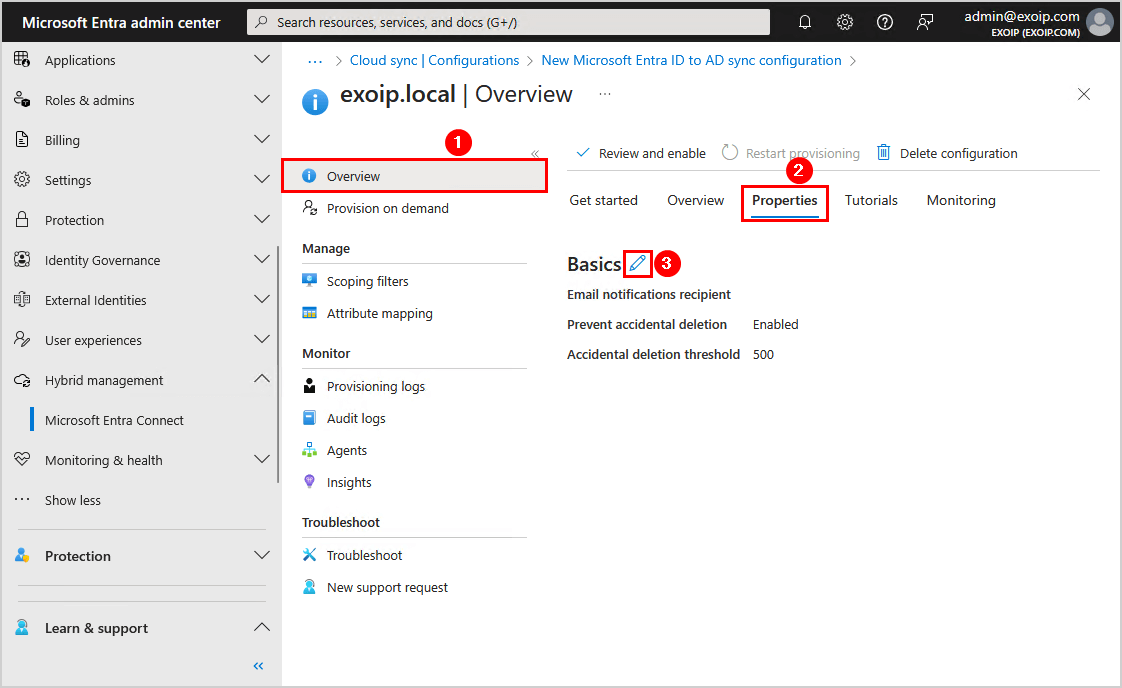

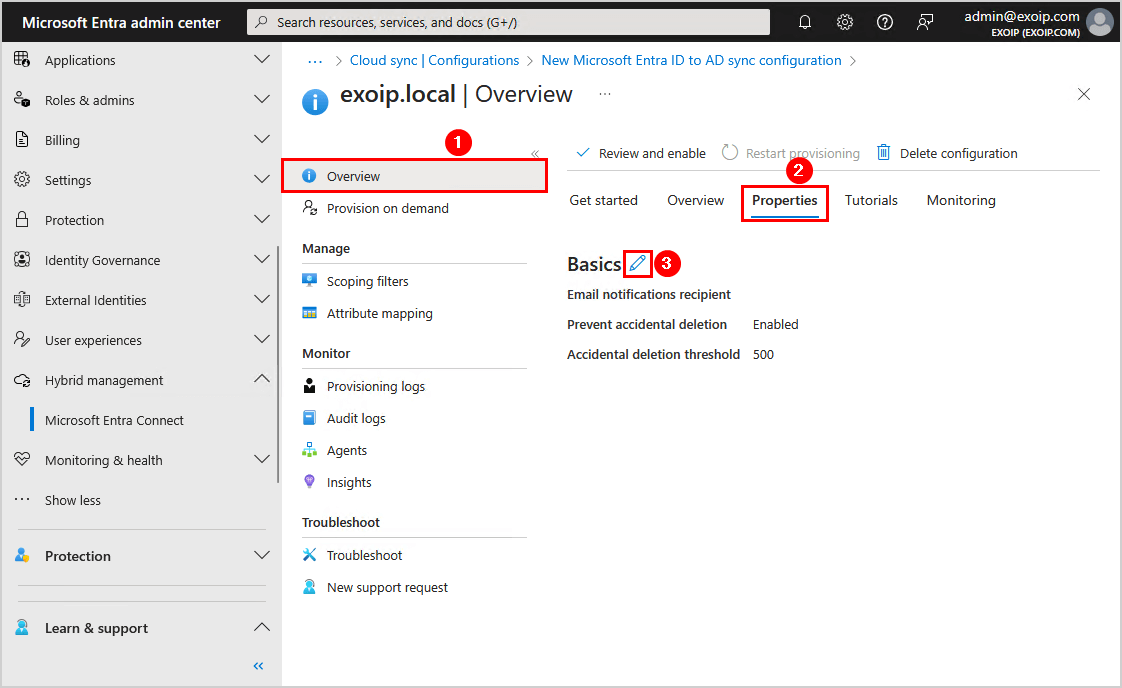

- 点击概述

- 选择特性

- 单击铅笔图标可编辑基础知识

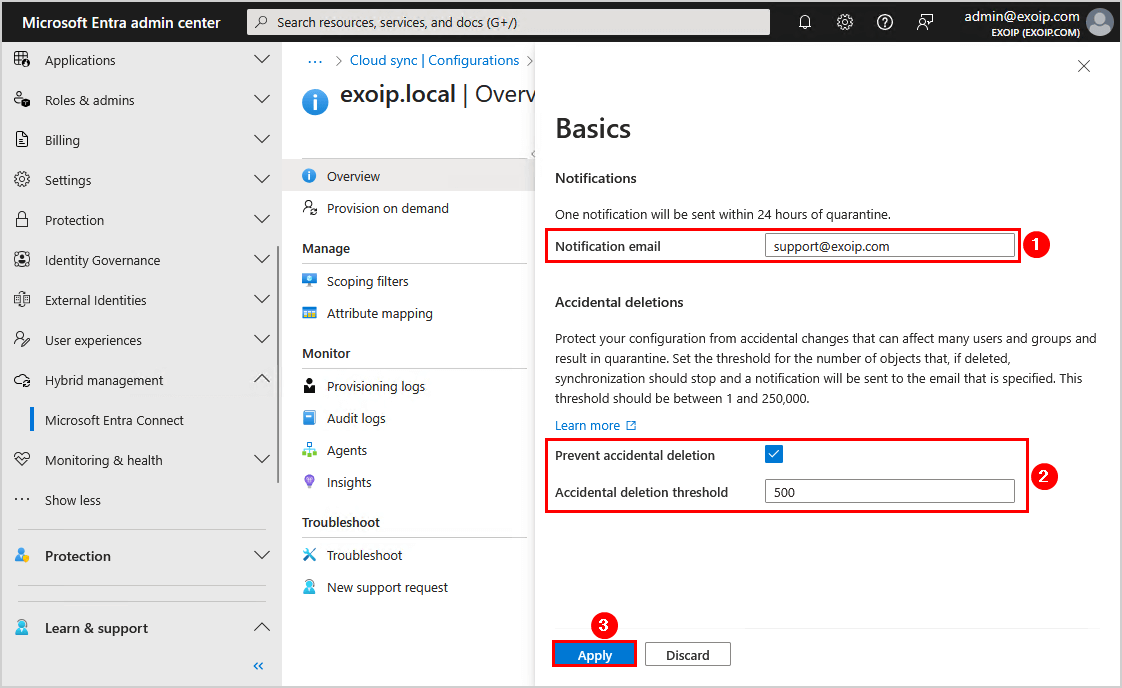

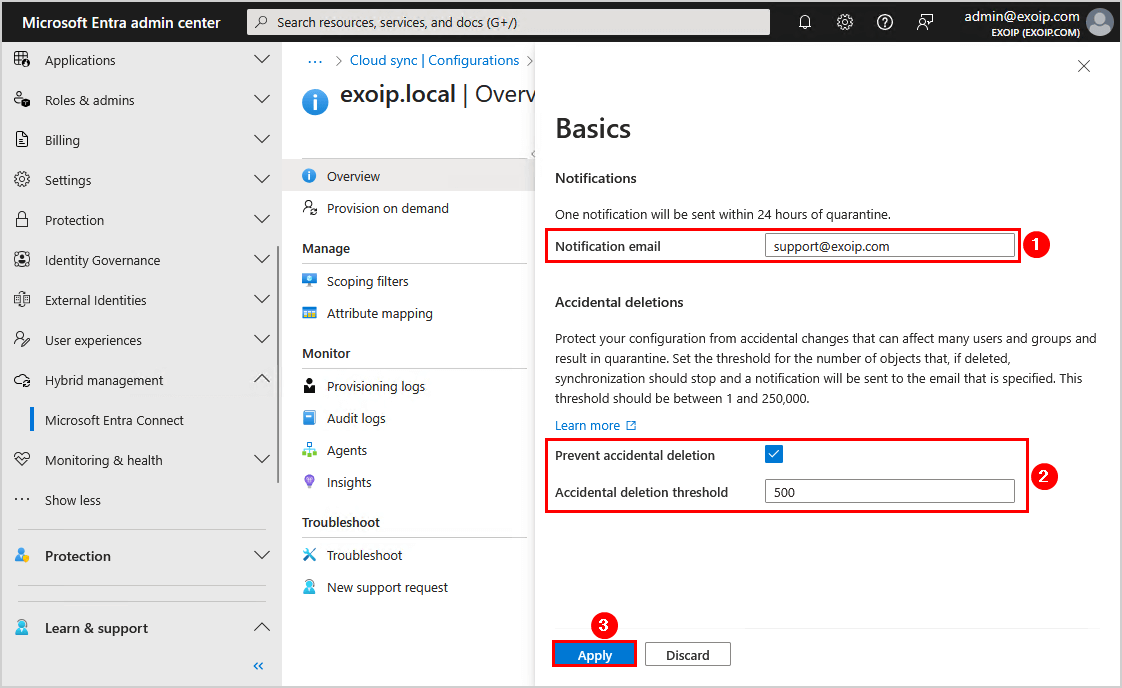

- 配置基础知识:

- 添加通知电子邮件地址

- 启用防止意外删除

- 将意外删除阈值设置为 500

- 选择申请

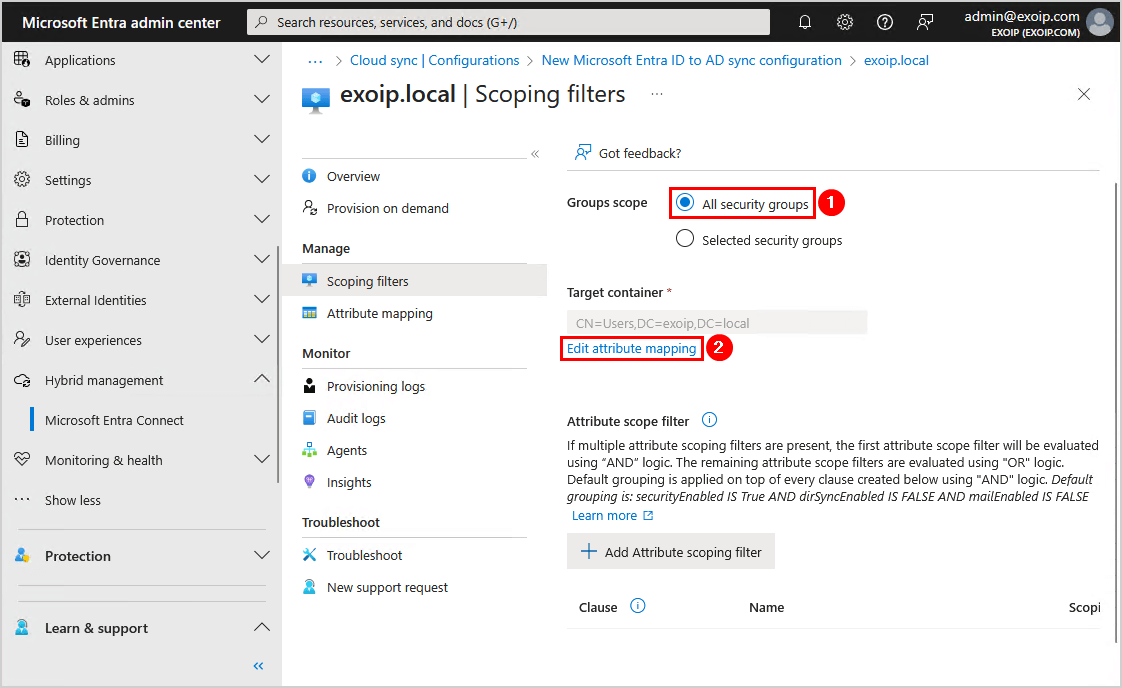

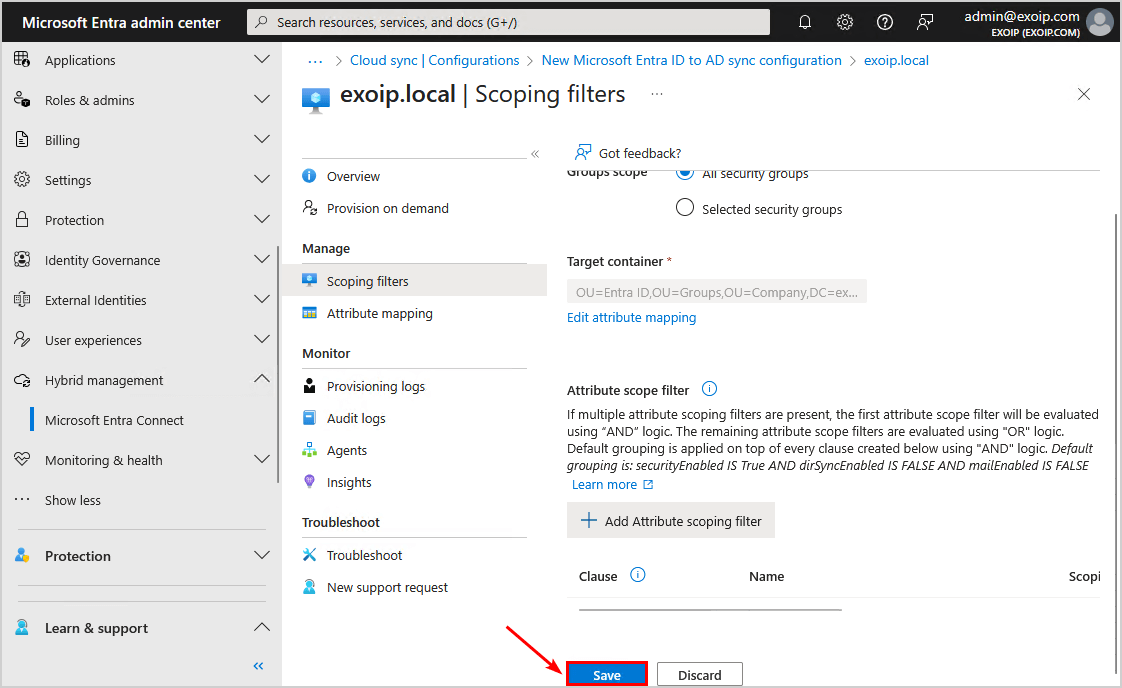

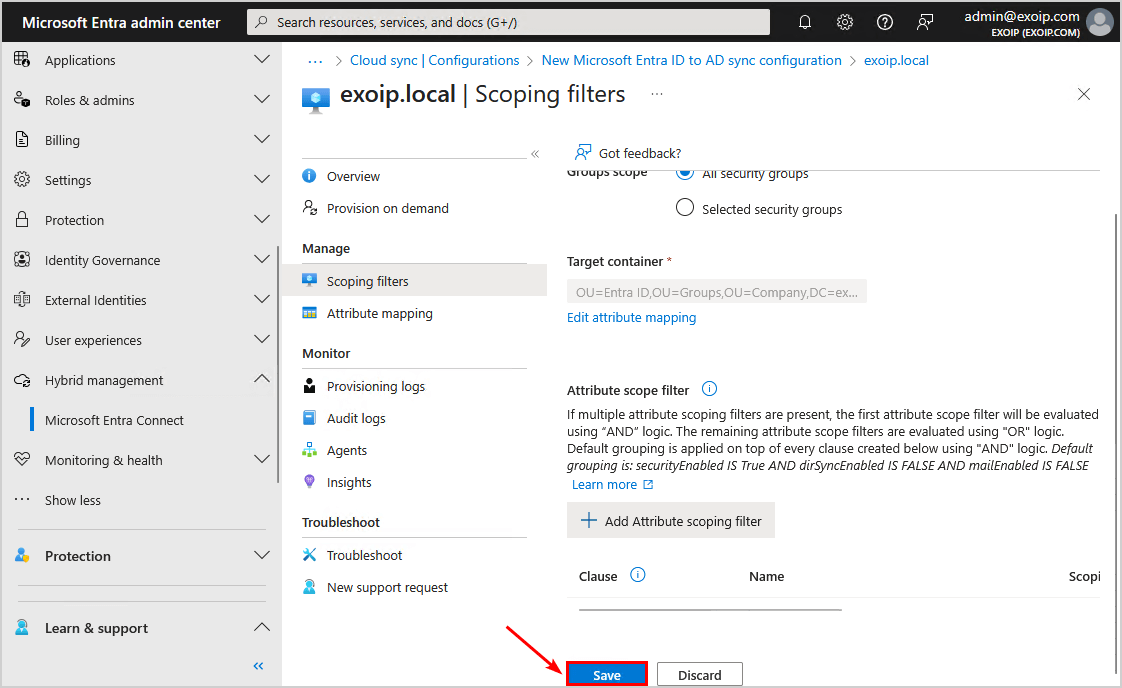

- 点击范围过滤器

- 选择所有安全组

- 选择编辑属性映射

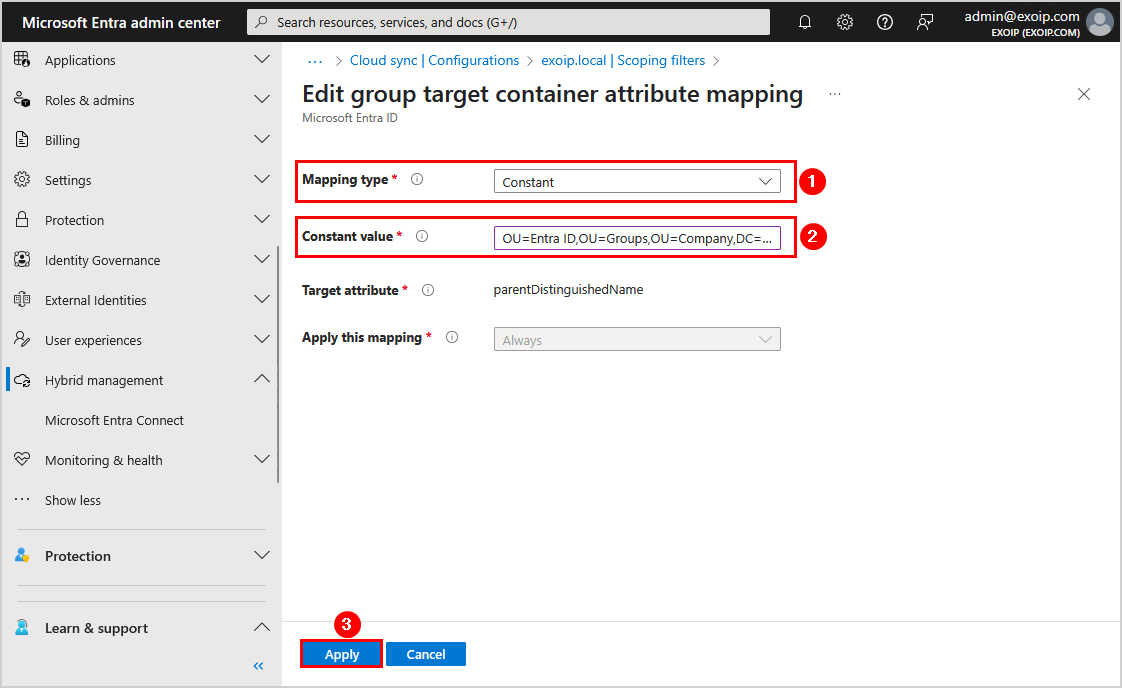

- 选择持续的从下拉菜单中

- 在常量值字段中粘贴OU 可分辨名称值您在第一步中注意到的

- 点击申请

- 点击节省

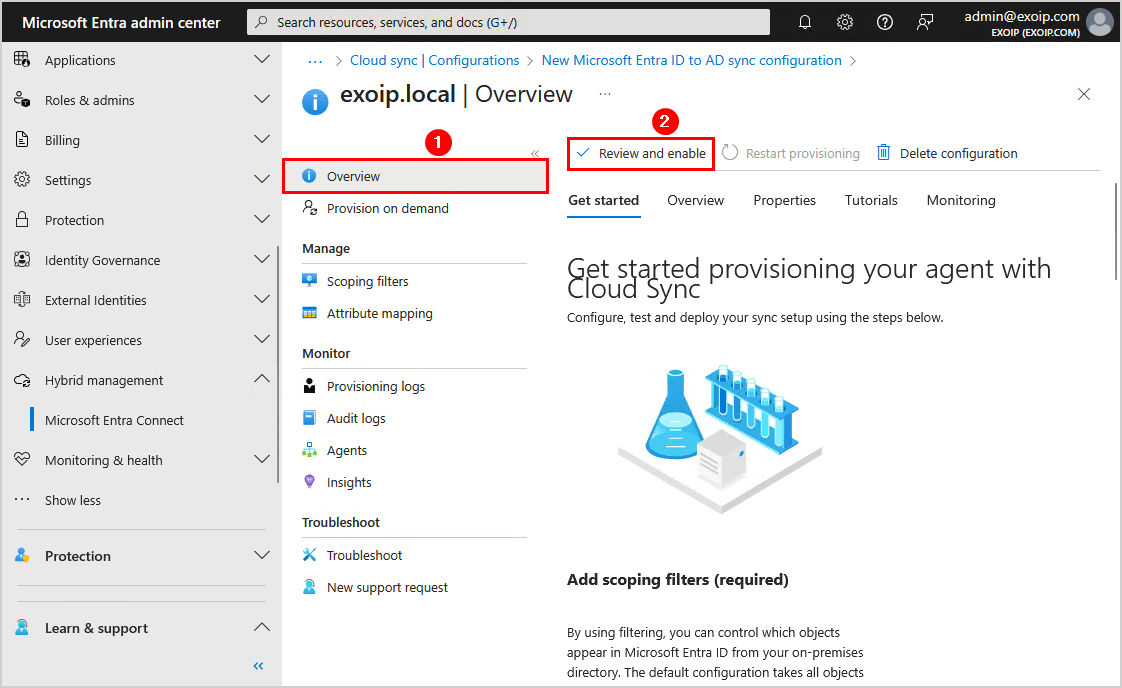

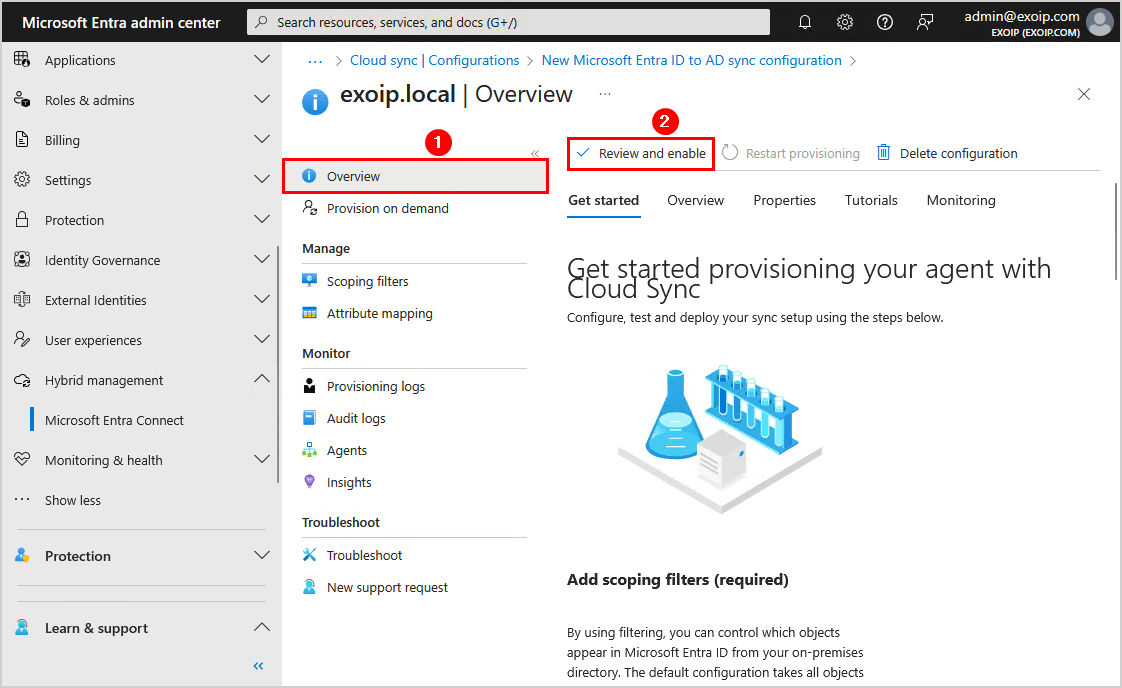

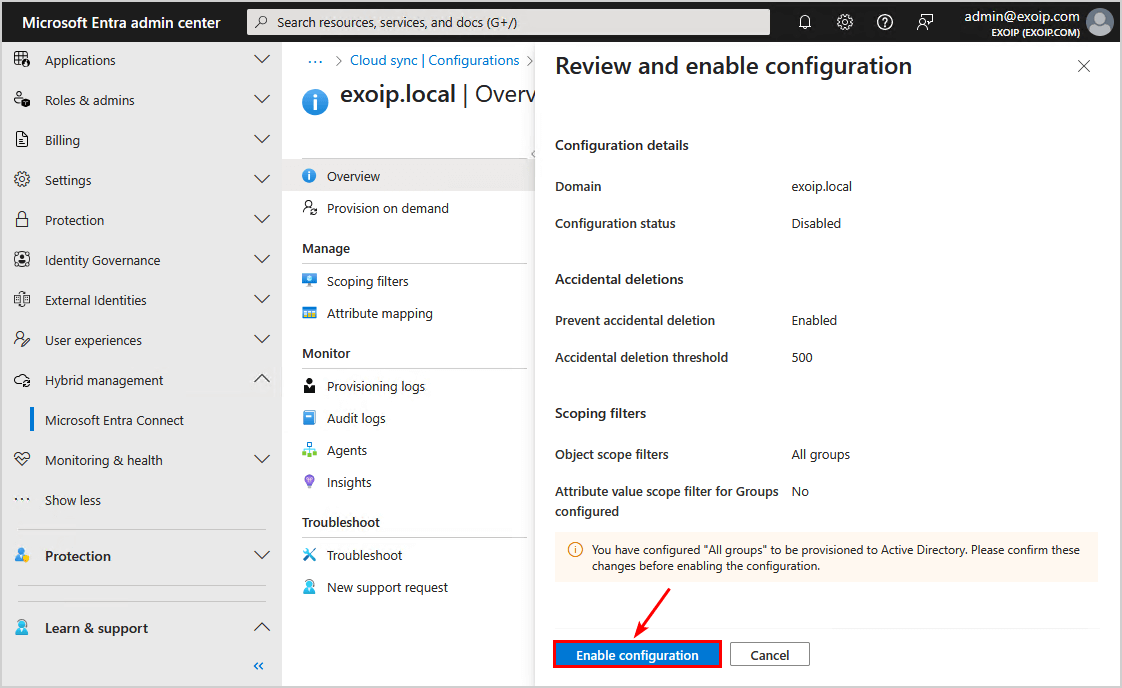

- 点击概述

- 点击检查并启用

- 点击启用配置

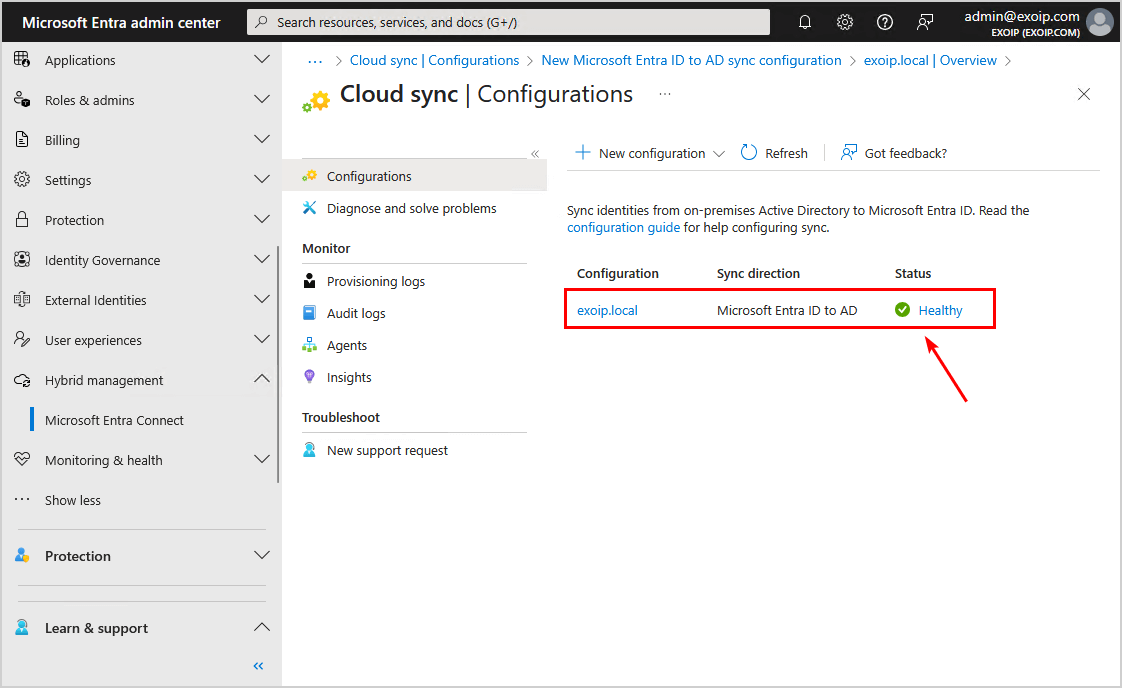

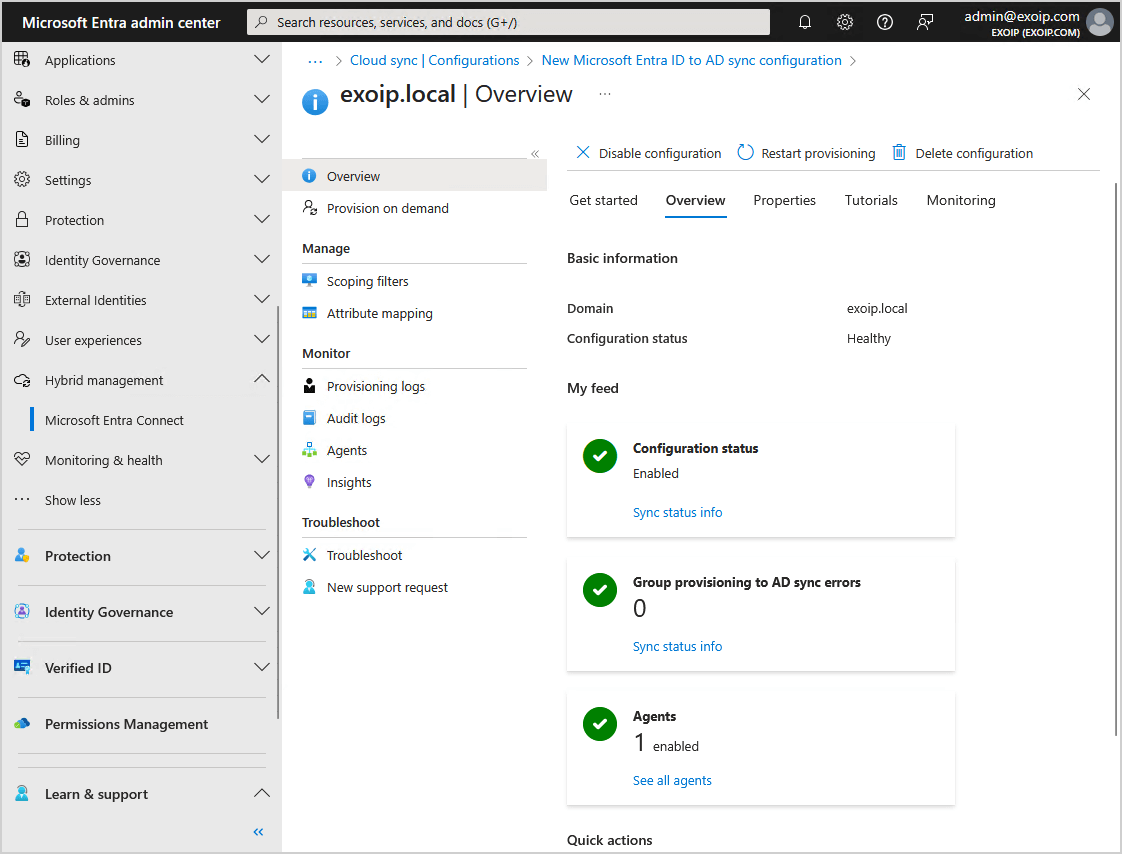

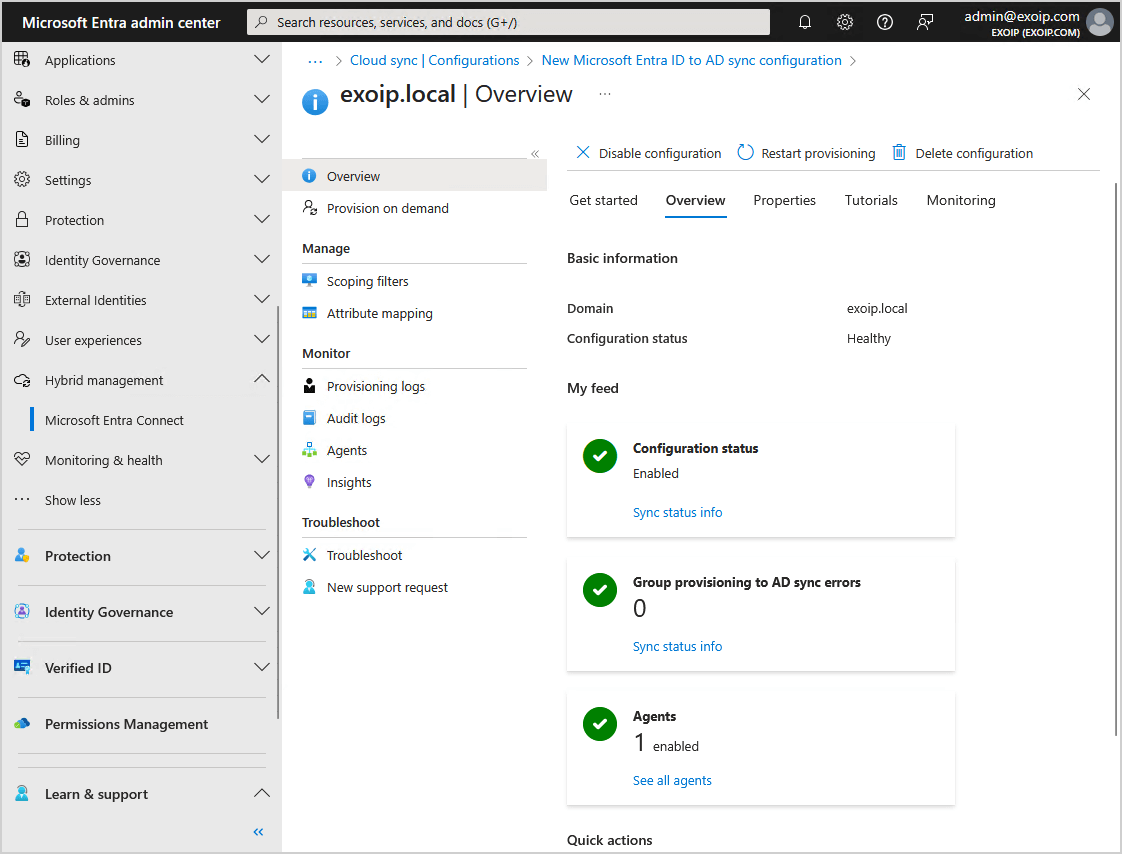

步骤 7. 检查 Microsoft Entra ID 到 AD 同步配置状态

- 验证从 Microsoft Entra ID 到 AD 的配置同步显示状态健康

- 返回概述

- 选择概述并验证一切看起来都很好

步骤 8. 验证组写回同步

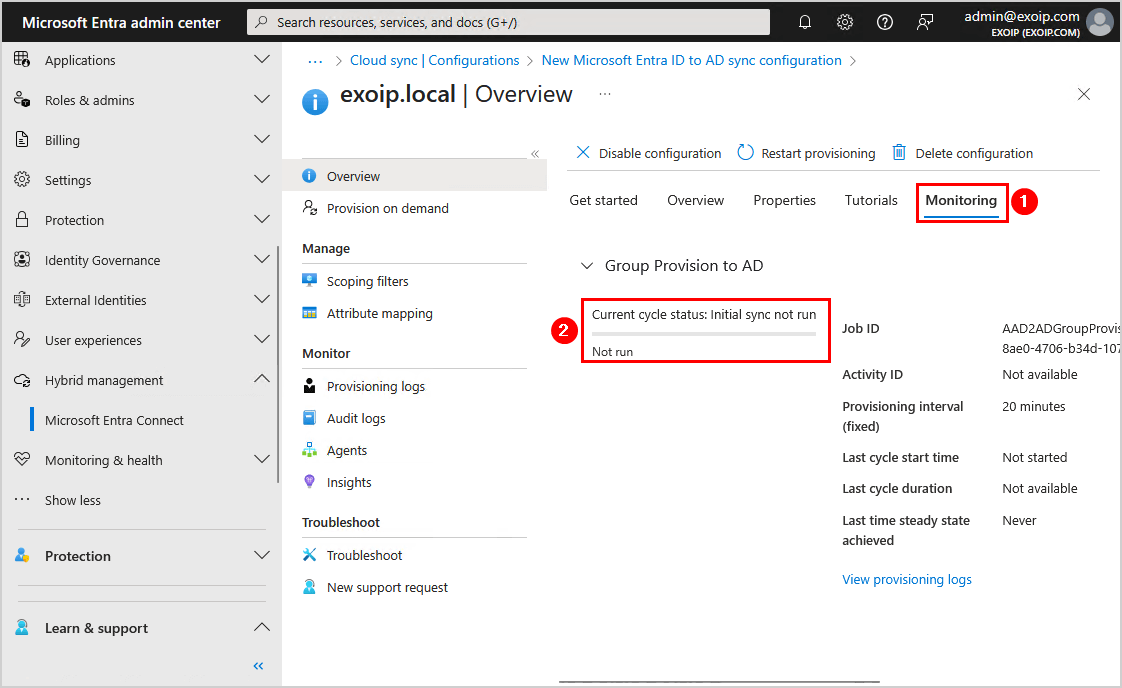

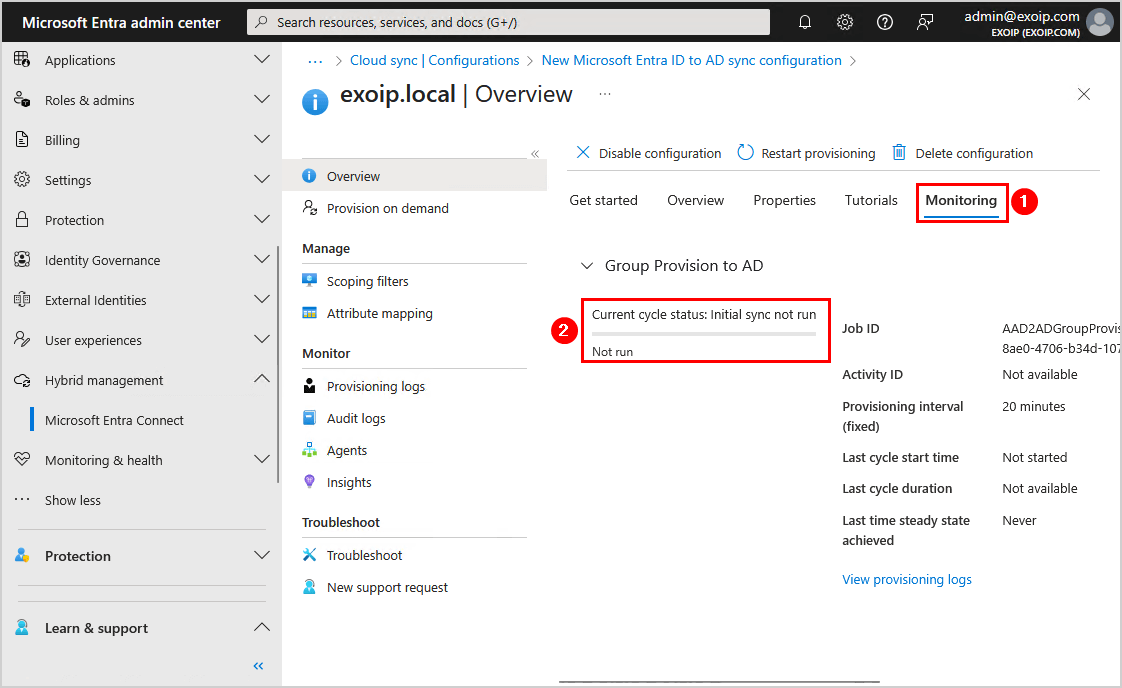

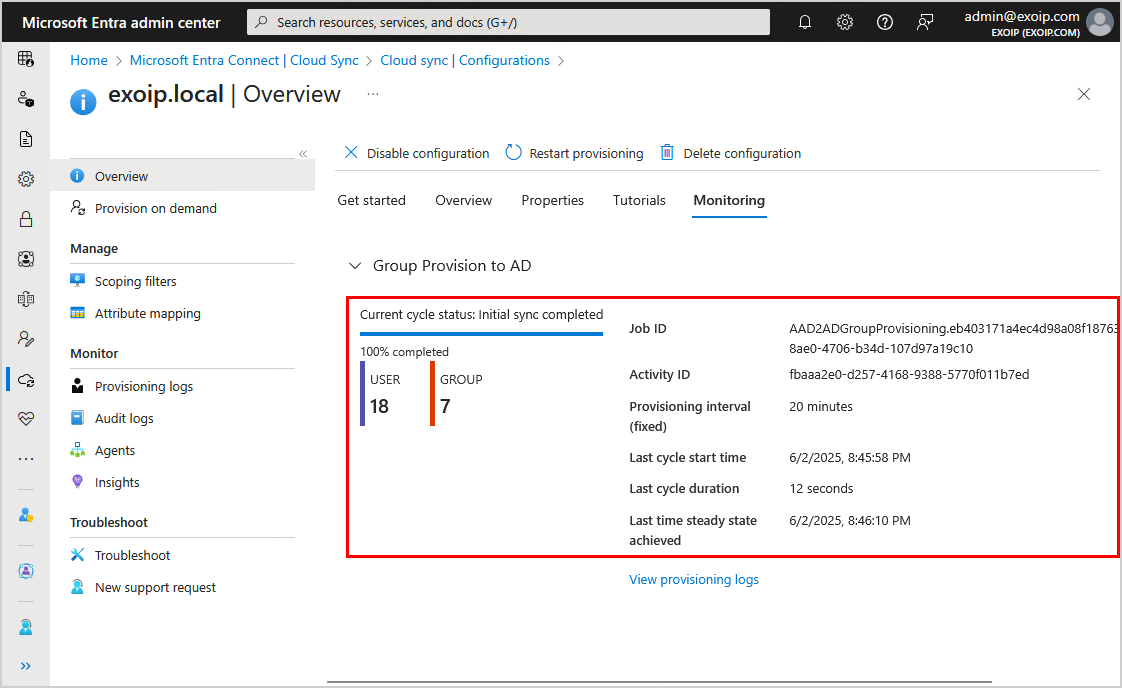

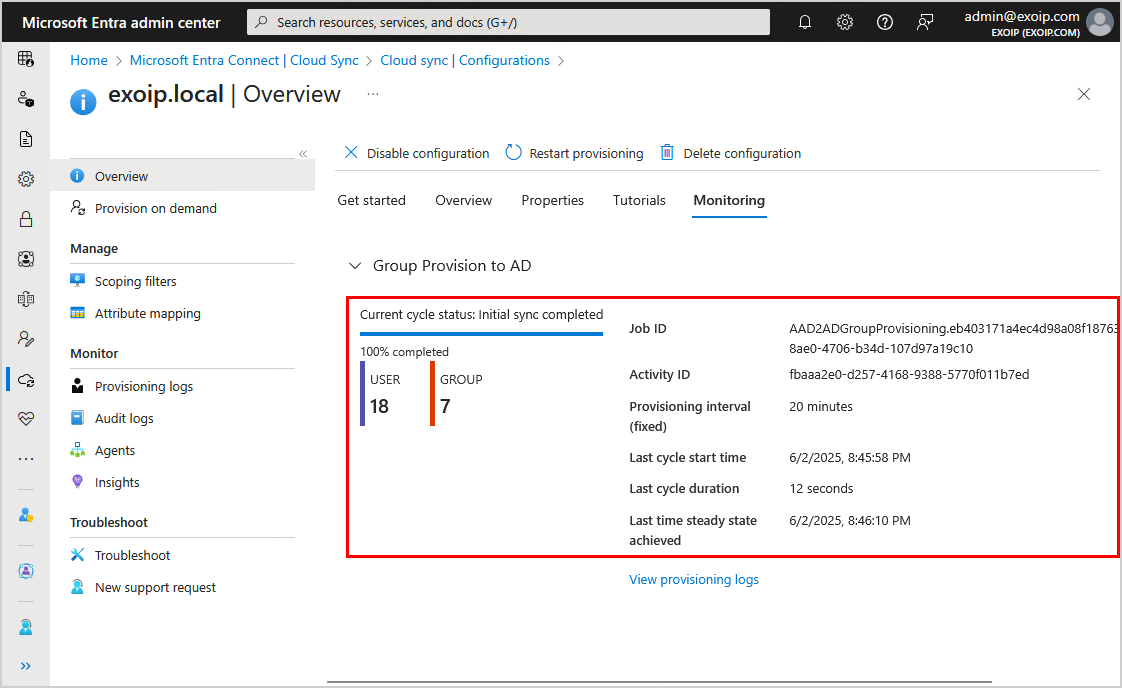

- 选择监控

- 组配置显示初始同步未运行

- 刷新直至显示初始同步完成

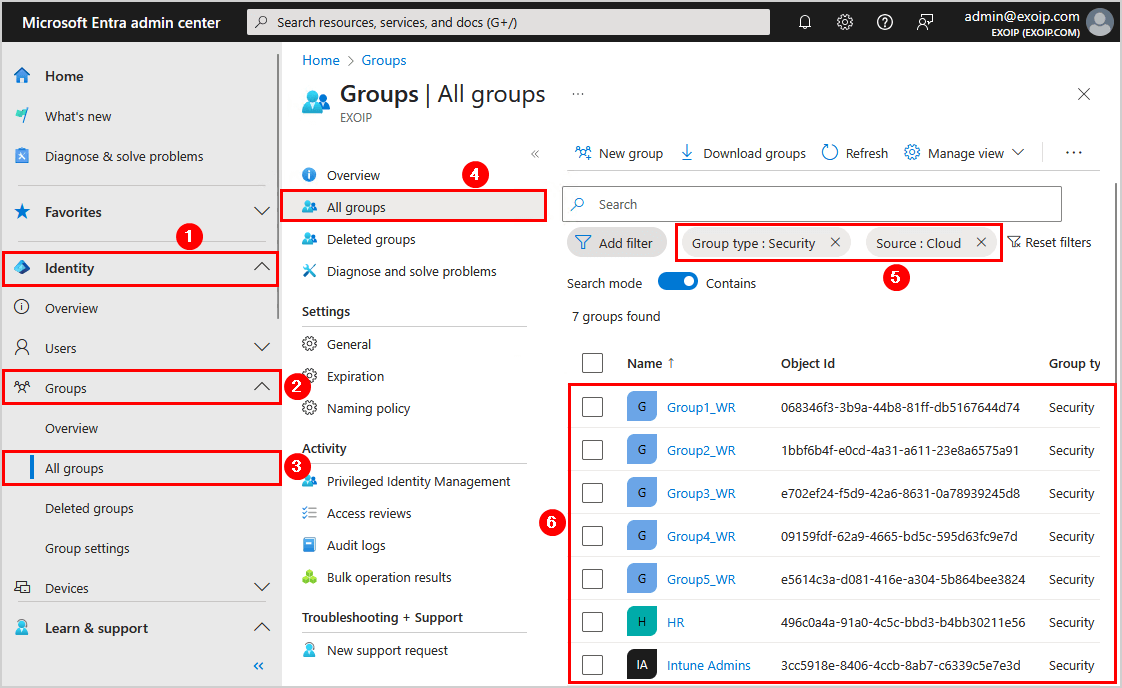

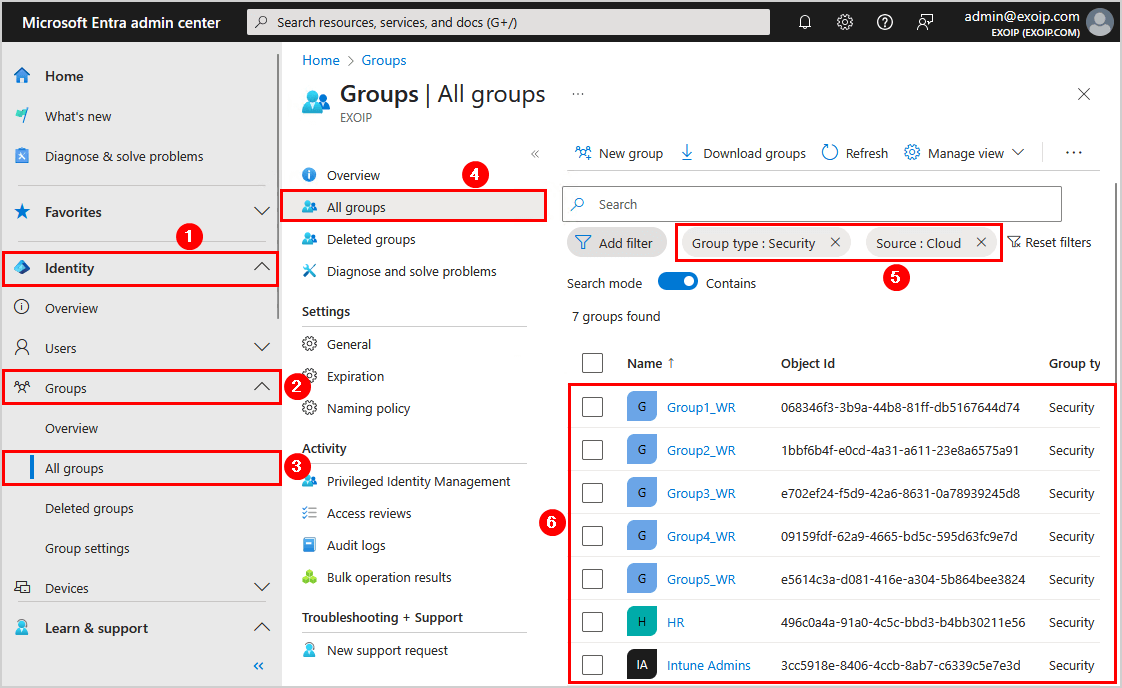

- 验证安全组是否已写回入口ID或者

- 假设您想仔细检查这些是否是安全组,您可以随时登录 Microsoft Entra 管理中心并转到团体刀片并在 Microsoft Entra ID 中过滤它们:

- 团体类型:保安

- 来源:云

这些是从 Microsoft Entra ID 写回本地 AD 的正确组。

就是这样!

结论

您了解了如何在 Microsoft Entra Cloud Sync 中配置组写回。这仅适用于云安全组。如果您想要通讯组和 Microsoft 365 组写回,请在 Microsoft Entra Connect Sync 中启用组写回。这样,您就可以将所有组从 Entra ID 写回到本地 AD。

您喜欢这篇文章吗?您可能还喜欢如何限制对 Microsoft Entra 管理中心的访问。不要忘记关注我们并分享这篇文章。