允許非Admin用戶RDP訪問Windows Server

默認情況下,RDP訪問Windows Server成員服務器或Active Directory Domain Controller的桌面僅限於將用戶添加到本地管理員或域管理員組中。在這篇文章中,我們將向您展示如何授予非Admin用戶RDP訪問Windows Server主機或域控制器,而無需分配本地管理員權限。

內容:

默認情況下,Windows安全設置允許遠程用戶通過遠程桌面服務(TERMERVICE)進行RDP連接:

- 用戶是本地的成員管理員或者遠程桌面用戶團體;

- 本地允許通過遠程桌面服務登錄策略允許用戶連接。

要遠程登錄,您需要有權通過遠程桌面服務登錄

嘗試遠程連接到Windows Server桌面時,用戶會收到錯誤:

To sign in remotely, you need the right to sign in Remote Desktop Services. By default only members of the Administrators group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from Administrators group, you need to be granted this right manually.

如果在遠程主機上的RDP設置中啟用了網絡級別身份驗證(NLA),則在連接時發生另一個錯誤:

The connection was denied because the user account is not authorized for remote login.

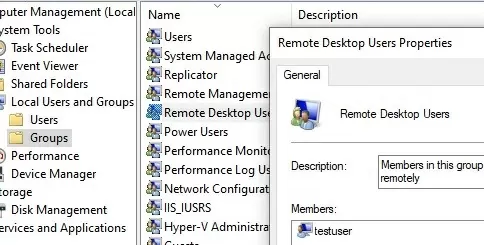

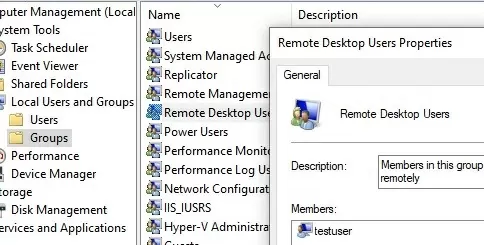

在這種情況下,您只需要將用戶添加到本地遠程桌面用戶組允許他們通過RDP連接到Windows Server:

- 打開本地用戶和組MMC snap-in(

lusrmgr.msc)並導航到小組部分; - 按兩下遠程桌面用戶團體;

- 單擊“添加”按鈕,然後輸入要授予RDP訪問的用戶(或組)的名稱;

- 然後,用戶可以通過RDP連接到Windows主機。

也可以從命令行添加用戶到RDP訪問組:

net localgroup "Remote Desktop Users" /add woshubtestuser

或使用PowerShell:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member testuser

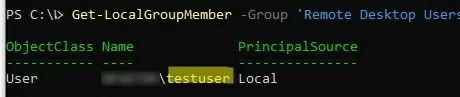

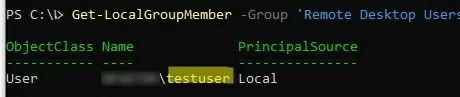

在遠程桌面用戶組中列出用戶:

Get-LocalGroupMember -Group 'Remote Desktop Users'

同樣,您可以授予用戶RDP訪問Windows 10或11工作站(不要忘記在這些設備上啟用RDP。)。

默認情況下,Windows Server允許兩個並發遠程桌面會話。這意味著兩個用戶可以在自己的遠程桌面會話中同時工作。如果您需要更多並發的RDP連接,則需要在RDS許可證服務器上購買和激活許可證(RDP CAL)並安裝遠程桌面服務角色(這可以是獨立的RDSH服務器或由多個主機組成的完整RDS農場)。

您可以使用RDS藏品在RDS Farm中提供遠程桌面訪問。打開伺服器 主管- >遠程桌面服務 - >任務- >編輯部署屬性。

打開系列和用戶組部分將列出允許連接到該集合中的RDSH主機的安全組。

如果您需要授予常規(非ADMIN)用戶遠程訪問域控制器的桌面,則上述方法將無法使用。

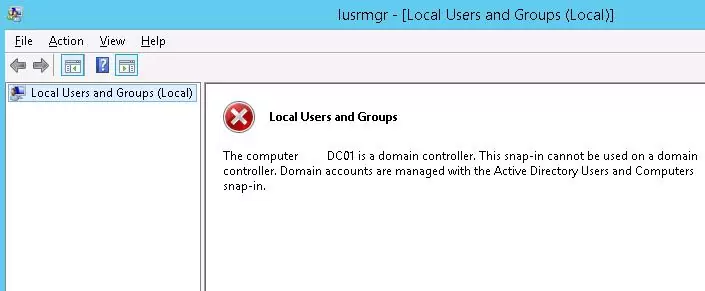

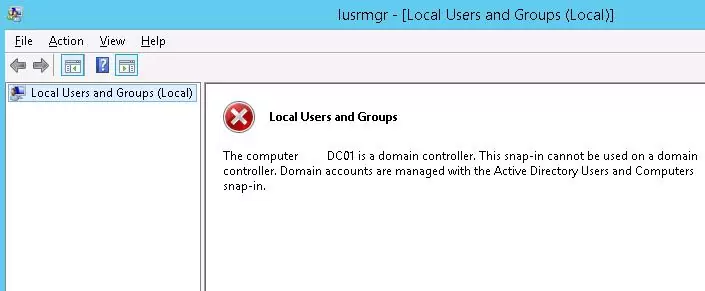

將服務器角色升級為Active Directory域控制器後,您無法從計算機管理MMC Snap-IN管理本地用戶和組。當您嘗試打開本地用戶和組安慰 (lusrmgr.msc),出現以下錯誤:

The computer xxx is a domain controller. This snip-in cannot be used on a domain controller. Domain accounts are managed with the Active Directory Users and Computers snap-in.

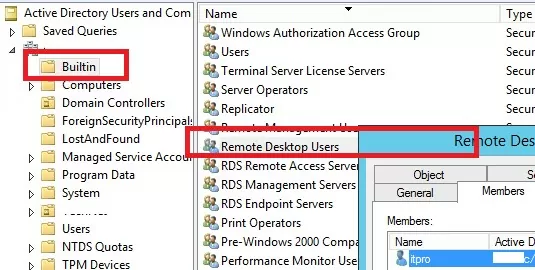

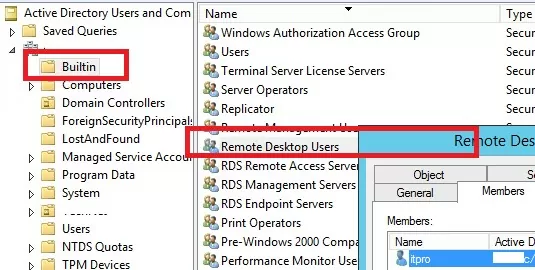

如您所見,域控制器上沒有本地組。而不是本地群體遠程桌面用戶,DC使用內置域組遠程桌面用戶(位於內建容器)。您可以從ADUC控制台或DC命令提示符管理此組。

但是,不建議使用此組授予遠程桌面訪問,因為這將使用戶訪問域中的所有DC。在這種情況下,最好使用允許通過遠程桌面服務登錄政策。

許多人可能會合理地問為什麼非管理員需要遠程訪問DC桌面。實際上,在中小型基礎架構中,整個基礎架構由擁有域管理權限的幾個管理員管理,這是不可能的。在大多數情況下,足以在Active Directory中委派某些管理權限或使用PowerShell足夠的管理(JEA)。

但是,在擁有大量員工的大型公司網絡中,通常有必要為不同組的服務器管理員,值班管理員或其他技術人員提供對DC(通常是分支DC或RODC)的RDP訪問權限。在某些情況下,由非域管理員管理的第三方服務部署在DC上,並且需要維護這些服務。

如何通過遠程桌面服務登錄?

要允許域用戶或組通過RDP遠程連接到Windows,您必須授予它們SeRemoteInteractiveLogonRight特權。您可以使用允許通過遠程桌面服務登錄政策。

該政策稱為允許通過終端服務登錄在Windows Server 2003和更早的中。

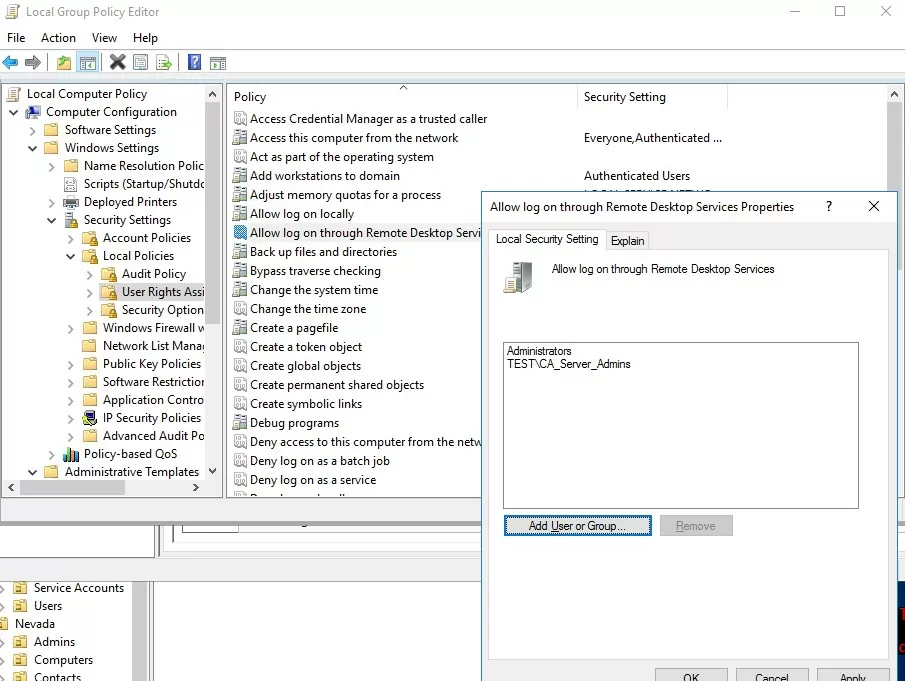

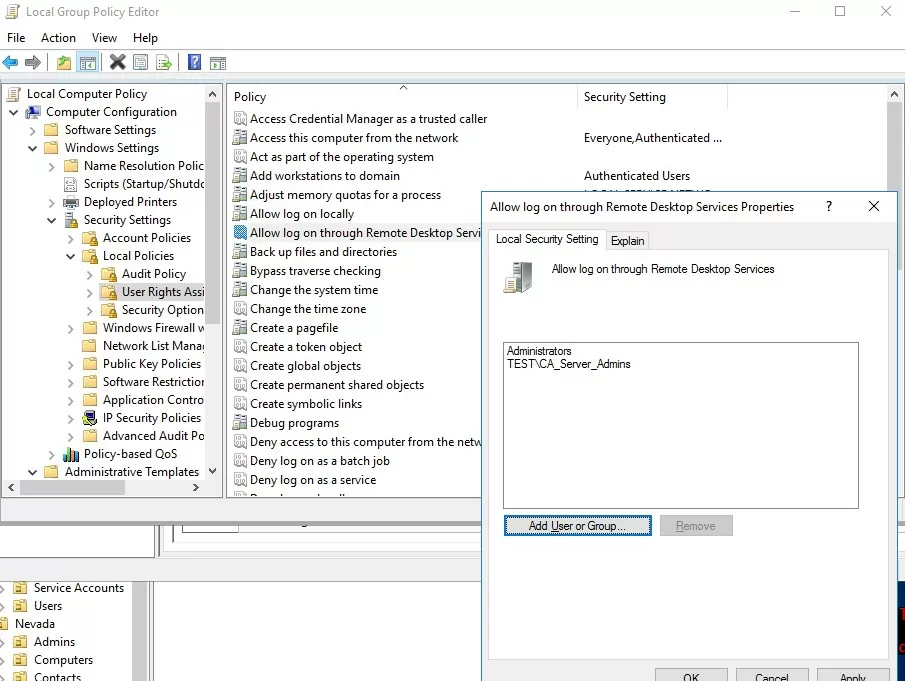

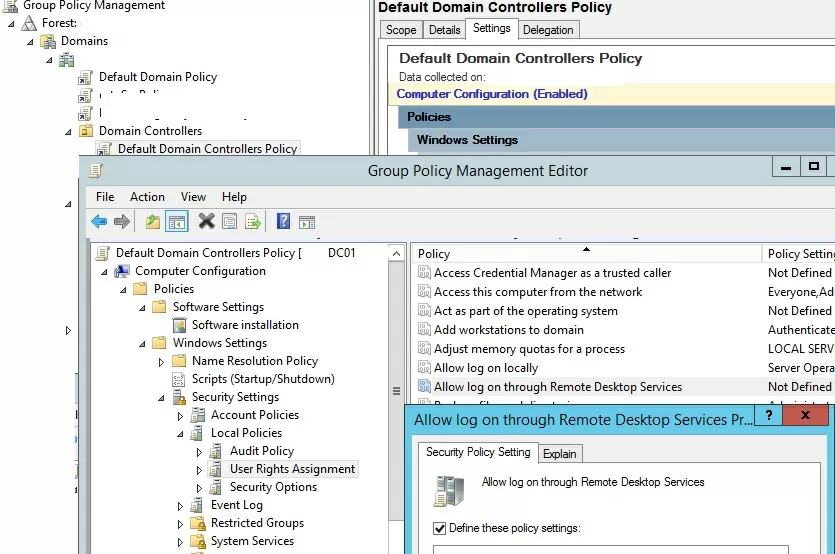

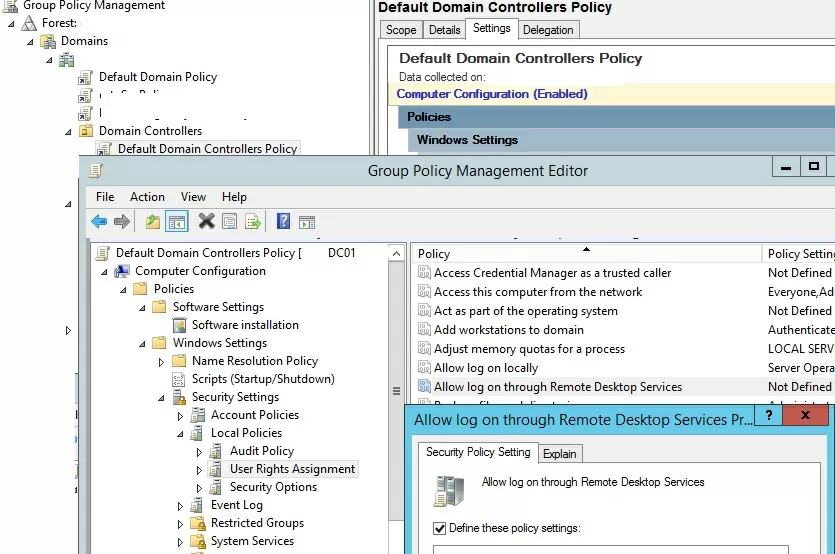

為了允許遠程連接到遠程桌面用戶組成員的域控制器,您需要在域控制器上更改此策略的設置:

- 打開本地組策略編輯(

gpedit.msc); - 轉到GPO部分計算機配置 - > Windows設置 - >安全設置 - >本地策略 - >用戶權限分配;

- 找到政策允許通過遠程桌面服務登錄;一旦將服務器升級為DC,該本地策略中唯一的組就是管理員組(這些是域名)。

- 編輯策略並直接添加域用戶或組(

domainCA_Server_Admins);

- 使用命令::在DC上更新本地組策略設置::

gpupdate /force

請注意,您添加到允許通過遠程桌面服務登錄政策不應在“拒絕通過遠程桌面服務登錄”策略是因為它具有更高的優先級(請檢查本地用戶帳戶下的Artical Block Remote訪問)。此外,如果您限制了用戶可以登錄的計算機列表,則必須將服務器名稱添加到AD(LogonWorkStations用戶屬性)中的用戶帳戶屬性中。

筆記。為了允許用戶在本地登錄到DC(通過服務器控制台),還必須將其帳戶或組添加到“允許本地登錄”政策。默認情況下,以下內置域組具有此權限:

- 備份操作員

- 管理員

- 打印操作員

- 服務器操作員

- 帳戶運營商

如果您不這樣做,當您嘗試連接到遠程桌面時,您將收到一條錯誤消息:不允許使用的登錄方法。

為了使事情變得更容易,您可以在域中創建一個新的安全組,例如AllowDclogin。接下來,添加需要允許的帳戶遠程訪問DC到該策略。如果您需要一次訪問所有AD域控制器,而不是在每個DC上編輯本地策略,則最好將用戶組添加到默認域控制器策略使用組策略管理控制台(GPMC.msc)。編輯策略項目允許通過遠程桌面服務登錄在“計算機configurationWindows設置”部分下,SECURITY設置Lociesusersuser權利分配。

警告。如果您更改默認域控制器策略,請不要忘記將域/企業管理員組添加到策略允許通過遠程桌面服務登錄,否則,他們將失去對DCS的遠程訪問。

您添加到策略的用戶現在可以通過RDP連接到廣告域控制器的桌面。

如果您需要允許非Admin用戶在DC上啟動/停止某些服務,請使用以下指南。

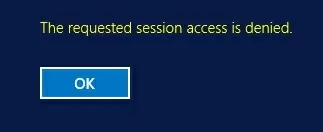

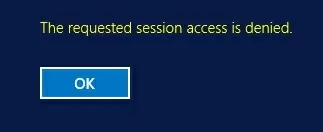

請求的RDP會話訪問被拒絕

在某些情況下,當您使用RDP連接到Windows Server域成員主機或域控制器時,您可能會收到以下錯誤:

The requested session access is denied.

有關的:如何在Windows 10和11上允許多個RDP會話

如果您使用非管理員帳戶連接到DC,則可能發生以下問題:

- 您正在嘗試連接到服務器控制台(使用

mstsc /admin模式)。此連接模式僅適用於管理員。嘗試在正常的RDP模式下使用MSTSC.EXE客戶端連接到服務器(沒有/admin選項); - 主機上可能已經有兩個活動的RDP會話(默認情況下,不超過兩個並發的RDP會話可以連接到Windows Server,而無需部署RDS角色)。您可以使用命令:

qwinsta /server:dc01

沒有管理員權限,您將無法結束其他用戶的會議。您必須等待管理員發布或結束會話; - 在Windows Server主機上啟用了限制的管理模式或Windows Defender遠程憑證守護

![如何在没有密码的情况下将 Windows 笔记本电脑恢复出厂设置 [已解决]](https://tips.pfrlju.com/tech/enda/wp-content/uploads/cache/2025/12/windows.webp.webp)