零信任與 VPN:可以一起使用它們嗎?

隨著網絡攻擊的日益嚴重,網絡安全在當今意義重大。幸運的是,有很多方法可以提高它。具體來說,當前的安全爭論通常圍繞在 VPN 和零信任方法之間進行選擇。但是,如果您不必選擇一種技術並將這兩種技術結合起來呢?那行得通嗎?另外,總的來說,零信任和 VPN 有什麼大驚小怪的呢?讓我們繼續前進並找出答案。

什麼是零信任?

首先,我們來看看每個解決方案的含義。

除非另有證明,否則有罪——這可能是零信任模型的口號。零信任是一種網絡安全方法,指出網絡內部或外部的任何人都不應該被信任除非他們的身份得到驗證。嘗試將零信任想像成這個高度警惕且有點憤世嫉俗的朋友,總是假設每次訪問網絡的嘗試都是威脅。因此,顧名思義,零信任不信任任何人。這意味著每個用戶或設備每次嘗試連接時都必須經過驗證,無論以前是否有過連接。就是這樣。

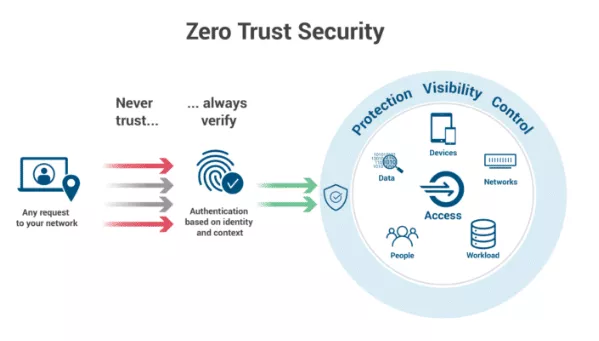

特別是,零信任安全模型是關於:

- 徹底核實。根據身份和上下文通過大量數據點對訪問請求進行身份驗證和授權。

- 最低特權訪問。僅向用戶提供對解決當前問題所需的資源的訪問權限。

- 假設違規。分段訪問、驗證加密並使用威脅檢測工具隨時監控周邊。

來源:網絡時代

來源:網絡時代

為什麼會出現零信任?

很大程度上是因為業務遷移到雲以及網絡攻擊數量不斷增加。此外,現代移動勞動力使網絡邊界比以往任何時候都更加流動。這就需要更強大的防禦模型。因此,似乎有必要改變“城堡和護城河”框架(網絡外部的任何人都無法訪問網絡內部的數據,但網絡內部的每個人都可以)轉向零信任模型。

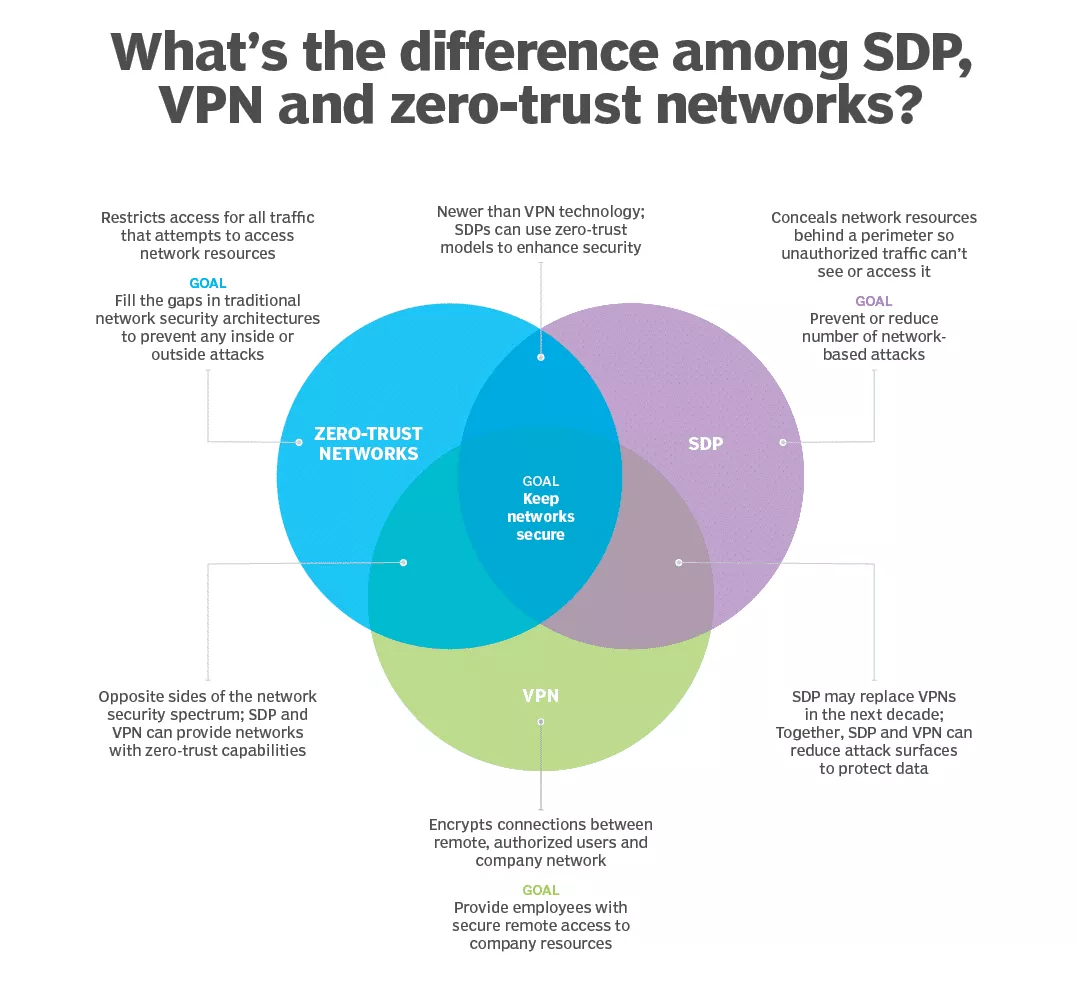

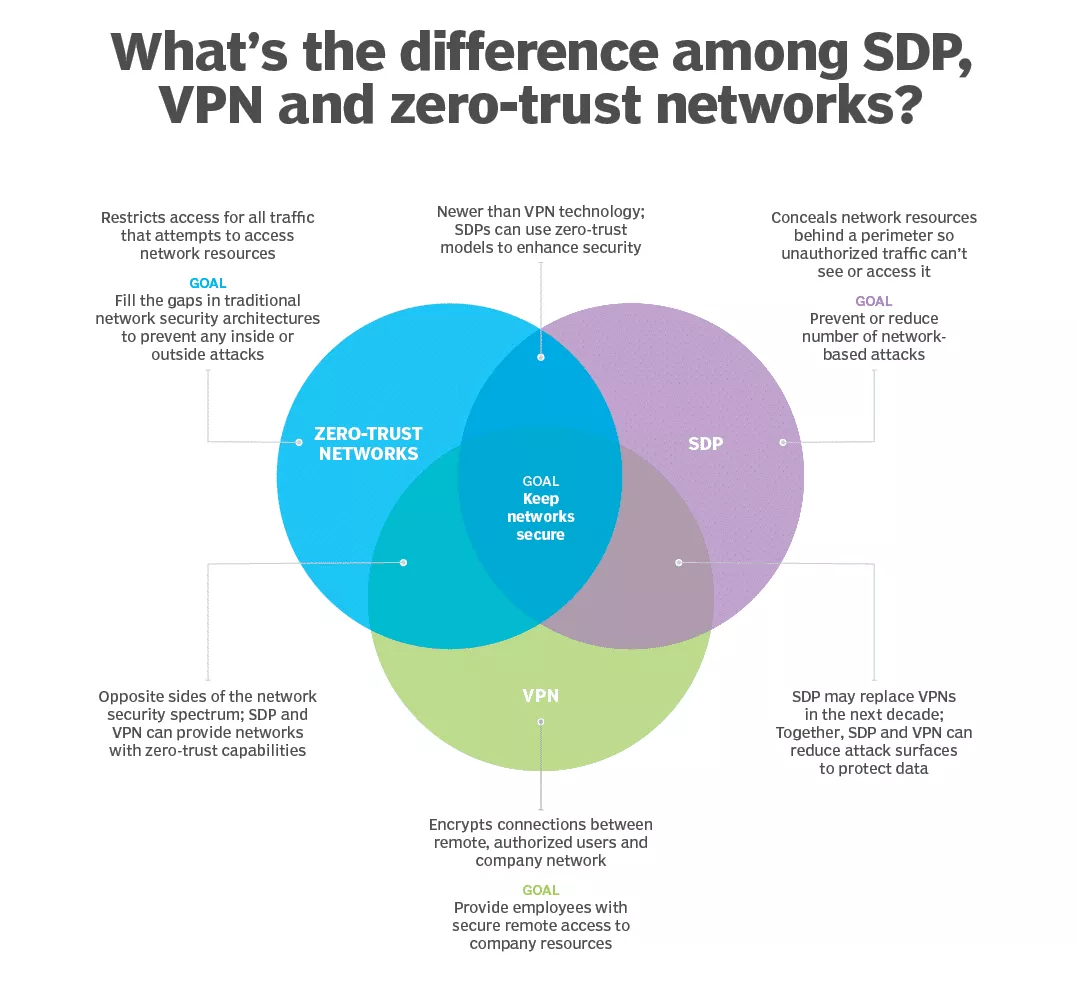

零信任和 SDP 有什麼關係?

由於零信任安全只是一個模型 - 可以說是當今網絡的架構 - 您需要特定的產品或技術來將這一概念變為現實。這就是軟件定義邊界 (SDP) 派上用場的地方,因為 SDP 有助於在網絡上執行許多零信任原則。 SDP技術利用零信任能力,讓網絡防護更加堅實。這樣,用戶不僅無法看到隱藏在邊界後面的資源,而且還必須經過嚴格的身份驗證過程才能訪問它們。

零信任如何運作

介紹了什麼是零信任後,現在讓我們談談它是如何工作的。正如我們之前提到的,零信任是一種安全模型,在該模型中,我們放棄了根據任何人或任何事物在網絡上的位置來信任他們的想法。相反,每一次連接嘗試都會被驗證。因此,在建立信任之前,未經授權的用戶或設備將被拒絕使用所有資源。

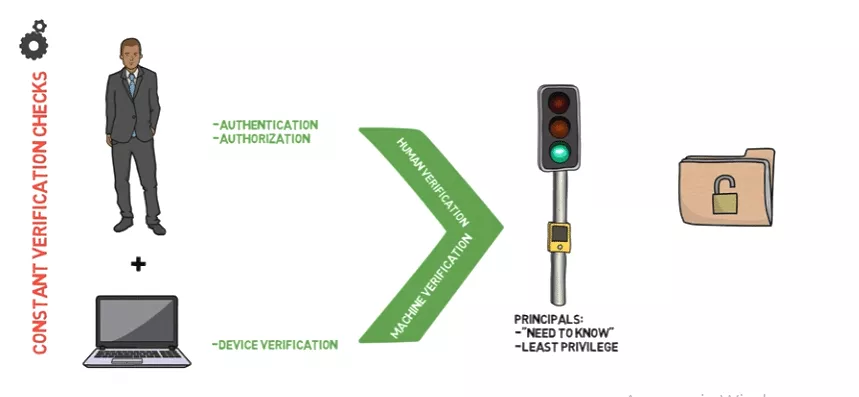

零信任驗證流程是什麼樣的

任何試圖獲取零信任網絡內資源的用戶或設備都必須經過嚴格的驗證和身份驗證過程,無論他們是遠程工作還是在辦公室工作。驗證涉及人與機器元素在建立信任之前。

- 人工驗證涉及通過身份驗證檢查用戶是否是他們聲稱的用戶以及他們是否有權訪問所請求的資源。

接下來,我們需要驗證它們來自受信任的設備。這就是機器驗證介入的時候:

- 機器驗證或用戶連接的設備可以降低受感染機器訪問敏感數據的風險。

資料來源:CISO 觀點

資料來源:CISO 觀點

一旦驗證過程結束並建立信任,用戶就可以訪問他們請求的資源。基本上就是這樣。因為零信任安全基於以下概念:需要知道,用戶只能掌握當時他們需要的資源。直到新的請求經歷相同的過程為止。

零信任網絡訪問 (ZTNA) — 它是什麼?

現在讓我們談談具體細節。在查找零信任時,您可能也遇到過零信任網絡訪問。基本上,ZTNA 是零信任的一個子集。這項技術允許公司實施零信任策略並將其擴展到網絡之外。與以網絡為中心的 VPN(稍後詳細介紹)不同,ZTNA 將其提升到了一個新的水平,並提供獨立於網絡的應用程序安全性。

ZTNA 是關於驗證用戶。它通常通過多重身份驗證來防止憑據被盜。接下來,技術驗證設備,檢查它是否是最新的並受到適當的保護。然後它使用該信息來授予(或不授予)訪問權限以及控制和監視此訪問和權限到需要的應用程序。

儘管與 VPN 相比,這項技術較新,但它一直在積極獲得關注。查看示例曼能源解決方案,總部位於德國的製造公司,該公司使用雲安全公司 Zscaler 開發的 ZTNA 解決方案,使其應用程序無法上網。

筆記:雖然有些專家可能會使用ZTNA和SDP可互換地,更常見的是將它們視為不同的解決方案。

VPN是指通過加密隧道建立的網絡連接,保護公共網絡上的用戶。通過 VPN,遠程工作人員可以訪問網絡資源,就像在直接連接到公司網絡的辦公室一樣。 VPN 在將用戶傳送到網絡內部之前對來自網絡外部的用戶進行身份驗證。只有登錄 VPN 的用戶才能查看和訪問資產並了解網絡活動。

VPN 類型

VPN 的主要開發目的是商業目的。目標是為員工創建一種安全的方式連接到公司網絡。第一個 VPN 可以追溯到 1996 年。隨後 Microsoft 員工創建了一個點對點隧道協議 (PPTN)。但隨著越來越多的人開始在線傳輸自己的數據,供個人使用的 VPN也變得更受歡迎。

現在我們通常將現代VPN分為兩種主要類型:

- 商業VPN用於企業目的,在大型商業環境中很常見。它們允許不同固定位置的多個用戶訪問公司資源。因此,這些 VPN 對於遠程工作人員特別有利。

- 商業VPN主要供個人使用。它們將您連接到安全的遠程服務器以訪問專用網絡。這添加了加密確保安全性不受影響。這些 VPN 隱藏您的 IP 地址並加密您的所有流量。也就是說,您可以在線恢復您的隱私、訪問內容 否則受到限制到您的常規連接,以及保護您的數據來自黑客和窺探者。

如果您擔心自己的在線隱私和安全,請考慮有吸引力的 VeePN 優惠。 VeePN 提供堅不可摧的 256 位加密、分佈在 89 個地點的 2,500 多個 VPN 服務器網絡、無限的帶寬和速度、額外的保護功能(例如終止開關和無日誌策略)等等。不要給黑客和窺探者可乘之機。在這裡了解更多信息。

VPN 的工作原理

企業 VPN 的工作原理是對企業網絡和授權最終用戶設備之間的隧道進行加密。它可以讓您進入內部網絡,並可以從您連接的任何地方訪問網絡資源,而無需向外部人員暴露您的身份。對設備進行身份驗證後,VPN 客戶端將其連接到 VPN 服務器,建立加密隧道。隧道通過以下方式保護所有流量加密協議例如 OpenVPN、IKEv2 和 WireGuard。

儘管兩者都旨在加強企業安全,VPN 與零信任網絡相反。雖然零信任網絡始終限制所有用戶的訪問,但 VPN 允許訪問在網絡層面- 一旦它對用戶進行身份驗證並讓他們進入網絡,他們就可以不受限制地訪問。因此,如果發生攻擊,潛在的損害是巨大的。

VPN、SDP 和零信任如何協同工作

在網絡安全方面,零信任解決方案似乎確實更有效。一些供應商甚至聲稱 ZTNA 和 SDP 將很快完全取代 VPN。但是……他們應該嗎?問題是公司可以從使用中受益所有三個解決方案立即利用每個人的優勢和目標。

來源:TechTarget

來源:TechTarget

SDP 和 VPN

讓我們仔細看看這些解決方案如何協同工作。

最好立即使用這些解決方案,而不是在 SDP 和 VPN 之間進行選擇。這樣,SDP 技術就可以彌補 VPN 服務中的安全漏洞。例如,憑證被盜的可能性和網絡攻擊面規模的增加。

零信任和 SDP

隨著網絡攻擊威脅日益增加,公司可以使用 SDP 和零信任網絡為現代網絡提供更強大的保護。 SDP技術可以利用零信任能力來加強對網絡資源的保護。也就是說,用戶不僅無法看到或訪問位於邊界後面的網絡資源,而且還必須經過嚴格的身份驗證過程才能訪問這些資源。這些預防措施將最大限度地減少網絡攻擊的可能性。

VPN 和零信任網絡

由於 VPN 提供對遠程用戶的訪問,並且零信任是一種整體身份驗證方法,因此 VPN 可以用作零信任的一部分的訪問方法。如果一家公司將 SDP 和 VPN 配對在一起,也就是說,如果它使用實現零信任模型的技術,那麼它就可以將 VPN 和零信任結合起來。通過零信任模型,SDP 在網絡內創建安全區域並劃定清晰的網絡邊界。這邊走,零信任 SDP 將與 VPN 配合使用促進遠程工作並創建更強大的安全基礎設施。

結論

總而言之,由於現代網絡有很多邊緣,因此很難創建單一的保護邊界。因此,人們可能很難選擇唯一的網絡安全解決方案。不過,一件好事是您不必這樣做 — 公司可以同時從 VPN 和零信任 SDP 等多種技術中獲益。無論如何,沒有什麼太安全的事情。

常問問題

什麼是零信任網絡訪問與 VPN?

零信任網絡要求持續的用戶和設備驗證,並僅允許用戶訪問解決手頭問題所需的資源。另一方面,VPN 可以為授權的遠程用戶和託管設備提供連接,使他們能夠不受限制地訪問網絡資源。

VPN 或零信任最適合遠程工作安全嗎?

為了獲得更好的遠程工作安全性,如果公司將 SDP 和 VPN 配對在一起,則可以將這兩種解決方案結合起來。

ZTNA 是 VPN 嗎?

不,零信任網絡訪問 (ZNTA) 是一種獨特的網絡安全解決方案,它涉及用戶和設備身份驗證、限制訪問和特權以及持續連接監控。

零信任仍然有意義嗎?

是的,零信任是現代網絡安全的一種有前途的方法,它指出網絡內部或外部的任何人都不應被信任,除非他們的身份得到驗證。