SafePay勒索软件:分析Ingram Micro Attack背后的新威胁

IT分销巨头Ingram Micro的主要网络攻击通过技术界造成了冲击波。该事件归因于侵略性SafePay勒索软件组,不仅削弱了关键系统,而且还强调了专家数字取证和事件响应(DFIR)团队的绝对必要性和强大的勒索软件恢复服务。

对Ingram Micro的攻击发生在2025年7月3日左右,并破坏了包括AI驱动的XVantage平台在内的核心操作,将在线订购和产品货物停止。但是,该公司花了大约36个小时才正式确认勒索软件事件,这一延迟引起了批评,并与过去行业攻击中更透明的方法形成鲜明对比。

这沟通差距据报道,Ingram Micro的股价下跌了4%。教训:在危机中,客户和合作伙伴通常不关心攻击本身,而不是将攻击保持在黑暗中。

在2025年7月5日发表的声明中Ingram Micro确认它“在其某些内部系统上确定了勒索软件”。该公司保证利益相关者正在立即采取行动,包括将系统离线,实施保护措施以及与网络安全专家进行调查。

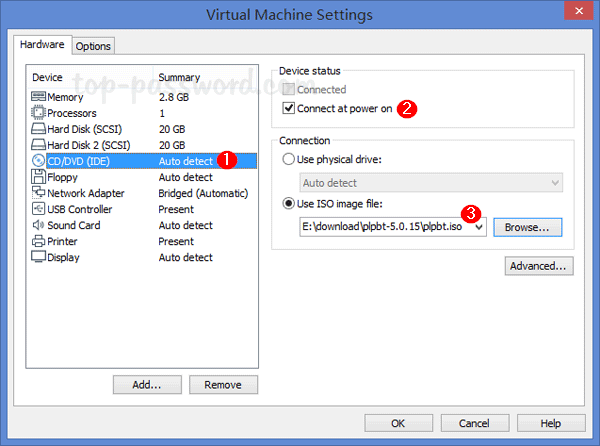

资料来源表明,攻击者可能通过公司的全球保护获得了最初的立足点VPN平台,勒索软件组的常见切入点。正如Porthas的网络安全专家Mohamed Talaat所指出的那样:“初始访问是通常的勒索软件操作员所做的事情的标准标准。他们以某种方式获得了VPN凭据。这些凭据可能被盗,在深色网络上泄漏,或者可能被贿赂以提供初始访问权限。”

什么是SafePay勒索软件,它如何工作

SafePay首次出现在2024年末并迅速在全球夺取了几名受害者。威胁旨在偷偷有效。当它加密文件时,它添加了.safope扩展并留下赎金纸条readme_safepay.txt。为了避免被安全软件捕获,它经常使用合法的Microsoft工具(regsvr32.exe)为加载其恶意组件,该技术有助于它与正常的系统活动融为一体。它还采用高级方法来隐藏其代码,甚至可以伪造其创建日期,以使调查人员脱离踪迹。

攻击配置和控制

勒索软件根据一组内部说明进行操作。这些通常受密码保护的设置告诉恶意软件该怎么做。这包括赎金注释的文本,加密开始之前要关闭的程序和服务的“杀戮列表”以及最重要的加密密钥。可以命令SafePay加密文件的一部分(通常只有10%),这会加快攻击,同时仍然使数据毫无用处。

自我保护和预加密步骤

在开始锁定文件之前,SafePay采取了几个步骤来保护自己并确保攻击成功:

- 禁用防御:它终止了广泛的程序和服务。这包括SQL和Oracle,电子邮件客户端等数据库服务器,以及最重要的是Sophos和Veeam等供应商的备份和安全软件。

- 防止恢复:SafePay积极地使康复困难。它清空回收箱,删除音量阴影副本(Windows的内置备份快照),并禁用自动恢复环境。

- 获得控制:勒索软件试图获得最高水平的系统特权。它甚至可以绕过用户帐户控件(UAC) - 在进行系统更改之前要求许可的弹出窗口 - 无限制地操作。

加密过程

这是造成真正损害的地方,以及恢复服务的需求紧急的地方:

- 聪明快捷:SafePay选择最快加密方法使用AES-256-CBC或XCHACHA20的计算机硬件可用。它使用多个“线程”同时加密文件,从而使过程非常快。

- 广泛影响:它搜索所有本地和网络驱动器以加密文件,以确保其列出尽可能多的数据。

- 部分加密策略:部分加密比完全加密要快得多,并且在使文件无法使用时同样有效。这种速度使快速响应绝对至关重要。

- 数据剥落:尽管勒索软件本身可能不会窃取数据,但穆罕默德·塔拉特(Mohamed Talaat)指出,攻击者“可能已经通过攻击中使用的其他手段和工具来做到这一点。”这种“双重勒索”策略 - 加密数据并威胁要泄漏 - 是一种常见的压力策略。

勒索软件恢复服务

拥有勒索软件恢复计划和备用专家服务不是奢侈品。这是必需的。这些服务至关重要:

了解更多:加密可以使勒索软件成为最大的安全威胁

- 数据恢复:利用干净的备份和专业技术来恢复加密数据。

- 系统重建:尽快将关键的业务应用程序和基础架构返回在线。

- 最小化停机时间:从长时间的中断中减少了财务和声誉的后果。

最终,Ingram Micro的事件强调了2025年网络安全的基本真理:弹性与抵抗一样重要。成功的防御策略不仅仅是建造高墙;这是关于让专家团队,测试计划和恢复策略制定到适当的位置,以便在攻击者不可避免地通过时重新站起来。