ATM 搶劫案挫敗:黑客使用 4G Raspberry Pi

在一次老式銀行搶劫案的高科技改造中,一群經驗豐富的黑客在銀行的內部網絡中植入了支持 4G 的 Raspberry Pi,試圖搶劫其 ATM 機。但多虧了目光敏銳的調查人員,這起搶劫案在造成任何經濟損失之前被及時制止。

網絡安全公司 Group-IB裸露UNC2891(又名 LightBasin)發起了一次復雜的入侵嘗試,這是一個出於經濟動機的威脅組織,自 2016 年以來以對全球銀行和電信系統的攻擊而聞名。然而,這一次,該組織表現出了新的操作複雜程度。

物理入侵遇上數字入侵

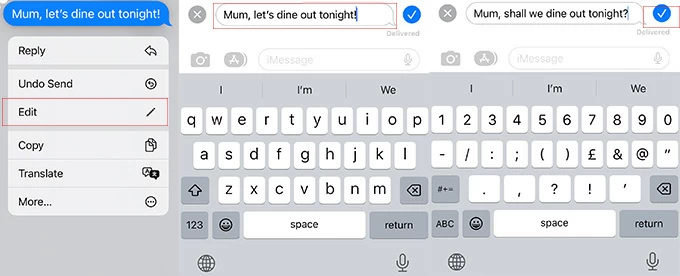

攻擊的核心是 Raspberry Pi——一台配備 4G 調製解調器的信用卡大小的計算機。該設備與 ATM 系統物理安裝在同一網絡交換機上,通過移動數據繞過銀行的防火牆和外圍防禦。它託管惡意軟件並充當攻擊者的命令和控制節點,使他們能夠在不被發現的情況下深入網絡。

參見:黑客可以在 Android 上恢復已刪除的照片嗎?是的!這是戰術

Group-IB 懷疑黑客要么自己潛入了該場所,要么賄賂內部人士安裝了該設備。

被圍攻的網絡

一旦進入,該設備就會託管一個 TinyShell 後門,該後門使用動態 DNS 建立了持久的命令和控制 (C2) 通道。

攻擊者從受感染的交換機橫向轉移到網絡監控服務器,這是一個與銀行數據中心中幾乎所有其他服務器連接的關鍵系統。一旦在他們的控制之下,他們就用它來訪問可以直接訪問互聯網的郵件服務器。即使樹莓派被發現,他們也有備用路線來保持立足點。

為了逃避檢測,攻擊者採用了一種未記錄的 Linux 反取證技術,該技術使用綁定安裝(現已在 MITRE ATT&CK T1564.013 中得到認可)來掩蓋惡意進程。

該後門偽裝成名為 lightdm 的合法系統進程(一種已知的 Linux 顯示管理器),並從 /tmp/lightdm 等非標準路徑執行。

導致攻擊高度隱蔽的另一個因素是 LightBasin 在關鍵系統路徑上安裝替代文件系統(如 tmpfs 和 ext4),成功地向標準取證工具隱藏了後門的進程數據。

攻擊者的目標是在銀行的 ATM 交換服務器上植入一個名為 CAKETAP 的自定義 rootkit,該服務器是與銀行的硬件安全模塊 (HSM) 進行通信的關鍵系統,該模塊是授權 ATM 交易的設備,允許黑客欺騙 ATM 授權以進行欺詐性提款,並有可能竊取大量現金。

值得慶幸的是,Group-IB 在此之前就檢測到了該操作。

給銀行業敲響了警鐘

該事件是一個罕見但令人毛骨悚然的例子,說明網絡犯罪分子如何將物理訪問與遠程利用結合起來,使他們既難以檢測又難以遏制。

Group-IB 敦促金融機構加強其物理和數字安全,並提出以下建議:

- 鎖定對網絡交換機的物理訪問,尤其是在 ATM 基礎設施附近。

- 監視異常文件系統活動,特別是 /proc 的掛載

- 在事件響應期間捕獲內存映像,而不僅僅是磁盤快照。

- 阻止或標記從 /tmp 或 .snapd 等可疑路徑執行的二進製文件。

這一事件凸顯瞭如果物理訪問被忽視,像 Raspberry Pi 這樣的低成本設備如何繞過價值數百萬美元的防禦措施。這是一個鮮明的提醒,數字防御也必須考慮到物理漏洞,因為即使是很小的硬件,如果落入壞人之手,也可能構成嚴重威脅。