黑客利用 Triofox 漏洞安裝遠程訪問工具

谷歌 Mandiant Threat Defense 的網絡安全研究人員發現,Gladinet 的 Triofox 平台(企業用於安全文件共享和遠程訪問的工具)中未經身份驗證的訪問漏洞遭到積極利用。

該嚴重錯誤編號為 CVE-2025-12480(CVSS 評分:9.1),允許攻擊者繞過身份驗證、訪問內部設置頁面並在受影響的系統上執行惡意代碼。雖然 Gladinet 早在 2025 年 6 月就發布了補丁,但 Mandiant 表示,威脅行為者早在 2025 年 8 月就被發現利用未打補丁的服務器。

巧妙的漏洞利用鏈

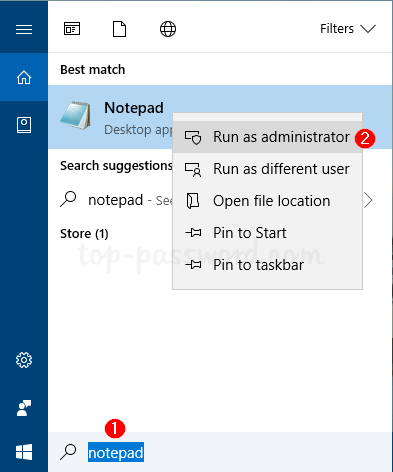

據 Mandiant 稱,攻擊背後的威脅組織(編號為 UNC6485)利用該缺陷創建了一個名為“Cluster Admin”的新本機管理員帳戶,從而獲得了完整的系統權限。從那裡,他們濫用 Triofox 自己的內置防病毒功能(通常旨在保護系統)以系統級權限運行惡意代碼。

安全研究人員 Stallone D'Souza、Praveth D'Souza、Bill Glynn、Kevin O'Flynn 和 Yash Gupta 表示:“為了實現代碼執行,攻擊者使用新創建的管理員帳戶登錄。攻擊者上傳惡意文件,並使用內置防病毒功能執行這些文件。”在博客文章中寫道。

“要設置防病毒功能,用戶可以為所選防病毒提供任意路徑。配置為防病毒掃描程序位置的文件繼承了 Triofox 父進程帳戶權限,在 SYSTEM 帳戶的上下文中運行。”

通過重新配置防病毒路徑以指向他們自己的腳本,自動執行它,使他們能夠深度控制主機系統。該惡意腳本名為 center_report.bat,從遠程 IP (84.200.80[.]252) 下載並安裝了合法的 Zoho 統一端點管理系統 (UEMS) 軟件包。使用該安裝程序,黑客隨後部署了 Zoho Assist 和 AnyDesk——流行的遠程訪問工具,使他們能夠完全遠程控制受感染的服務器。

黑客接下來做了什麼

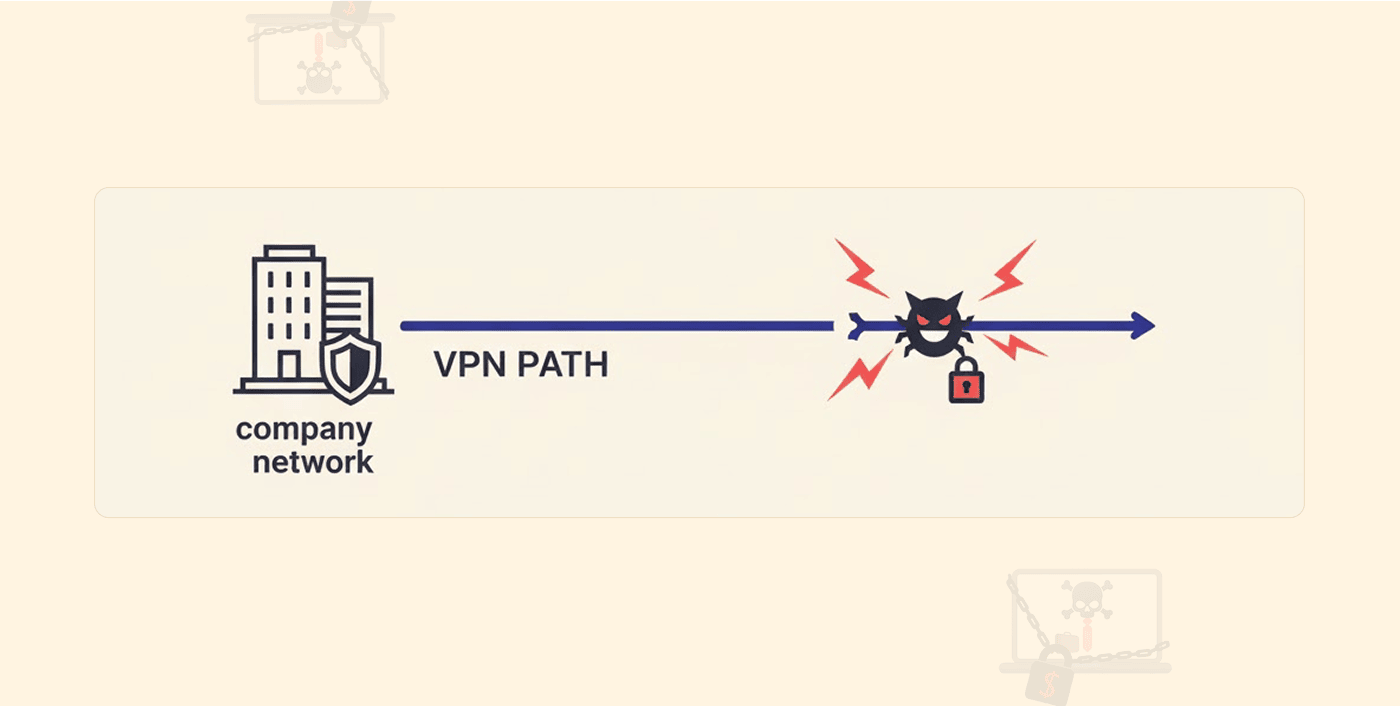

一旦黑客獲得管理控制權,攻擊者就會使用 Zoho Assist 執行偵察、更改用戶密碼以及將現有帳戶添加到本地和域管理員組以擴展其訪問權限。為了維持訪問,他們還部署了 Plink 和 PuTTY(兩種合法的 SSH 網絡工具)來創建加密隧道,允許通過端口 433 進行隱蔽的遠程桌面 (RDP) 訪問。

這種方法有效地掩蓋了他們與命令和控制(C2 或 C&C)服務器的通信,使防御者更難以檢測。

補丁和建議

Gladinet 已於 7 月 26 日修復了 Triofox 版本 16.7.10368.56560 中的缺陷,但 Mandiant 敦促用戶立即升級到最新可用版本(如果尚未升級到最新版本)。該公司還建議系統管理員:

- 審核所有管理員帳戶是否存在可疑和未經授權的添加,例如“集群管理員”。

- 檢查防病毒設置以確保它們未配置為執行外部腳本。

- 監視異常的 SSH 或 RDP 流量,這可能表明存在隱蔽的遠程訪問。

報告總結道:“安全團隊還應該使用本文底部列出的搜索查詢來尋找攻擊者工具,並監控異常的出站 SSH 流量。”

這是繼 CVE-2025-30406 和 CVE-2025-11371 之後,今年第三個被利用的 Triofox 漏洞。這一系列事件凸顯了攻擊者將已修補的缺陷武器化為攻擊未修補系統的機會的速度有多快。