新的“HybridPetya”勒索軟件可以繞過 UEFI 安全啟動

斯洛伐克網絡安全公司 ESET 發現了一種名為“HybridPetya”的新型危險勒索軟件,它可以繞過 UEFI 安全啟動,這是 Windows 針對惡意軟件最重要的保護措施之一。這一發現引發了人們的擔憂,即勒索軟件開發人員正在轉向盡可能深的目標系統:啟動過程本身。

該惡意軟件的靈感來自臭名昭著的 Petya 和 NotPetya 攻擊,這些攻擊在 2016 年和 2017 年造成了嚴重破壞,造成了數十億美元的損失,使世界各地的銀行、航運公司和政府機構陷入癱瘓。但與它的前身不同的是,HybridPetya 已升級為在啟動的最早階段針對 EFI 系統分區來危害現代系統。

HybridPetya 的工作原理

HybridPetya 一半是勒索軟件,一半是 bootkit。一旦安裝,該惡意軟件就會用惡意加載程序替換合法的 Windows 啟動文件,迫使計算機重新啟動。在啟動過程中,惡意軟件會秘密加密 NTFS 分區上的主文件表 (MFT),這是跟踪系統上每個文件的關鍵數據庫。該惡意軟件沒有正常啟動,而是顯示一個虛假的磁盤檢查屏幕 (CHKDSK),這是直接借用原始 Petya 惡意軟件的策略。

該過程完成後,用戶會收到一張勒索信,要求用戶支付 1,000 美元的比特幣以換取解密密鑰。與 NotPetya 不同的是,NotPetya 被認為純粹是破壞性大於盈利性,因為它無法提供恢復數據的方法,而 HybridPetya 似乎允許受害者付費後進行解密以進行恢復。

利用已知缺陷

真正的危險在於 HybridPetya 能夠繞過安全啟動,該功能旨在阻止不受信任的軟件在 Windows 啟動之前加載。據 ESET 研究人員稱,該勒索軟件通過利用過時系統上 Microsoft 簽名的 UEFI 應用程序中的已知缺陷 CVE-2024-7344 來實現這一目的。儘管微軟於 2025 年 1 月修補了該漏洞,但未修補的系統仍然容易受到攻擊。

“2025 年 7 月下旬,我們遇到了各種文件名下的可疑勒索軟件樣本,包括 notpetyanew.exe 和其他類似的樣本,這表明與 2017 年襲擊烏克蘭和許多其他國家的臭名昭著的破壞性惡意軟件有關,”發現這一情況的 ESET 研究員 Martin Smolar 在一份報告中寫道。新聞稿。

“NotPetya 攻擊被認為是歷史上最具破壞性的網絡攻擊,總損失超過 100 億美元。由於新發現的樣本與 Petya 和 NotPetya 具有共同特徵,我們將這種新惡意軟件命名為 HybridPetya。”

Smolar 警告說,HybridPetya 現在至少是第四個眾所周知的具有 UEFI 安全啟動旁路功能的真實或概念驗證 UEFI bootkit 示例,加入了早期的威脅,例如黑蓮花(利用 CVE?2022?21894),引導貓(利用標誌失敗),以及Hyper-V 後門 PoC(利用CVE?2020?26200)。

“這表明安全啟動繞過不僅是可能的,而且對研究人員和攻擊者來說變得越來越普遍和有吸引力,”他總結道。

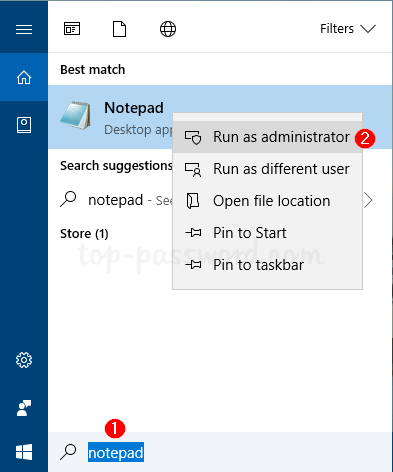

有關的:如何在 Windows 10 計算機中禁用 UEFI 安全啟動

尚未在野外

現階段,ESET 尚未發現 HybridPetya 被部署在現實世界攻擊中的證據。唯一已知的樣本是今年早些時候從波蘭上傳到 VirusTotal 的,表明該惡意軟件可能是概念驗證 (POC) 或網絡犯罪分子的早期測試。與 NotPetya 不同,它不會自動在網絡中傳播。

儘管如此,安全專家警告說,這是一個重大警告,表明勒索軟件正在向更先進的技術發展,甚至能夠破壞核心系統的保護。

你能做什麼

專家強調,最好的防禦是保持更新。安裝了 Microsoft 2025 年 1 月更新的用戶將受到 HybridPetya 安全啟動繞過的保護。

還建議安全團隊:

- 保持 Windows 完全更新,以確保安全啟動保護保持有效。

- 維護關鍵文件的離線備份,確保無需支付贖金即可恢復數據。

- 監視 ESET 在 GitHub 上發布的妥協指標 (IoC)。

- 定期驗證安全啟動是否已啟用並按預期運行。

目前,HybridPetya 更多的是一個警告,而不是直接的威脅。但它的存在是一個鮮明的提醒:啟動過程本身現在是對抗勒索軟件的戰場。