風險風險的Winrar用戶:最新更新中修復的主要安全缺陷

已經在Rarlab的Winrar軟件中發布了一個新發現的漏洞的補丁程序,該漏洞可以允許黑客在設備上執行遠程代碼。

對於那些不知道的人,Winrar是Windows的流行文件壓縮和存檔器實用程序,可以以RAR或ZIP文件格式創建和查看檔案,並打開眾多存檔文件格式。

確定為CVE-2025-6218的關鍵安全漏洞可以使攻擊者只需通過讓用戶打開專門製作的文件或訪問惡意網頁即可在受害者係統上執行惡意代碼。

“當提取文件時,可以將winrar的先前版本,rar,unrar,Portable unrar源代碼和unrar.dll的Windows版本誘騙到使用特殊精心設計的檔案中定義的路徑,而不是用戶指定的路徑,”閱讀Changelog筆記。

有什麼問題?

該錯誤源於Winrar如何處理存檔文件中的文件路徑。通過在檔案中巧妙地操縱路徑,攻擊者可以誘使軟件在預期目錄之外提取文件 - 一種名為Directory Traversal的眾所周知的方法。該缺陷可以使攻擊者在系統上執行與用戶相同的權限的系統中執行任意代碼。

該漏洞的CVSS得分為7.8,表明嚴重性問題很高。儘管它需要用戶交互才能打開惡意文件或鏈接,但用戶交互 - 對於經常使用下載的存檔文件的用戶尤其重要。

誰找到了?

該缺陷是由一位被稱為“WHS3-曲子他通過趨勢Micro的零日計劃(ZDI)於2025年6月5日通過趨勢Micro的零日計劃(ZDI)負責地向Winrar和RAR文件格式背後的公司Rarlab報告。

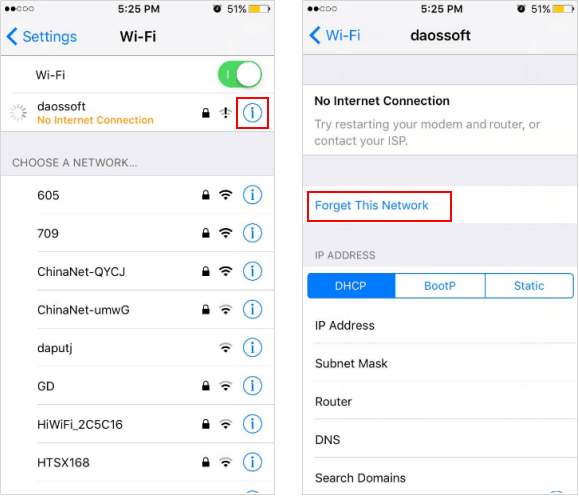

有關的:大型Google Pixel藍牙問題及其可能的解決方案

所有平台都受到影響嗎?

該漏洞會影響winrar v7.11(及更早),以及rar,unrar,Portable unrar源代碼和unrar.dll的Windows版本。但是,RAR,Unrar,Portable Unrar Source代碼,Unrar庫和Android的RAR的UNIX版本仍然不受影響。

用戶應該做什麼?

RARLAB已在最新的Winrar版本7.12 Beta 1中修補了CVE-2025-6218漏洞。如果您是Windows PC上的Winrar用戶,我們強烈建議您立即更新到最新版本7.12。此版本不僅修補了目錄遍歷遠程代碼執行錯誤,而且還修復了其他幾個安全性和功能問題。有關更多詳細信息,您可以查看Rarlab的官方更新頁面這裡。

![如何解鎖 iPhone 的國際 SIM 卡 [分步]](https://tips.pfrlju.com/tech/jacki/wp-content/uploads/cache/2025/08/unlock-iphone-for-international-sim.jpg)