為本地配置 Microsoft Entra 密碼保護

當您想要保護組織免受弱用戶密碼的侵害時,Microsoft Entra 密碼保護非常出色。這是因為 Microsoft 不斷分析 Microsoft Entra 安全遙測數據,尋找常用的弱密碼或洩露密碼,並維護一份全球禁止的密碼列表。在本文中,您將了解如何為本地 Active Directory 配置和啟用 Microsoft Entra 密碼保護,以防止在組織中使用弱密碼。

介紹

在 Active Directory 中,您可以啟用 GPO,以幫助您在組織中實施強密碼,例如:

這並不意味著您可以保護組織免受攻擊,因為管理員和用戶可以創建弱密碼(稱為眾所周知的密碼),這是您不想要的!

用戶每天使用的眾所周知的密碼有數千個。一些眾所周知的密碼是:

- 歡迎01!

- P@ssw0rd1234

- 法拉利紅! @

此時,Microsoft Entra 密碼保護是部署在 Microsoft Entra ID 和本地 AD 中的一項出色功能。那麼讓我們更多地了解一下這一點。

許多安全準則建議您不要在多個地方使用相同的密碼,不要使其變得複雜,並避免使用像Password123這樣的簡單密碼。您可以為用戶提供有關如何選擇密碼的指導,但仍然經常使用弱密碼或不安全的密碼。

Microsoft Entra 密碼保護可檢測並阻止已知的弱密碼及其變體。它還可以阻止特定於您的組織的其他弱術語。

Microsoft Entra 密碼保護許可證

請參閱下表了解 Microsoft Entra 密碼保護許可。

| 用戶 | 具有全球禁止密碼列表的 Microsoft Entra 密碼保護 | 具有自定義禁止密碼列表的 Microsoft Entra 密碼保護 |

|---|---|---|

| 僅雲用戶 | Microsoft Entra ID 免費 | Microsoft Entra ID P1 或 P2 |

| 從本地 AD DS 同步的用戶 | Microsoft Entra ID P1 或 P2 | Microsoft Entra ID P1 或 P2 |

您需要 Microsoft Entra ID P1 或 P2 才能使從本地 Active Directory 域服務 (AD DS) 同步的用戶正常工作。

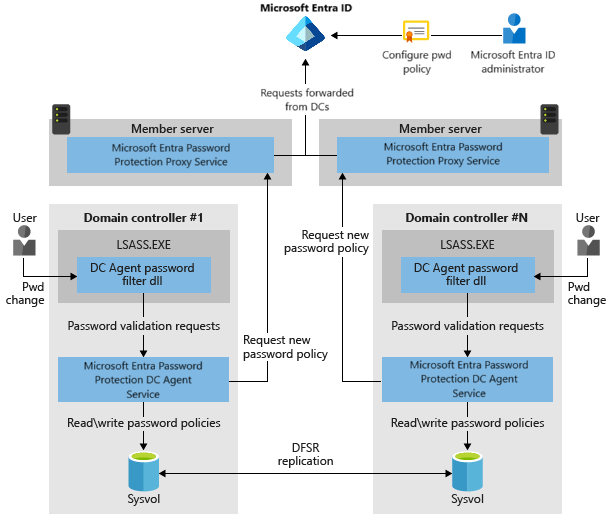

Microsoft Entra 密碼保護圖

下圖顯示了 Microsoft Entra 密碼保護的基本組件如何在本地 Active Directory 環境中協同工作。

- 用戶請求域控制器更改密碼。

- 這DC Agent密碼過濾dll接收來自操作系統的密碼驗證請求並將其轉發到Microsoft Entra 密碼保護 DC 代理服務,安裝在DC上。然後,該代理驗證密碼是否符合本地存儲的密碼策略。

- DC 上的代理每 1 小時通過SCP(服務連接點)在森林中Microsoft Entra 密碼保護代理服務從 Microsoft Entra ID 下載新的密碼策略副本。

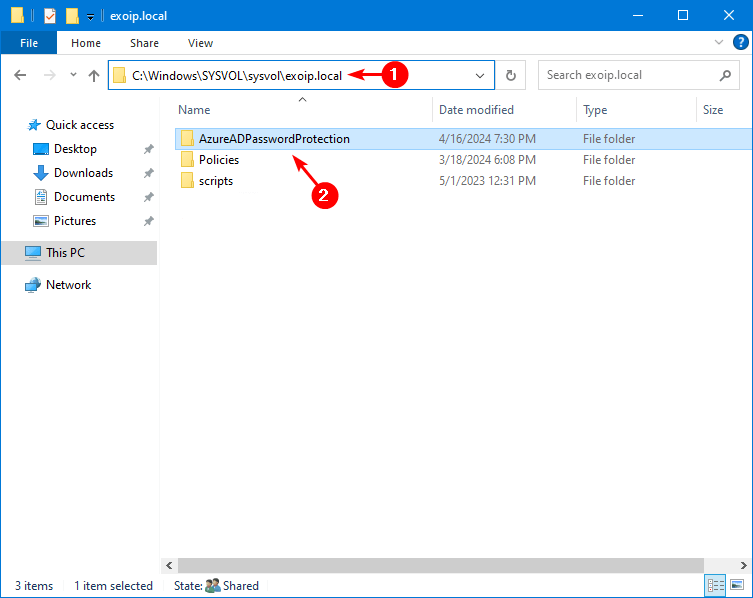

- DC上的Agent通過代理服務從Microsoft Entra接收新的密碼策略版本,並將其存儲在西斯沃爾,使這個新策略能夠複製到同一域中的所有其他 DC。

Microsoft Entra 密碼保護策略存儲在 Sysvol 中。

如何配置 Microsoft Entra 密碼保護

在為本地 Active Directory 啟用 Microsoft Entra 密碼保護之前,我們將執行以下步驟並確保一切就緒。

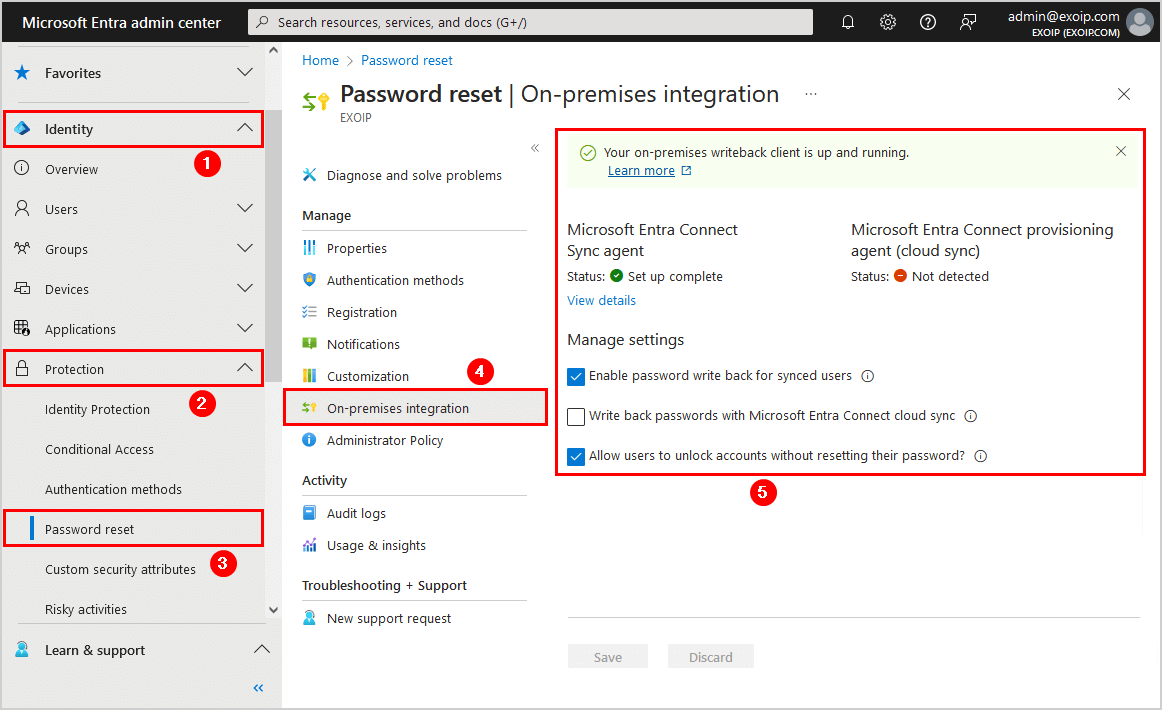

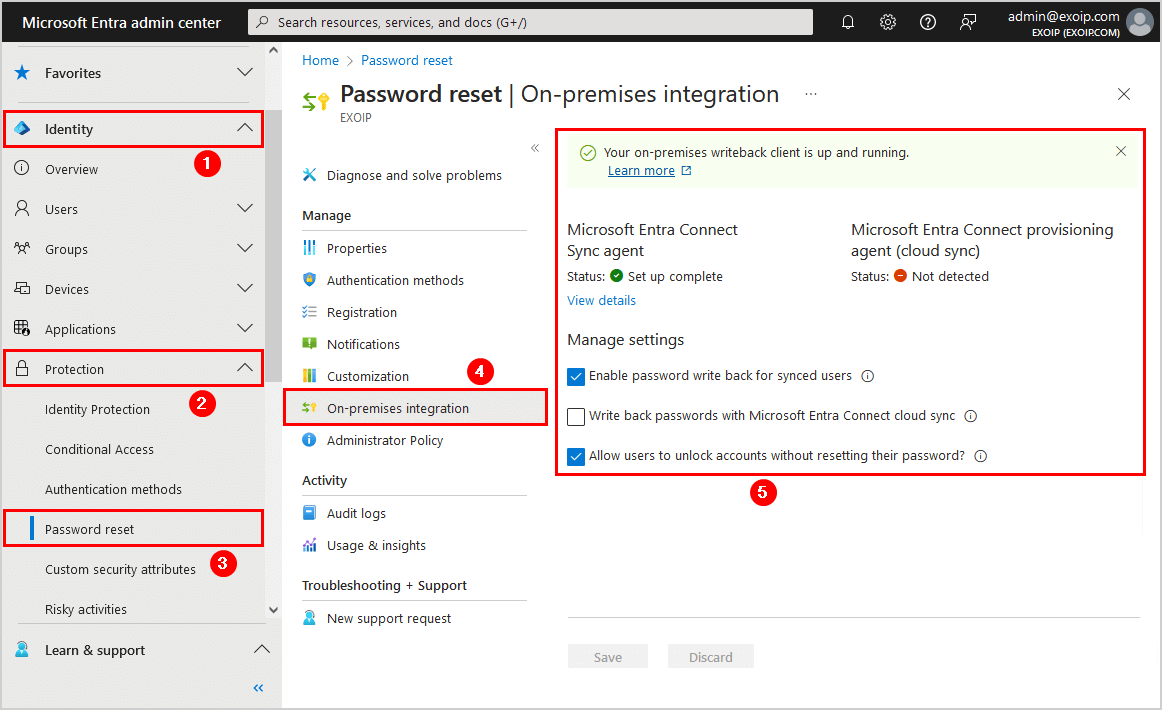

啟用 Microsoft Entra 密碼寫回

請閱讀文章中的更多信息:啟用自助服務密碼重置。

確保您看到消息“您的本地寫回客戶端已啟動並正在運行”,並且啟用“為同步用戶啟用密碼寫回”功能。

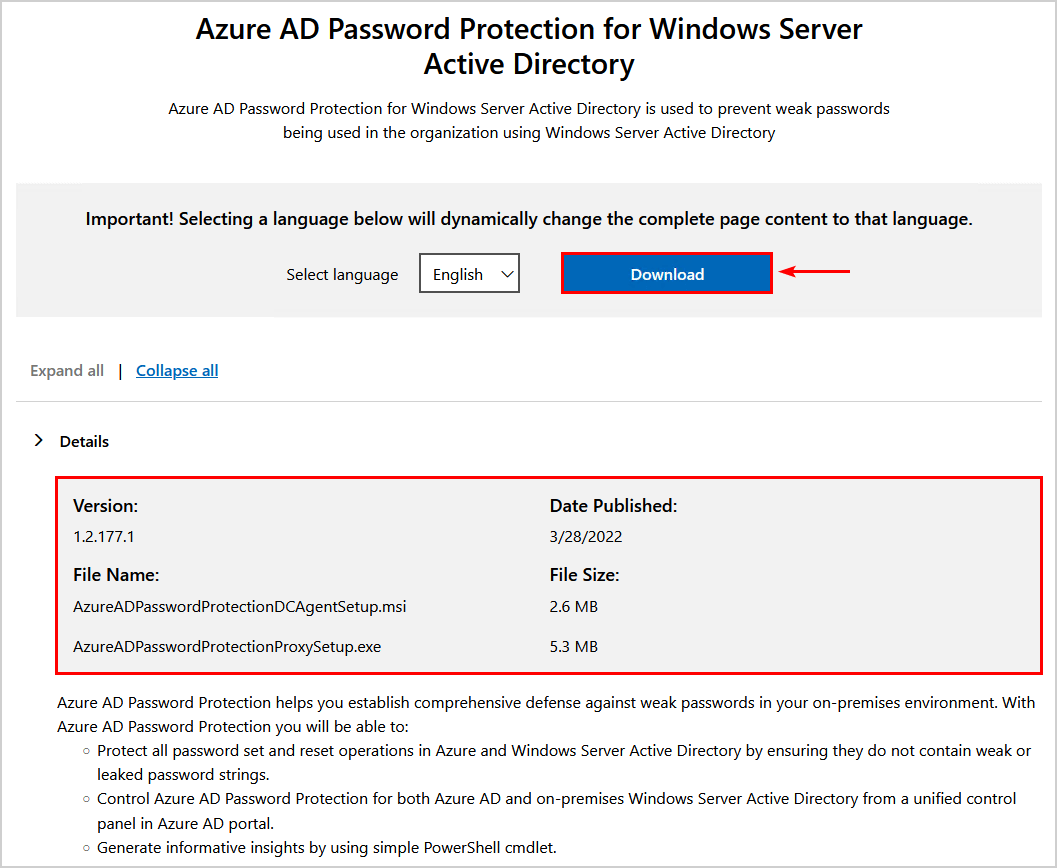

下載 Microsoft Entra 密碼保護所需的軟件

本地 Microsoft Entra 密碼保護部署需要兩個安裝程序:

- Microsoft Entra 密碼保護代理 (AzureADPasswordProtectionProxySetup.msi)

- Microsoft Entra 密碼保護 DC 代理 (AzureADPasswordProtectionDCAgentSetup.msi)

從以下位置下載兩個安裝程序微軟下載中心。

現在我們已經擁有了所需的安裝程序,我們可以進入下一步。

Microsoft Entra 密碼保護代理服務先決條件

以下要求適用於 Microsoft Entra 密碼保護代理服務:

- Windows Server 2012 R2 或更高版本。

- 已安裝.NET 4.7.2或更高。

- 不要安裝在 RODC(只讀域控制器)上。

- 允許出站 TLS 1.2 HTTP 流量。

- 首次在給定租戶中註冊 Microsoft Entra 密碼保護代理服務時需要全局管理員帳戶。

- 對終結點的網絡訪問:https://login.microsoftonline.com、https://enterpriseregistration.windows.net 和 https://autoupdate.msappproxy.net。

Microsoft Entra 密碼保護代理服務是否自動升級。自動升級使用 Microsoft Entra Connect Agent Updater 服務,該服務與代理服務同時安裝。

安裝和配置 Microsoft Entra 密碼保護代理服務

在本地 AD DS 環境中的成員服務器上安裝 Microsoft Entra 密碼保護代理服務。此外,您還可以使用專用的成員服務器來提供代理服務。安裝後,Microsoft Entra 密碼保護代理服務將與 Microsoft Entra ID 進行通信,以維護 Microsoft Entra 租戶的全局和客戶禁止密碼列表的副本。

筆記:不要在域控制器 (DC) 或只讀域控制器 (RODC) 上安裝代理服務。

我們建議每個林至少有兩個 Microsoft Entra 密碼保護代理服務器以實現冗餘。在我們的示例中,我們將其安裝在成員服務器 AP-01(應用程序服務器)上。

將 AzureADPasswordProtectionProxySetup.msi 放入C:安裝文件夾。然後,運行命令提示符以管理員身份啟動安裝程序 AzureADPasswordProtectionProxySetup.msi。

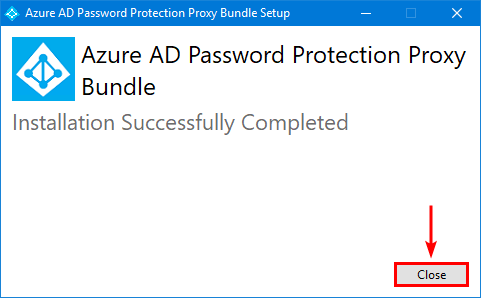

C:InstallAzureADPasswordProtectionProxySetup.msi完成 Microsoft Entra 密碼保護代理捆綁包設置。完成後,單擊關閉。

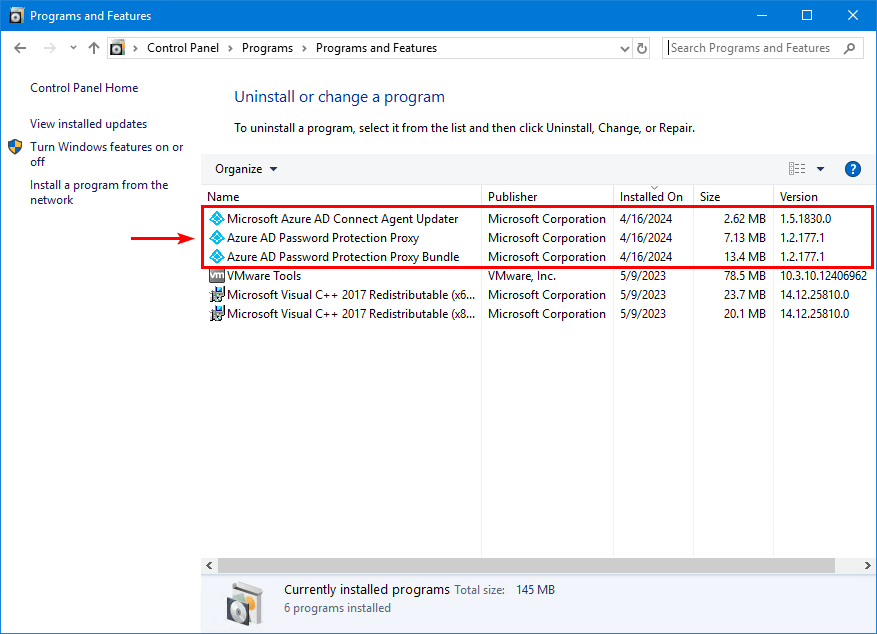

驗證 Microsoft Entra 密碼保護代理是否出現在程序和功能。

以管理員身份運行 Windows PowerShell(64 位)。導入模塊 AzureADPasswordProtection。

Import-Module AzureADPasswordProtection檢查 Microsoft Entra 密碼保護代理服務是否正在運行。

Get-Service AzureADPasswordProtectionProxy | fl結果顯示地位跑步。

Name : AzureADPasswordProtectionProxy

DisplayName : Azure AD Password Protection Proxy

Status : Running

DependentServices : {}

ServicesDependedOn : {SAMSS, KEYISO, RPCSS}

CanPauseAndContinue : False

CanShutdown : False

CanStop : True

ServiceType : Win32OwnProcess代理服務正在計算機上運行,但沒有與 Microsoft Entra ID 通信的憑據。使用您的全局管理員憑據向 Microsoft Entra ID 註冊 Microsoft Entra 密碼保護代理服務器。在每個 Microsoft Entra 密碼保護代理服務器上執行此操作。

筆記:首次運行下面的 cmdlet 後可能會出現明顯的延遲。除非報告失敗,否則不必擔心這種延遲。

Register-AzureADPasswordProtectionProxy -AccountUpn '[email protected]'通過使用 Register-AzureADPasswordProtectionForest PowerShell cmdlet,使用必要的憑據註冊本地 Active Directory 林,以便與 Microsoft Entra ID 進行通信。

筆記:如果您的環境中安裝了多個 Microsoft Entra 密碼保護代理服務器,則使用哪個代理服務器來註冊林並不重要。此步驟在每個林中運行一次。

該 cmdlet 需要 Microsoft Entra 租戶的全局管理員或安全管理員憑據。它還需要本地 Active Directory 企業管理員權限。您還必須使用具有本地管理員權限的帳戶運行此 cmdlet。用於註冊林的 Microsoft Entra ID 帳戶可能與本地 Active Directory 帳戶不同。

筆記:首次運行下面的 cmdlet 後可能會出現明顯的延遲。除非報告失敗,否則不必擔心這種延遲。

Register-AzureADPasswordProtectionForest -AccountUpn '[email protected]'驗證代理服務是否正常。

Test-AzureADPasswordProtectionProxyHealth -TestAll結果顯示全部為通過。

DiagnosticName Result AdditionalInfo

-------------- ------ --------------

VerifyTLSConfiguration Passed

VerifyProxyRegistration Passed

VerifyAzureConnectivity PassedMicrosoft Entra 密碼保護審核模式

在繼續下一步並安裝 Microsoft Entra 密碼保護 DC 代理服務之前,請驗證 Microsoft Entra 密碼保護是否設置為審核模式。默認情況下,它設置為審核模式。

筆記:如果 Microsoft Entra 密碼保護設置為審核模式,則只會記錄該嘗試(事件日誌)。

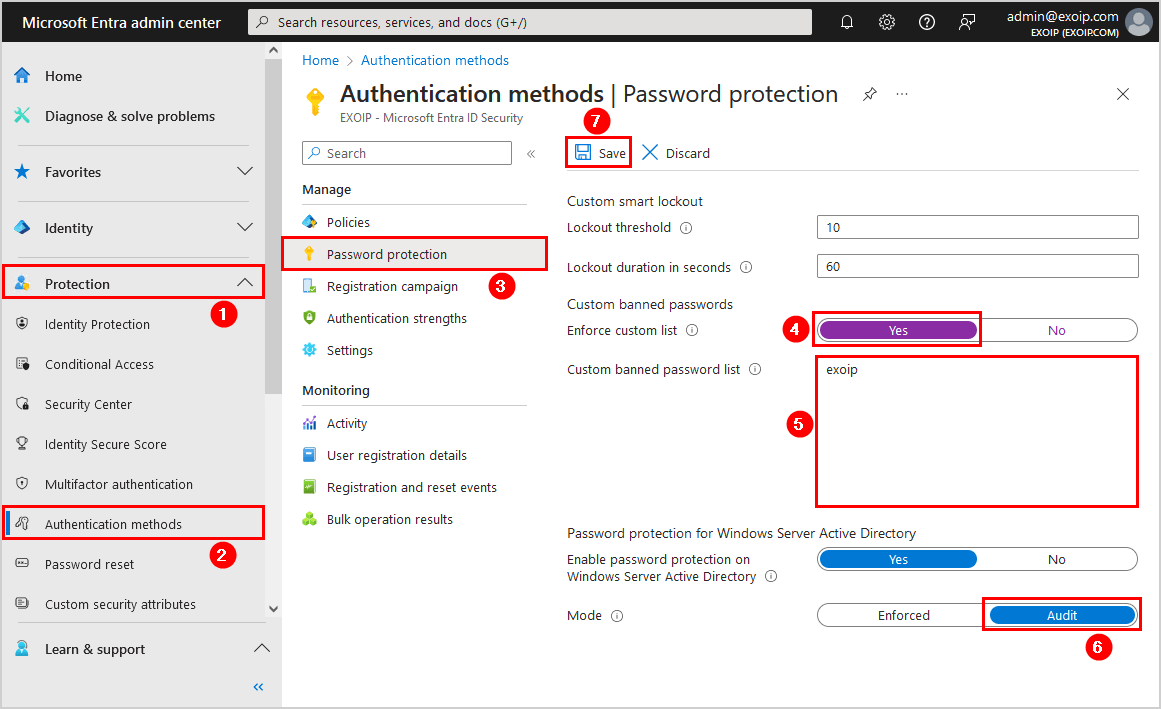

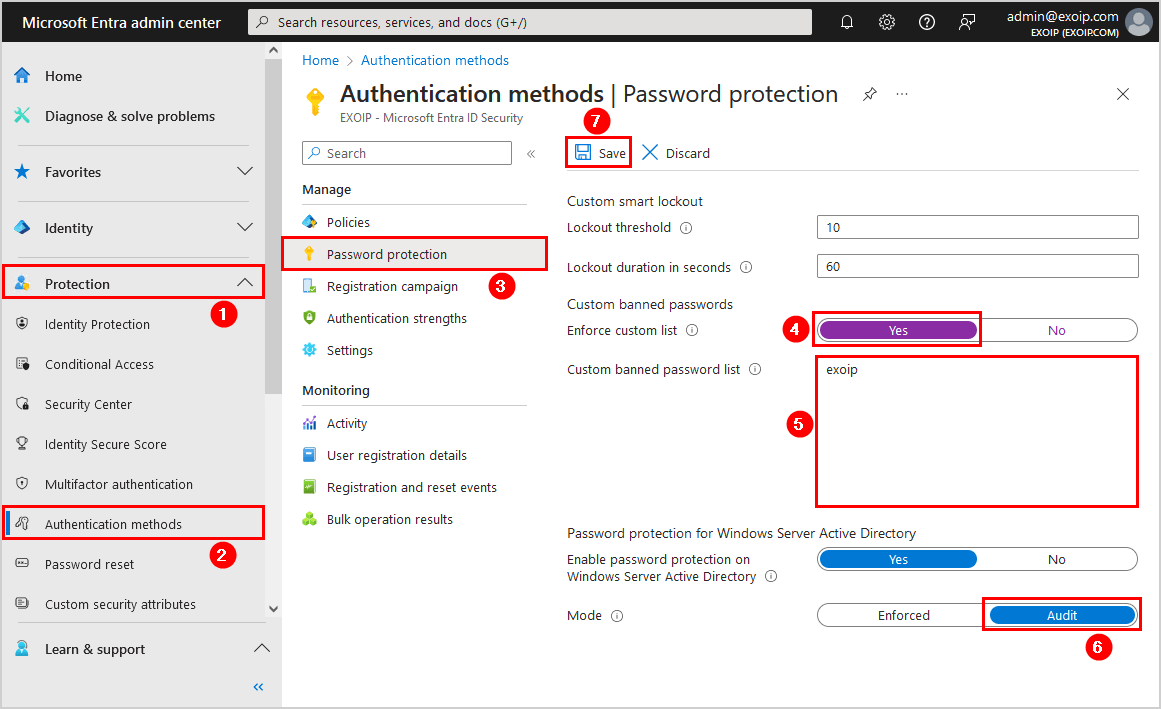

登錄到微軟 Entra 管理中心。導航至保護 > 身份驗證方法 > 密碼保護。另一種方法是在頂部搜索密碼保護。

我們建議啟用強制自定義列表功能並添加公司名稱。確保模式審計是活躍的。點擊節省。

Microsoft Entra 密碼保護 DC 代理先決條件

以下要求適用於 Microsoft Entra 密碼保護 DC 代理:

- Windows Server 2012 R2 或更高版本。

- 已安裝.NET 4.7.2或更高。

- 不要安裝在 RODC(只讀域控制器)上。

- 用於 sysvol 複製的分佈式文件系統複製 (DFSR)。如果您的域尚未使用 DFSR,則必須先從 RFS(文件複製系統 - DFSR 的前身)遷移到 DFSR,然後再安裝 Microsoft Entra 密碼保護。

Microsoft Entra 密碼保護 DC 代理不自動升級。相反,手動升級是通過運行最新版本的 AzureADPasswordProtectionDCAgentSetup.msi 軟件安裝程序來完成的。該軟件的最新版本可在微軟下載中心。

安裝 Microsoft Entra 密碼保護 DC 代理服務

在上安裝 Microsoft Entra 密碼保護 DC 代理服務本地域控制器。在我們的示例中,組織中只有一個域控制器。

將 AzureADPasswordProtectionDCAgentSetup.msi 放入C:安裝域控制器上的文件夾。然後,運行命令提示符以管理員身份啟動安裝程序 AzureADPasswordProtectionDCAgentSetup.msi。

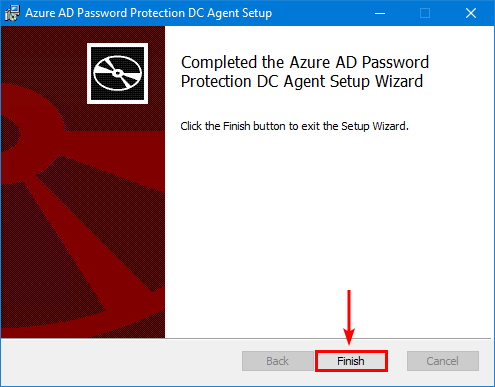

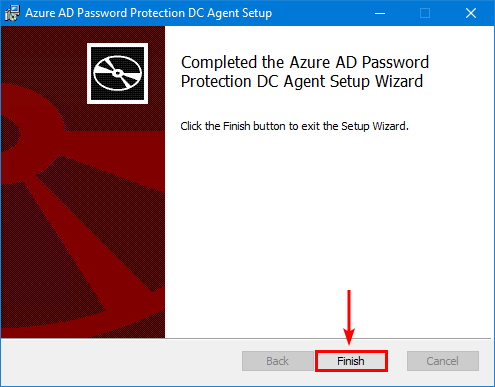

C:installAzureADPasswordProtectionDCAgentSetup.msi完成安裝嚮導並單擊結束。

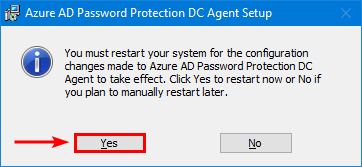

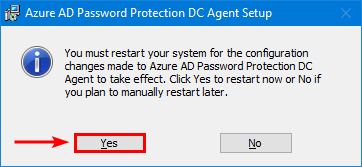

點擊是的重新啟動域控制器。如果環境中只有一台 DC,請安排重新啟動。

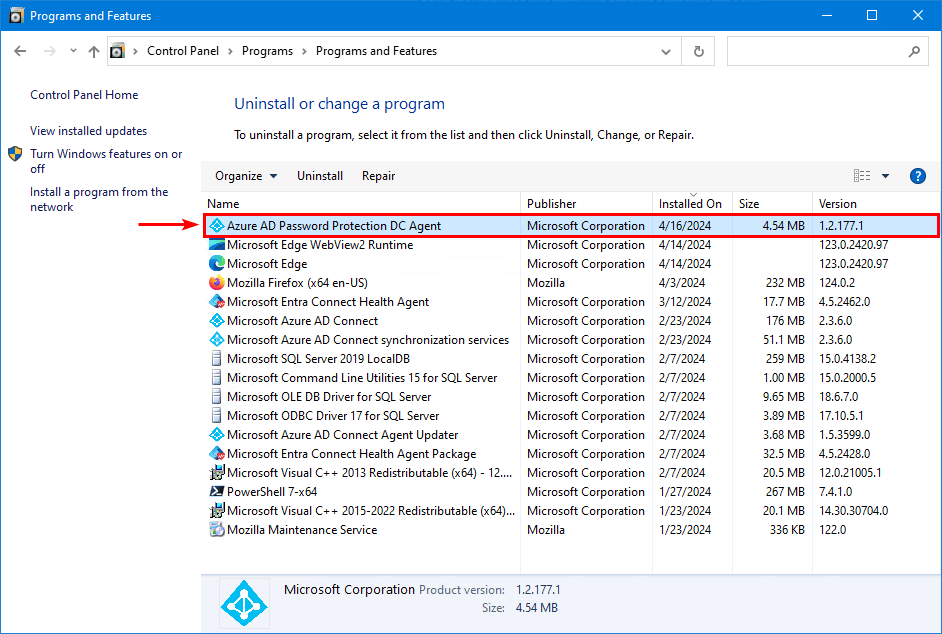

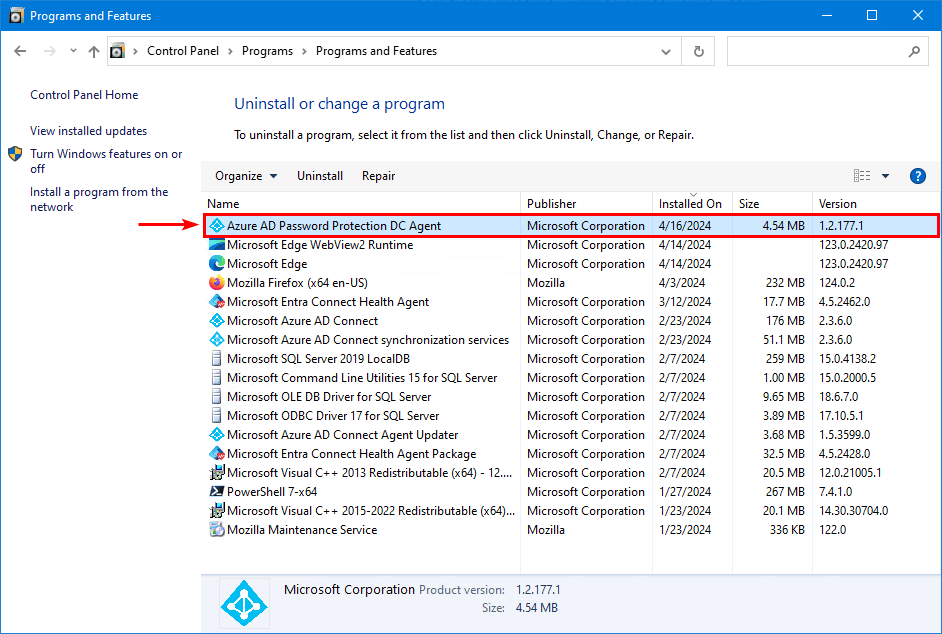

驗證 Microsoft Entra 密碼保護 DC 代理是否顯示在程序和功能。

以管理員身份運行 Windows PowerShell(64 位)。檢查哪些域控制器上安裝了 Microsoft Entra 密碼保護 DC 代理。

Get-AzureADPasswordProtectionDCAgent所有信息都出現在輸出中。

ServerFQDN : DC01-2022.exoip.local

SoftwareVersion : 1.2.177.1

Domain : exoip.local

Forest : exoip.local

PasswordPolicyDateUTC : 4/16/2024 5:32:02 PM

HeartbeatUTC : 4/16/2024 5:30:59 PM

AzureTenant : exoip.com驗證 DC 代理是否正常。

Test-AzureADPasswordProtectionDCAgentHealth -TestAll結果顯示全部為通過。

DiagnosticName Result AdditionalInfo

-------------- ------ --------------

VerifyPasswordFilterDll Passed

VerifyForestRegistration Passed

VerifyEncryptionDecryption Passed

VerifyDomainIsUsingDFSR Passed

VerifyAzureConnectivity Passed驗證 Microsoft Entra 密碼保護審核模式

為本地 Active Directory 啟用 Microsoft Entra 密碼保護審核模式後,重置或更改密碼時將註冊一個事件。例如,它將顯示管理員、幫助台或用戶設置的新密碼是否被拒絕或接受。

查看它的運行情況並驗證它是否正常工作。讓我們在 Active Directory 中為測試用戶重置密碼。首先,創建一個強密碼。之後,再次重置密碼,但這次使用弱密碼。

推薦閱讀:安裝和配置 Microsoft Entra Cloud Sync

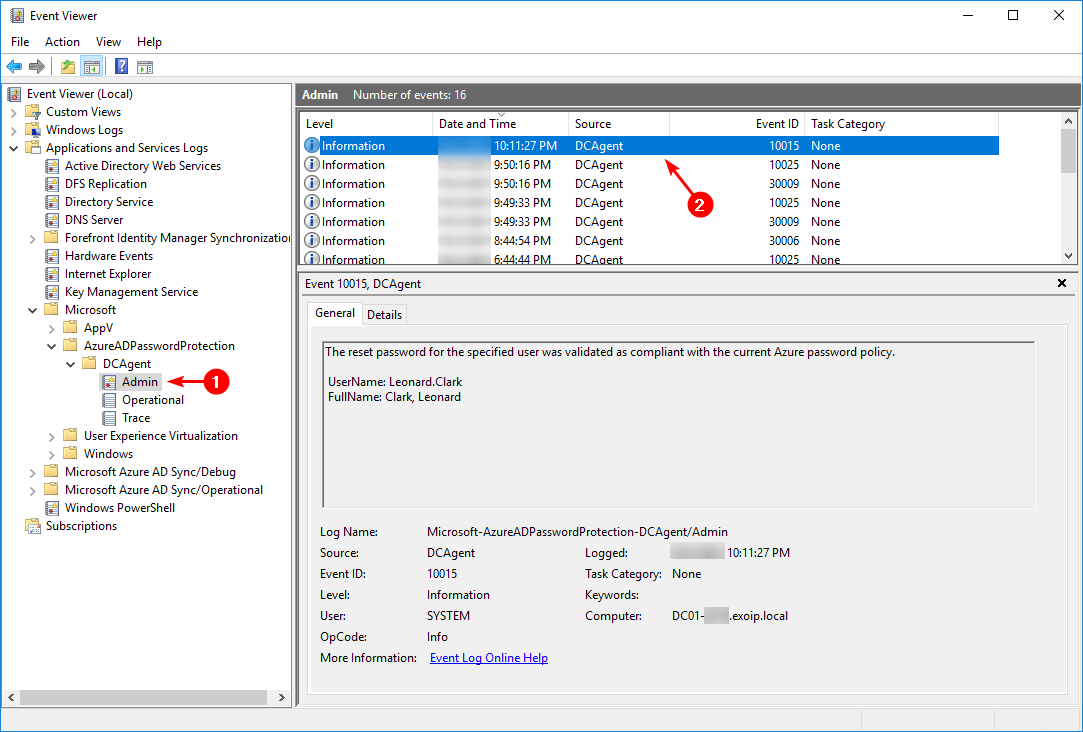

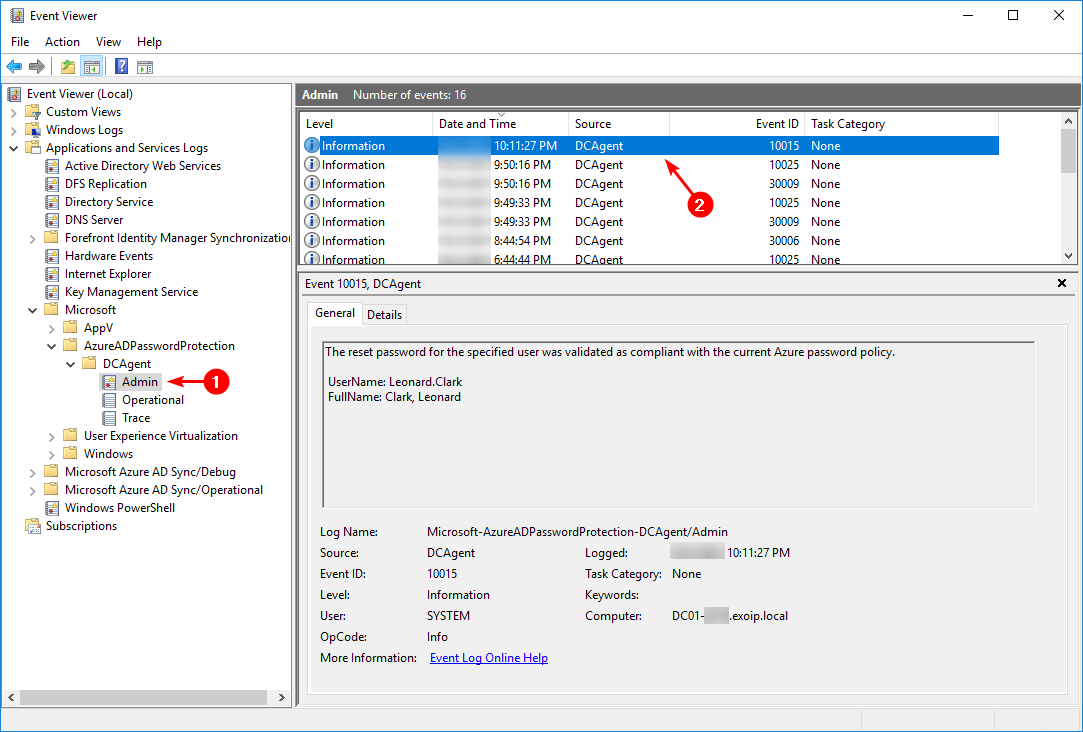

Microsoft Entra 密碼保護 DC 代理事件日誌

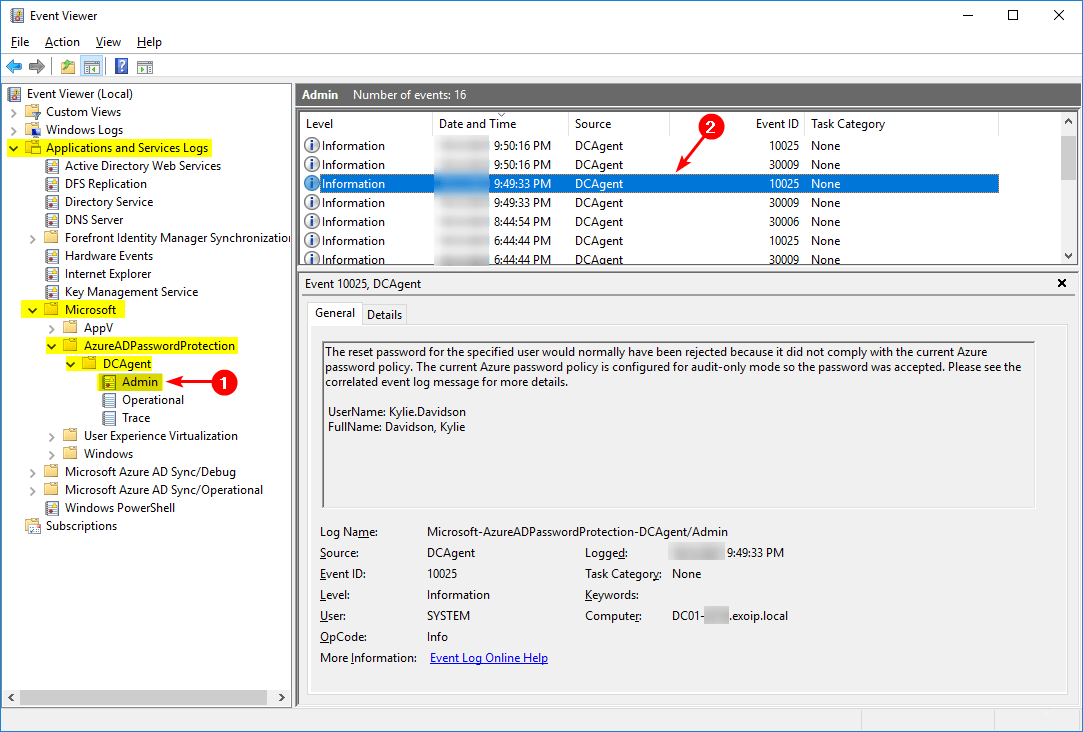

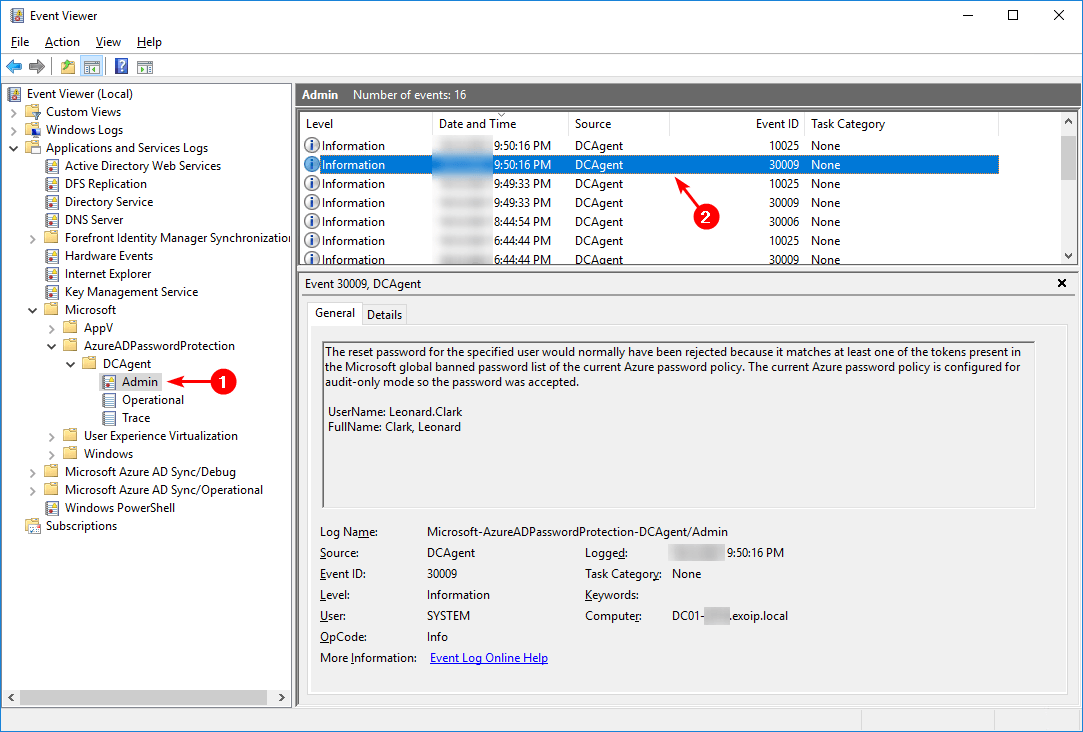

開始事件查看器在域控制器上。導航至應用程序和服務日誌 > Microsoft > AzureADPasswordProtection > DCAgent > 管理。

Microsoft Entra ID 密碼策略拒絕密碼

當 Microsoft Entra ID 拒絕密碼時,會顯示事件 ID 10025和事件 ID 30009。

事件 10025,DCAgent

指定用戶的重置密碼通常會被拒絕,因為它不符合當前的 Azure 密碼策略。當前的 Azure 密碼策略配置為僅審核模式,因此密碼已被接受。請參閱相關事件日誌消息以了解更多詳細信息。

事件 30009,DCAgent

指定用戶的重置密碼通常會被拒絕,因為它至少與當前 Azure 密碼策略的 Microsoft 全局禁止密碼列表中存在的令牌之一匹配。當前的 Azure 密碼策略配置為僅審核模式,因此密碼已被接受。

Microsoft Entra 密碼策略接受密碼

當 Microsoft Entra ID 驗證密碼合規時,它將顯示事件 ID 10015。

事件 10015,DCAgent

指定用戶的重置密碼已驗證為符合當前 Azure 密碼策略。

Microsoft Entra 密碼保護摘要報告

獲取摘要報告,顯示有多少個新密碼集已驗證以及有多少個新密碼集已驗證失敗。

Get-AzureADPasswordProtectionSummaryReport出現輸出。

DomainController : DC01-2022.exoip.local

PasswordChangesValidated : 0

PasswordSetsValidated : 4

PasswordChangesRejected : 0

PasswordSetsRejected : 0

PasswordChangeAuditOnlyFailures : 0

PasswordSetAuditOnlyFailures : 3

PasswordChangeErrors : 0

PasswordSetErrors : 0下一步(也是最後一步)是從審核模式切換到強制模式。

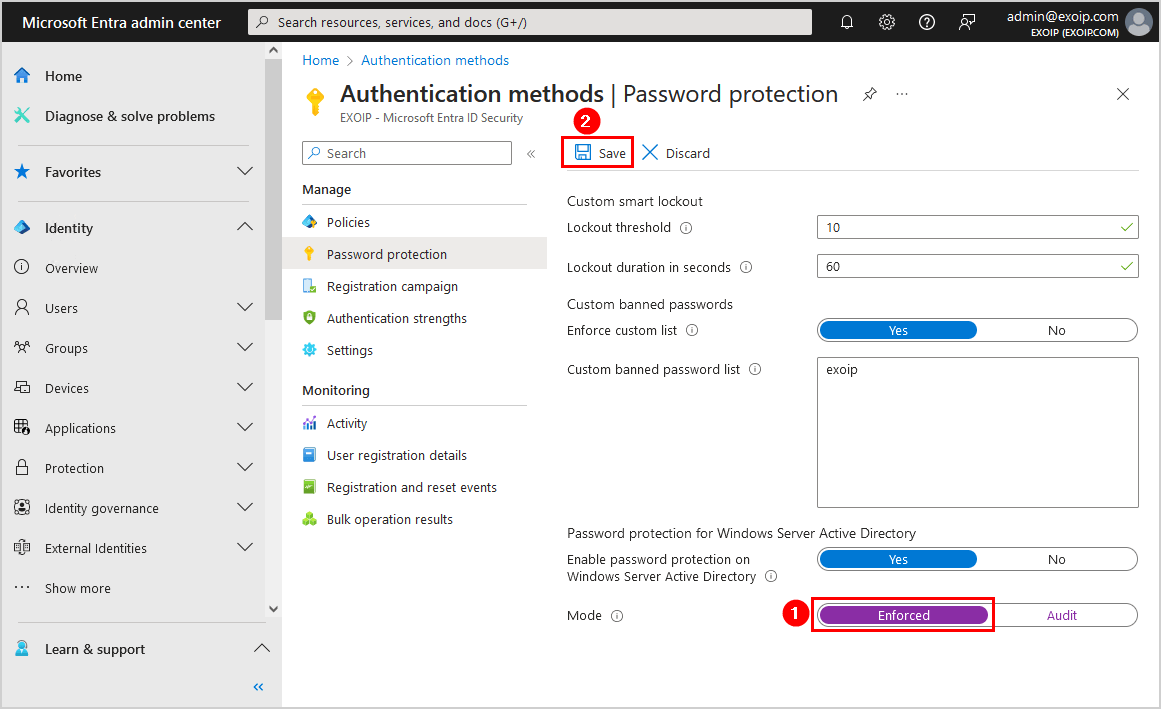

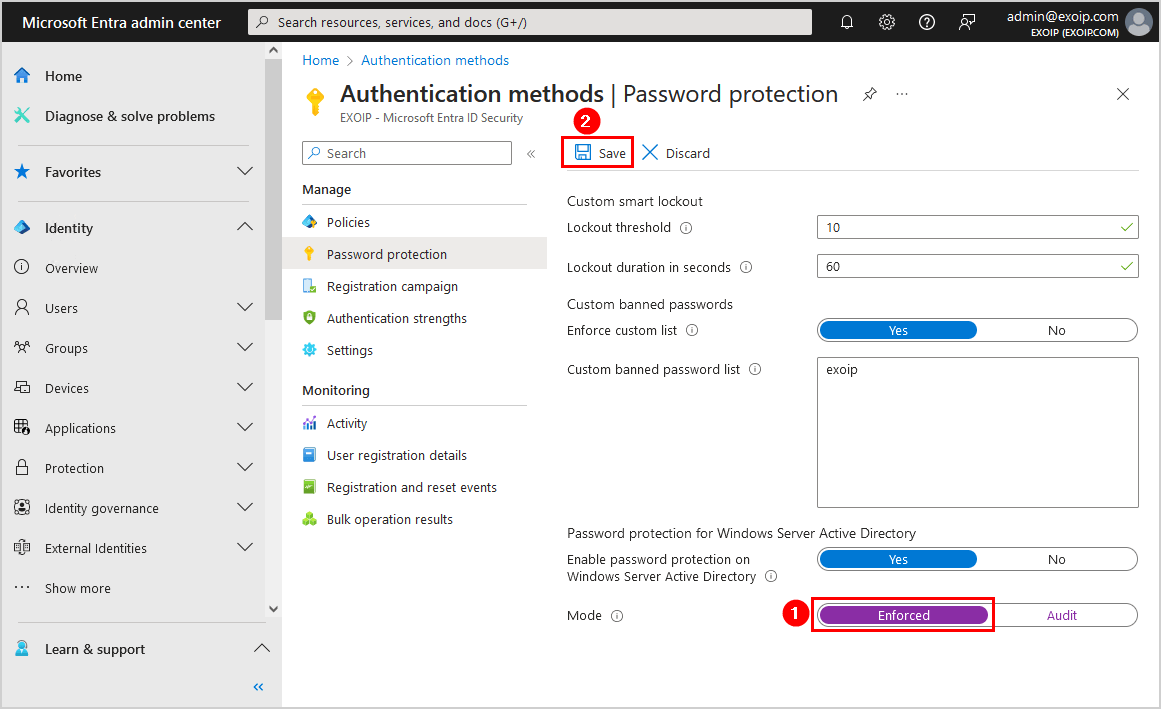

實施 Microsoft Entra 密碼保護

登錄到微軟 Entra 管理中心。導航至保護 > 身份驗證方法 > 密碼保護。另一種方法是在頂部搜索密碼保護。

筆記:如果設置為“強制”,將阻止用戶設置禁止的密碼,並且將記錄該嘗試。

啟用模式執行。點擊節省。

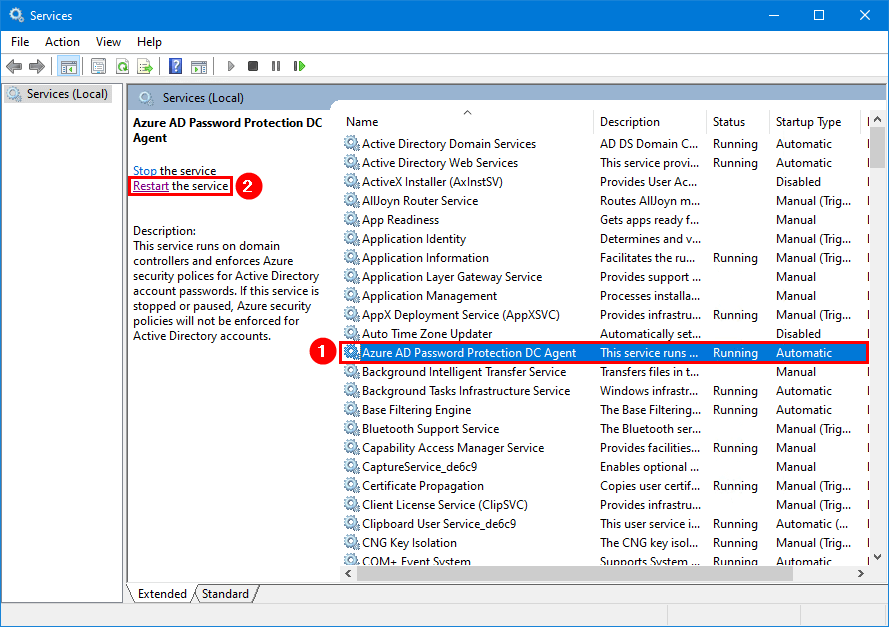

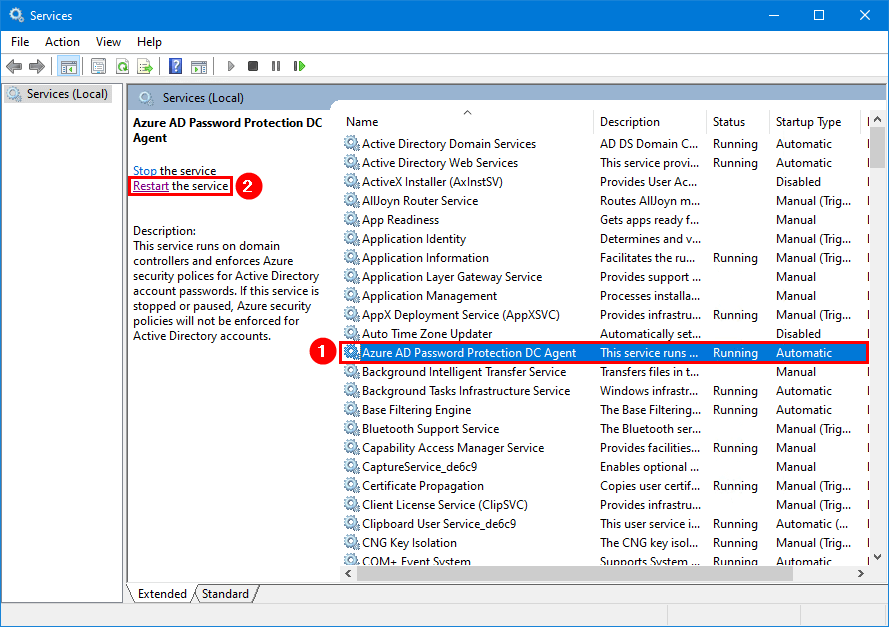

在所有域控制器上重新啟動 Microsoft Entra 密碼保護 DC 代理。

重要的:要立即應用更改,請重新啟動所有域控制器上的 DC 代理。

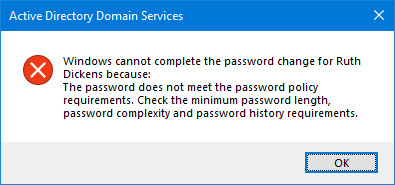

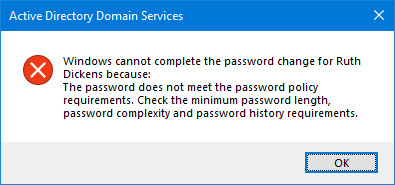

驗證 Microsoft Entra 密碼保護強制模式

前往Active Directory 用戶和計算機並將用戶密碼更改為弱密碼或洩露密碼。點擊後好的,出現以下錯誤消息:

活動目錄域服務

Windows 無法完成 Ruth Dickens 的密碼更改,因為:

密碼不符合密碼策略要求。檢查最短密碼長度、密碼複雜性和密碼歷史記錄要求。

您已成功為本地 Active Directory 設置 Microsoft Entra 密碼保護。

結論

您了解瞭如何為本地 Active Directory 配置 Microsoft Entra 密碼保護。首先,按照以下步驟在審核模式下配置 Microsoft Entra 密碼保護。然後,在一切就緒並且您感到滿意後,從審核模式切換到強制模式。

適用於本地的 Microsoft Entra 密碼保護使用存儲在 Microsoft Entra ID 中的相同全局和自定義禁止密碼列表,並對本地密碼更改執行與 Microsoft Entra ID 對基於雲的更改所做的相同檢查。

如果您沒有 Microsoft Entra 租戶(雲)並且只有本地環境,請按照如何保護 Active Directory 密碼免遭洩露一文中的步驟操作。此配置將使用“我是否被破解”密碼列表來保護本地免受弱密碼、洩露密碼和眾所周知的密碼的影響。

您喜歡這篇文章嗎?您可能還喜歡升級 Microsoft Entra Connect。不要忘記關注我們並分享這篇文章。