如何在 Microsoft Entra Cloud Sync 中配置組寫回

組寫回允許 Microsoft Entra ID 安全組與本地 AD 同步。但是,Microsoft 於 2024 年 6 月在 Microsoft Entra Connect 中棄用了安全組寫回功能。但他們在 Microsoft Entra Cloud Sync 中提供了該功能。在本文中,您將了解如何在 Microsoft Entra Cloud Sync 中配置組寫回。

在繼續之前,請確保您擁有:

- Microsoft Entra ID 租戶。

- 用於初始設置的 Entra ID 全局管理員帳戶。

- 至少一台 Windows Server 2016 或更高版本的計算機(已加入域)用於託管預配代理。

- 打開必要的防火牆端口:到 Microsoft 雲端點的 HTTPS (443) 和 HTTP (80)。

- 從服務器到域控制器以及外部互聯網的正確 DNS 解析。

如果您已按照在 Microsoft Entra Connect Sync 中啟用組寫回一文進行操作,則您已經設置了 OU,並且它正在將組從 Entra ID 寫回到 AD。但是,這些不是安全組。

有關的:如何在 Microsoft Entra Connect 中禁用組寫回 v2

筆記:安全組寫回只能在 Microsoft Entra Cloud Sync 中設置,我們將在本文中介紹這一點。

如何在 Microsoft Entra Cloud Sync 中啟用組寫回

要在 Microsoft Entra Cloud Sync 中啟用和配置組寫回,請按照以下步驟操作:

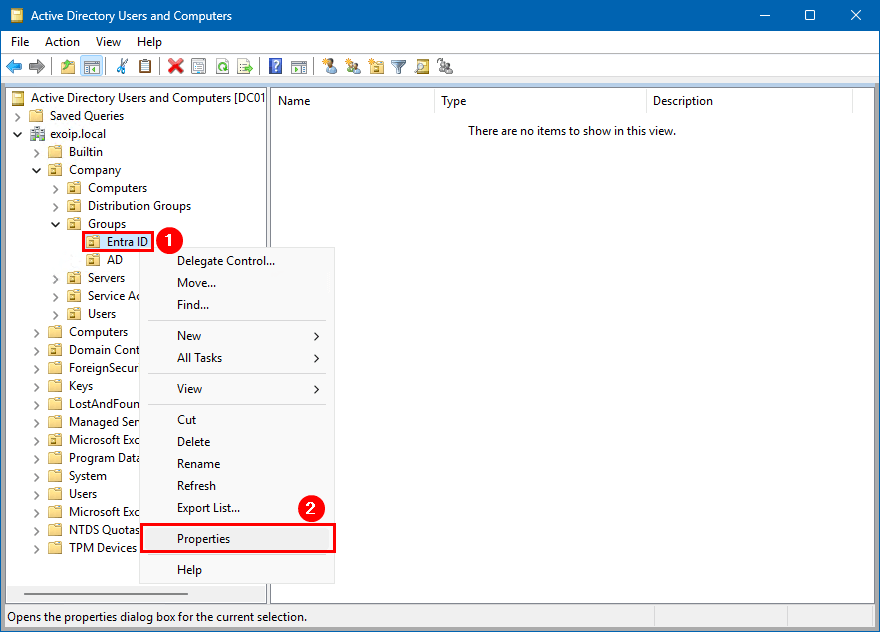

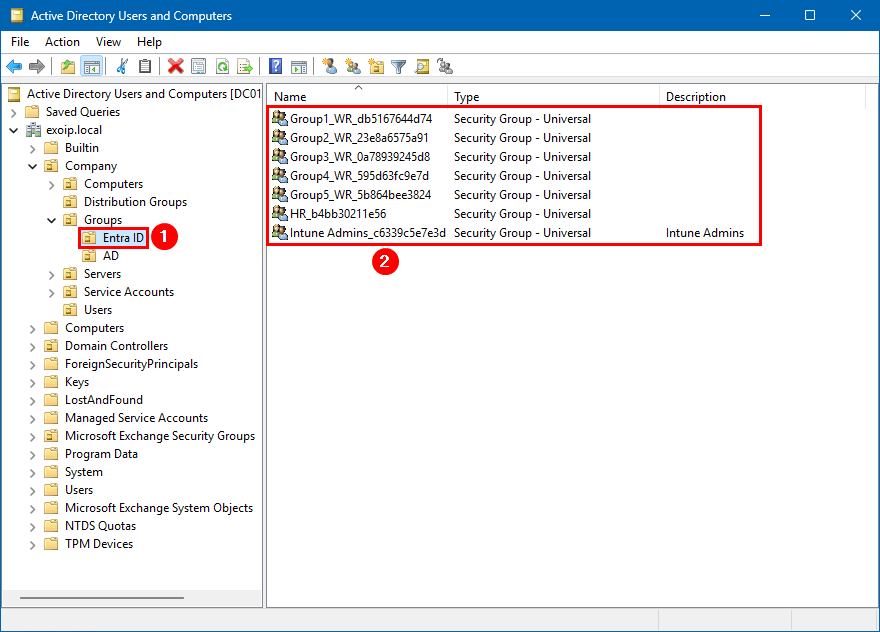

步驟 1. 在 AD 中創建 OU

啟動 Active Directory 用戶和計算機並創建兩個單獨的 OU:

- 入口ID:微軟Entra ID

- 廣告:活動目錄

如果您已經為組擁有不同的 OU,則無需創建廣告OU 並將所有組移入其中。僅創建一個名為入口ID。這是您稍後將在指南中使用的內容。

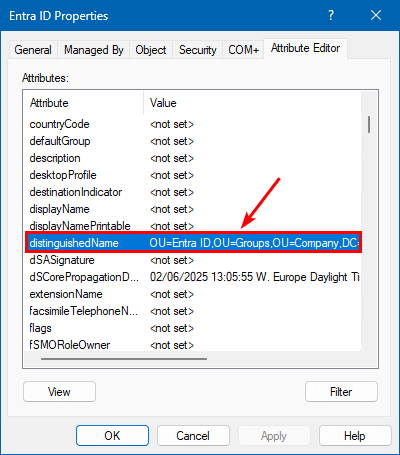

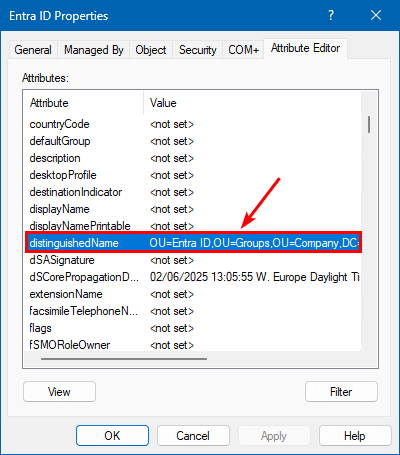

- 右鍵單擊入口ID或者

- 點擊特性

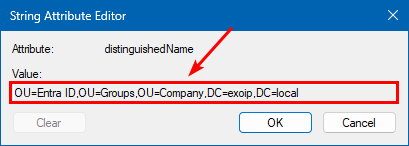

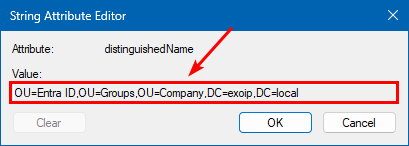

- 按兩下專有名稱屬性

- 複製價值並保存它。您稍後將在指南中需要它。

步驟2.獲取組寫回狀態

如果您安裝了 Microsoft Entra Connect,請運行獲取 ADSyncAADCompanyFeature用於檢查組寫回狀態的 PowerShell cmdlet。

Get-ADSyncAADCompanyFeaturePowerShell 輸出顯示統一組寫回被禁用,因為該值為錯誤的。

PasswordHashSync : True

ForcePasswordChangeOnLogOn : False

UserWriteback : False

DeviceWriteback : False

UnifiedGroupWriteback : False

GroupWritebackV2 : False您可以啟用 UnifiedGroupWriteback 並保持這樣。禁用 GroupWritebackV2 非常重要,因為它已停止使用。請閱讀文章在 Microsoft Entra Connect 中禁用組寫回 v2 來了解更多信息。

筆記:UnifiedGroupWriteback 指的是原始版本,它將繼續發揮作用。 GroupWritebackV2 指的是新版本,已於 2024 年 6 月停產。它現已集成到 Microsoft Entra Cloud Sync 中,這就是本文的主題。

步驟 3. 下載云同步代理

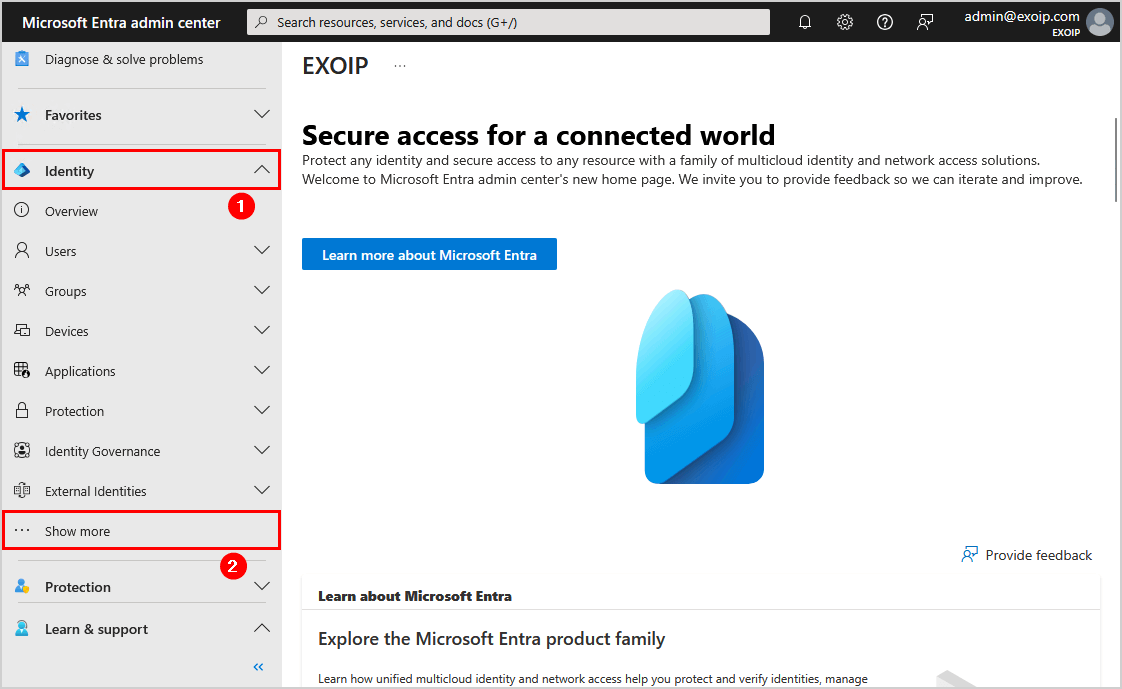

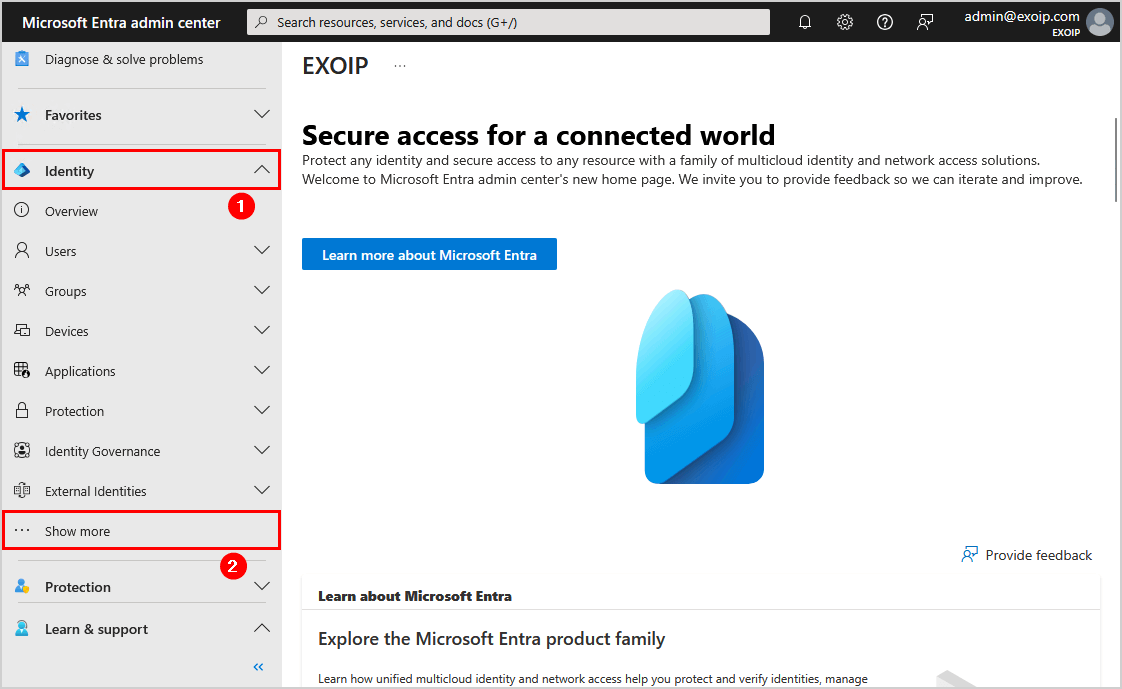

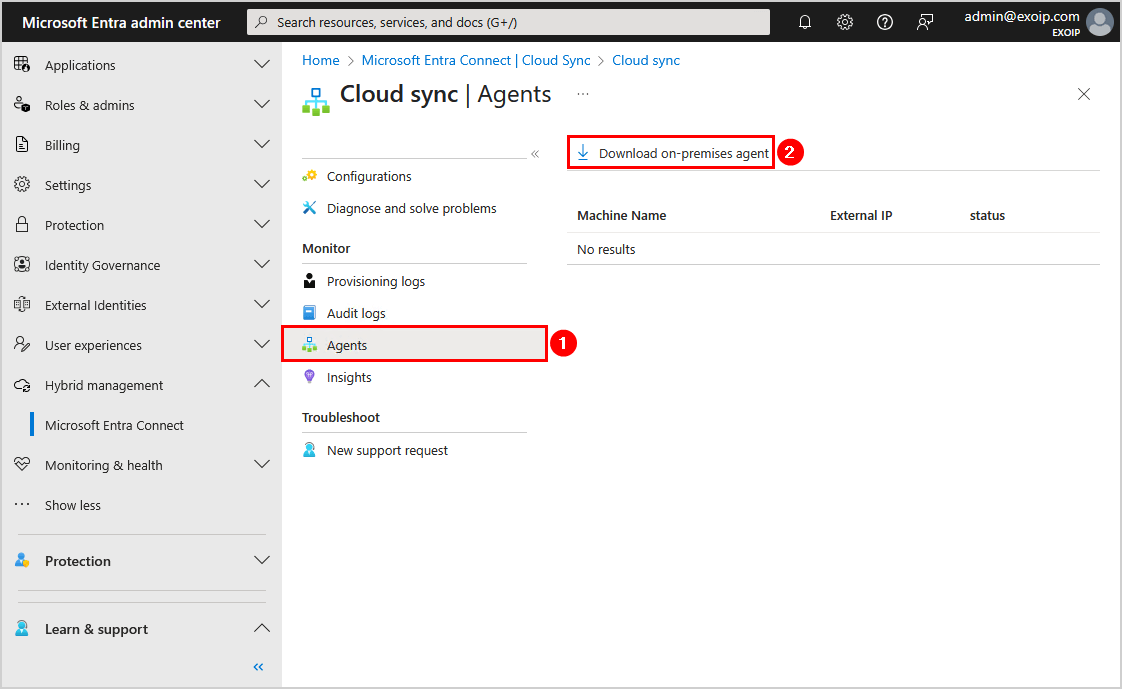

- 登錄到微軟 Entra 管理中心

- 導航至身份 > 顯示更多

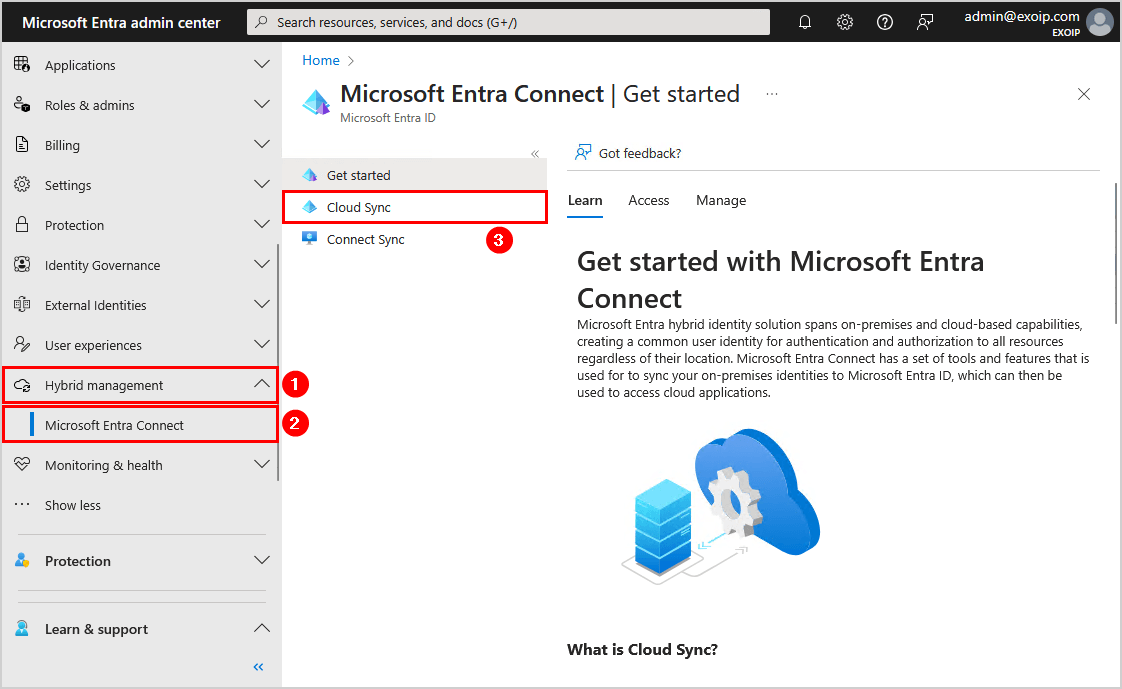

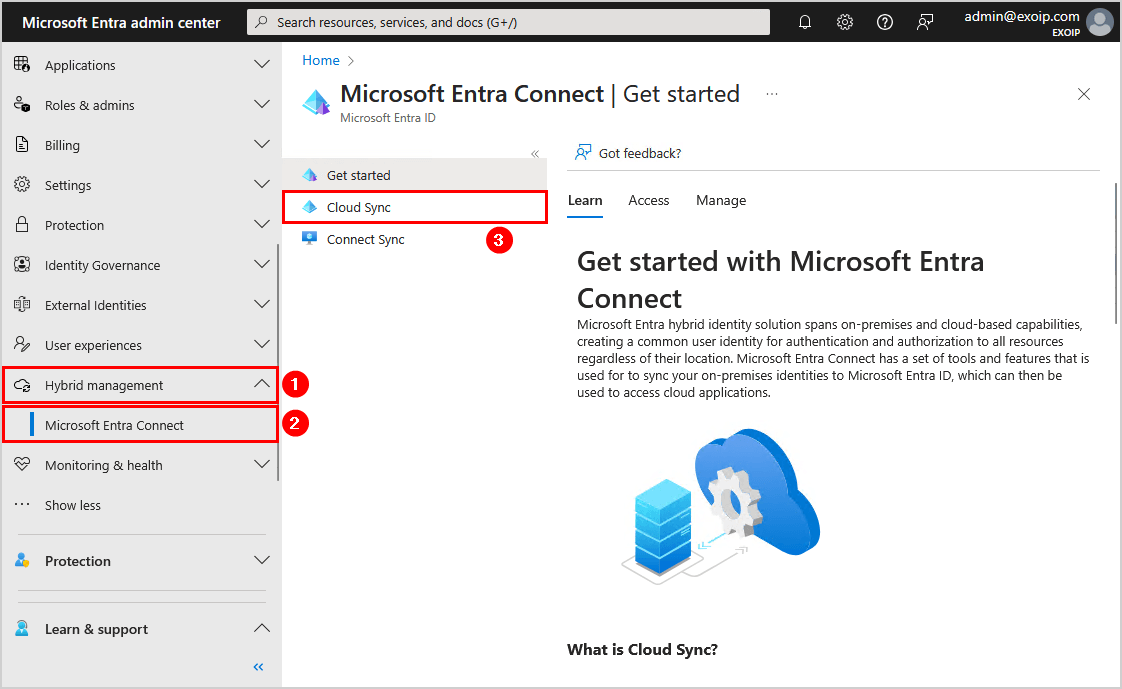

- 選擇混合管理 > Microsoft Entra Connect

- 點擊云同步

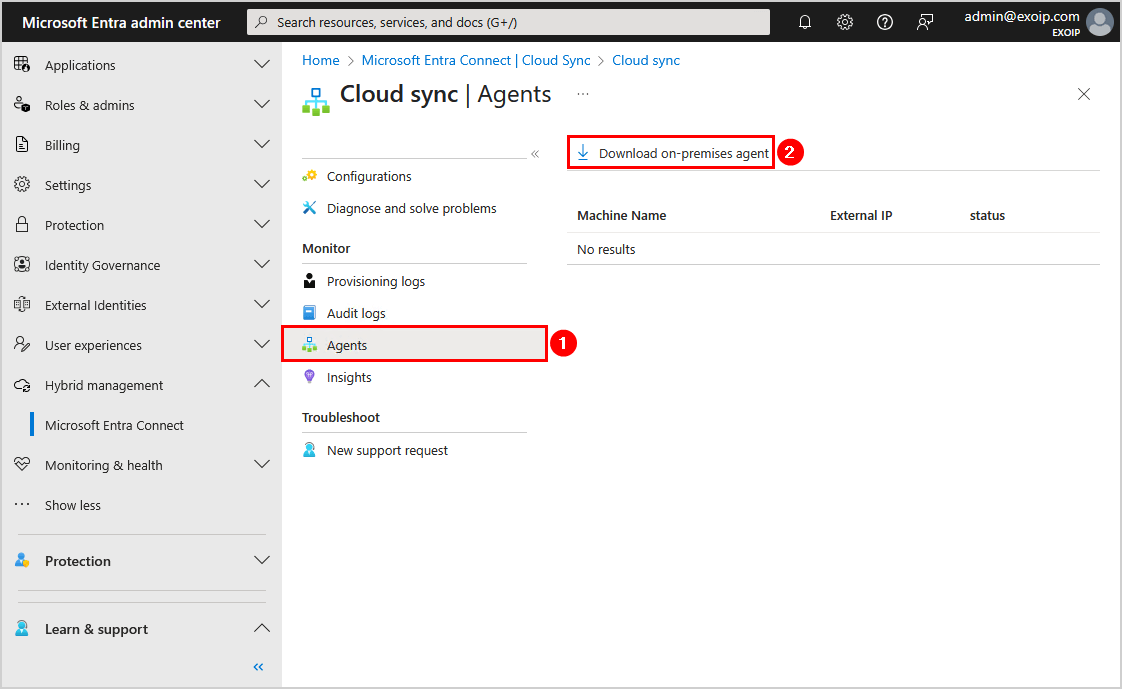

- 選擇代理商

- 點擊下載本地代理

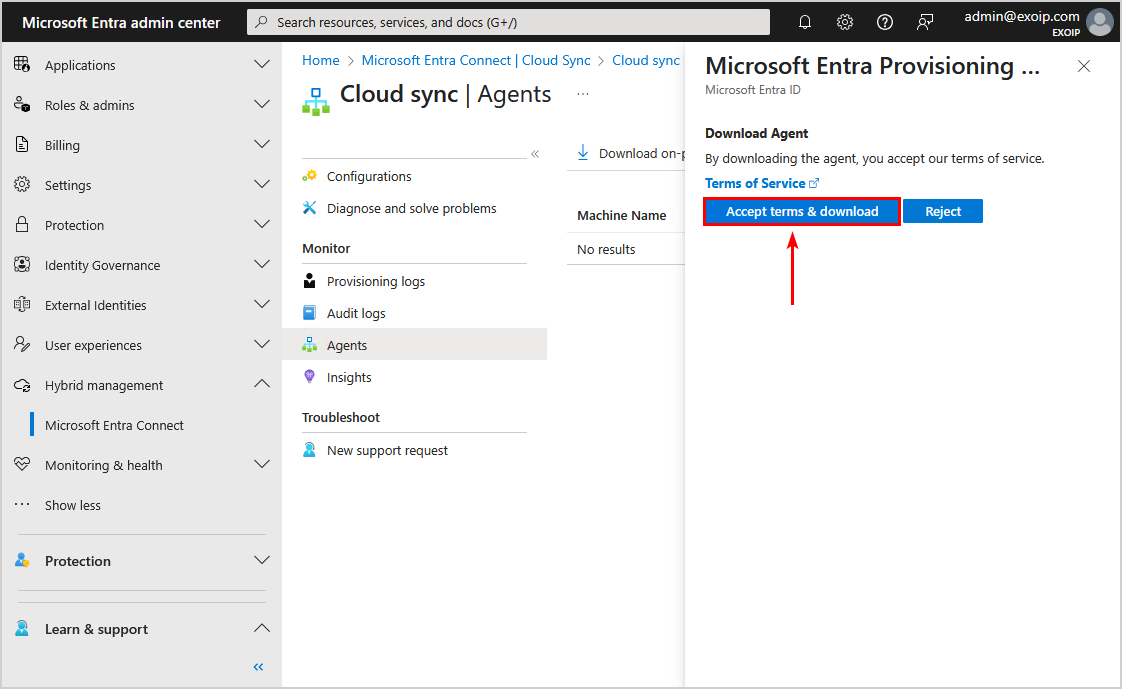

- 點擊接受條款並下載

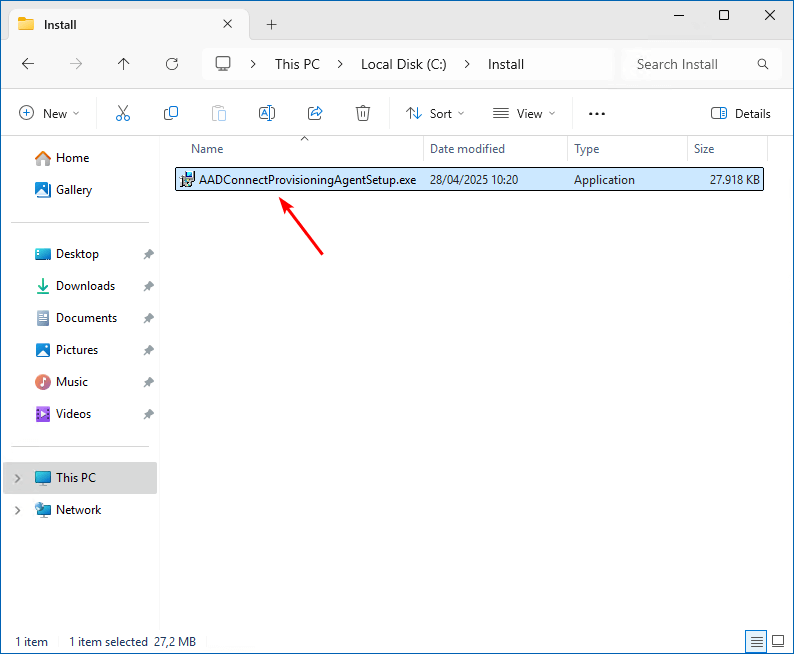

- 將可執行文件保存到您的 Windows Server 計算機

步驟 4. 在 Windows Server 上安裝 Provisioning Agent

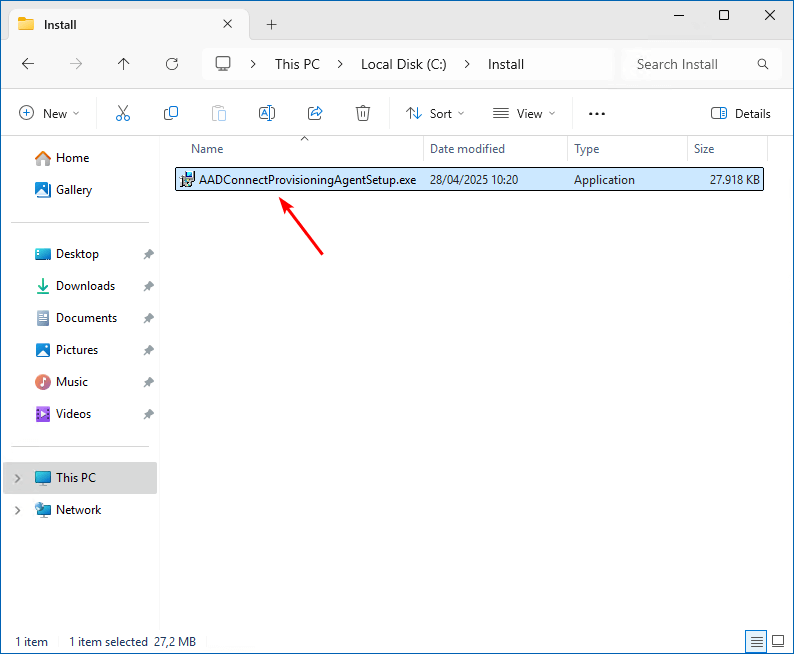

- 開始文件瀏覽器

- 轉到已下載的配置代理安裝可執行文件

- 以管理員身份運行下載的 Microsoft Entra Connect Provisioning Agent 安裝程序

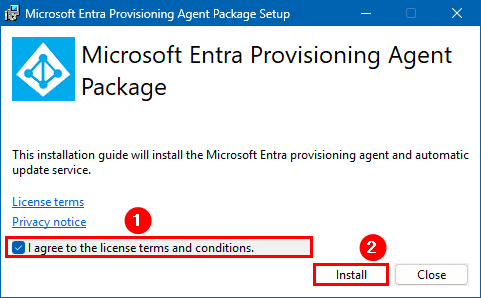

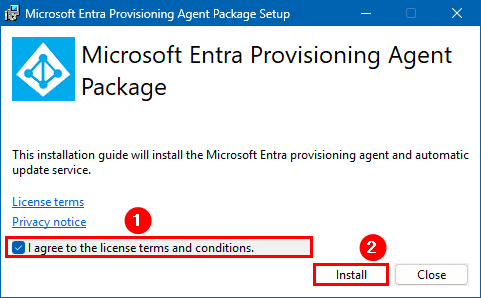

- 接受許可條款和條件

- 點擊安裝

- 安裝程序開始安裝 Microsoft Entra Provisioning Agent

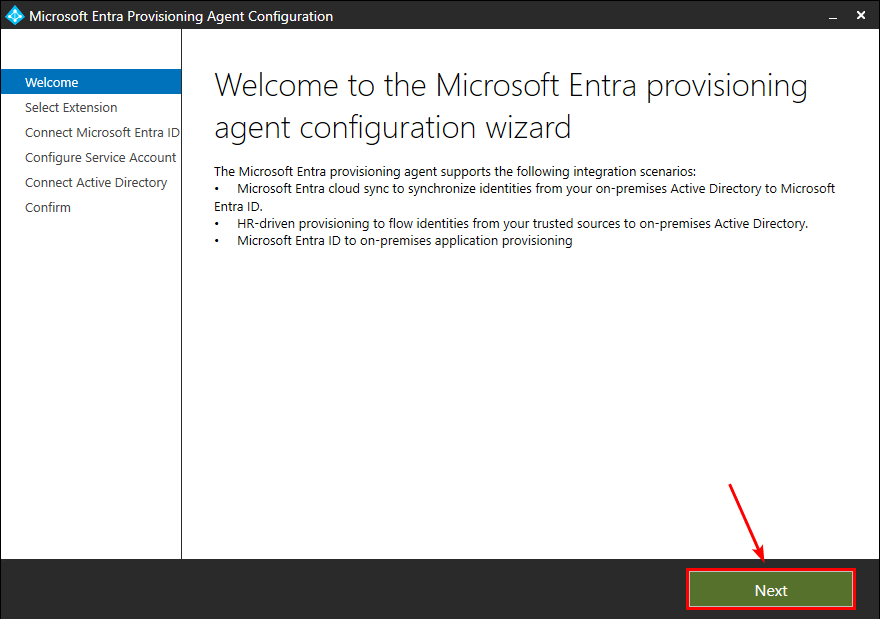

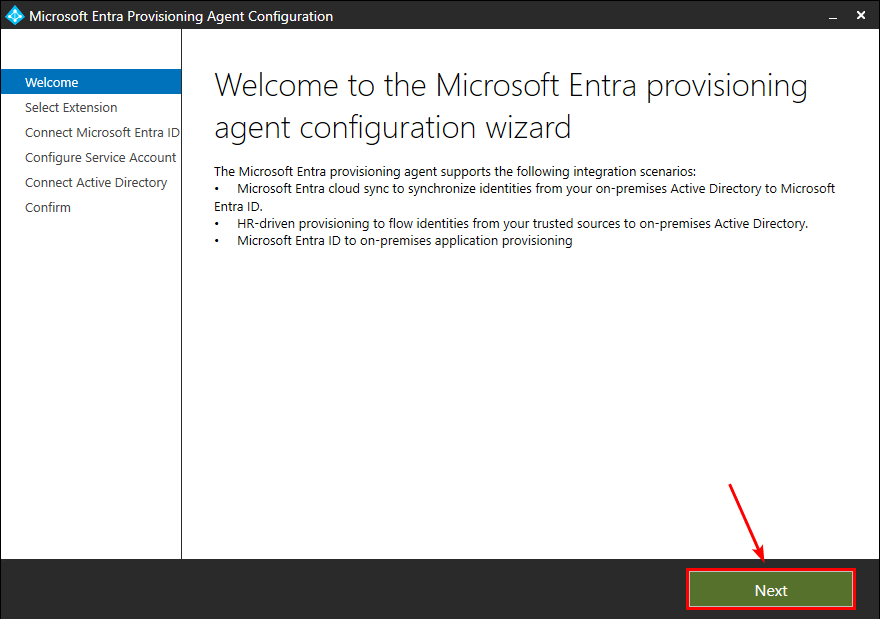

- 點擊下一個在“歡迎使用 Microsoft Entra 配置代理配置嚮導”屏幕中

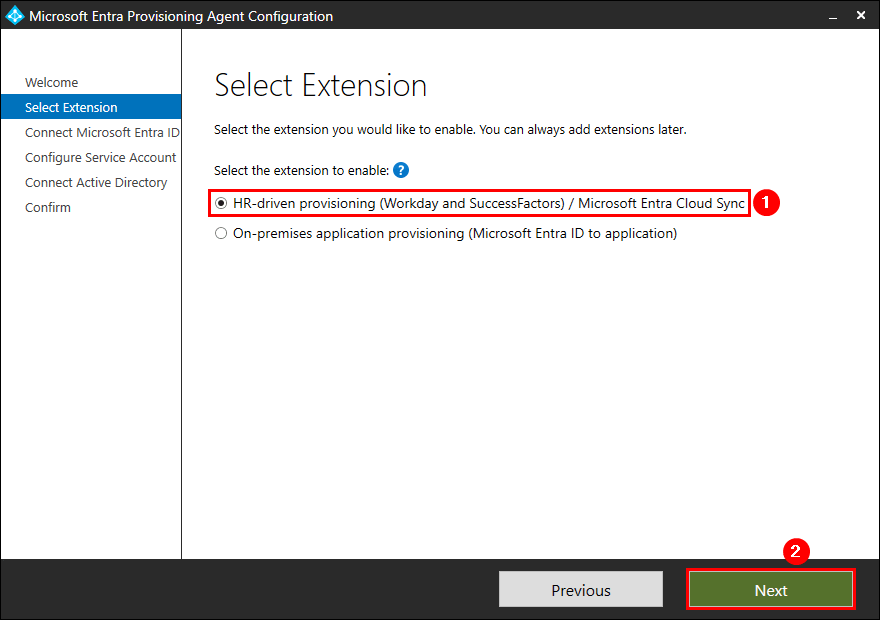

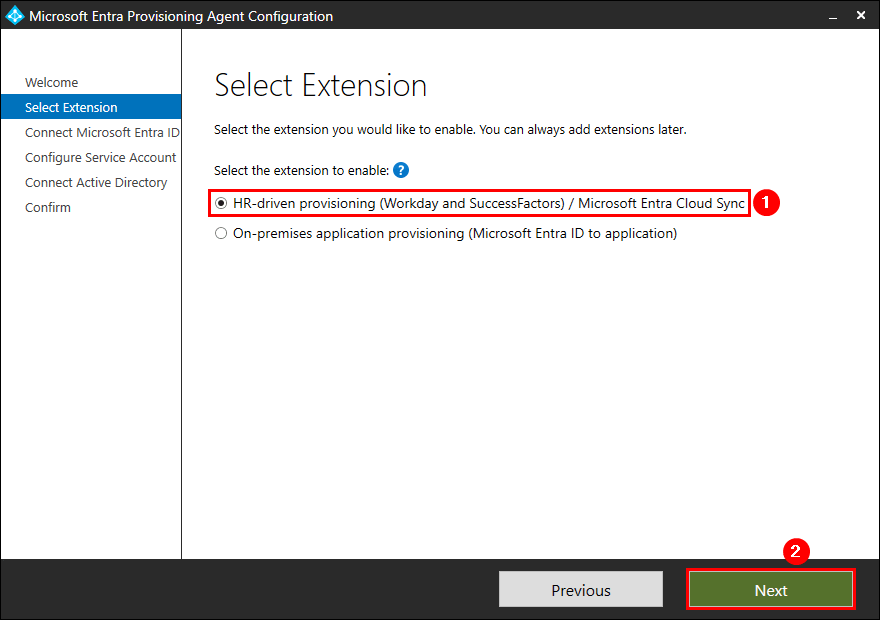

- 選擇HR 驅動的配置(Workday 和 SuccessFactors)/Microsoft Entra Cloud Sync

- 點擊下一個

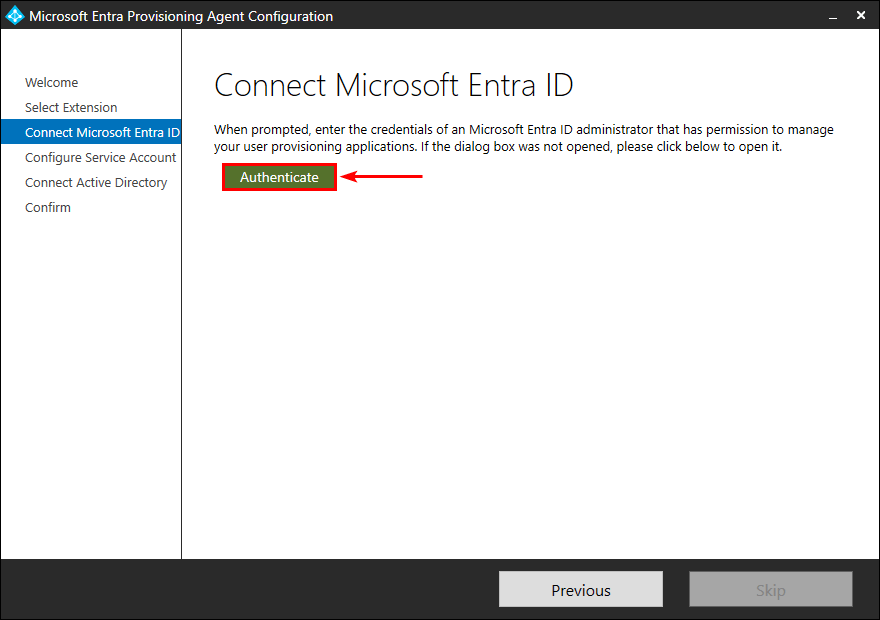

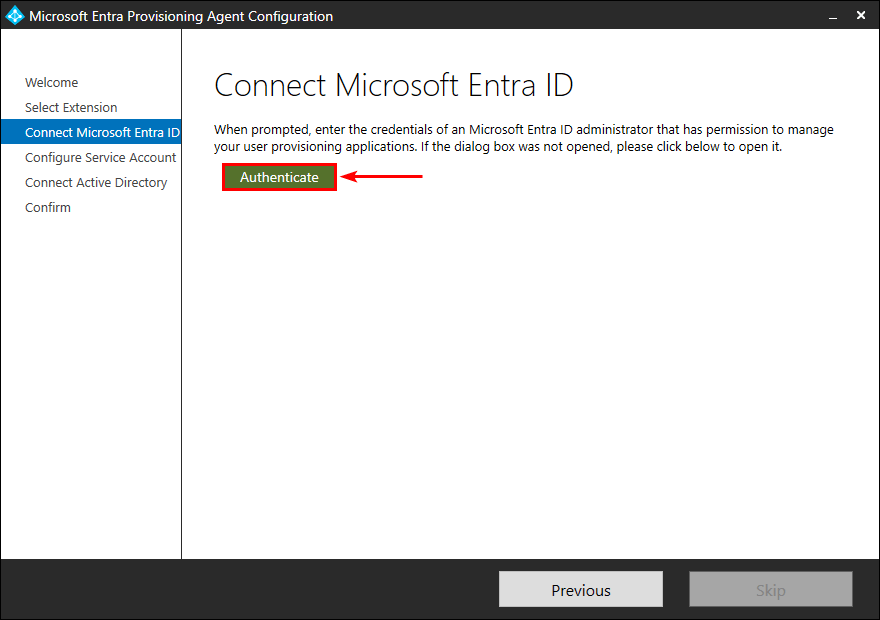

- 點擊認證

- 使用您的登錄Microsoft Entra ID 管理員憑據

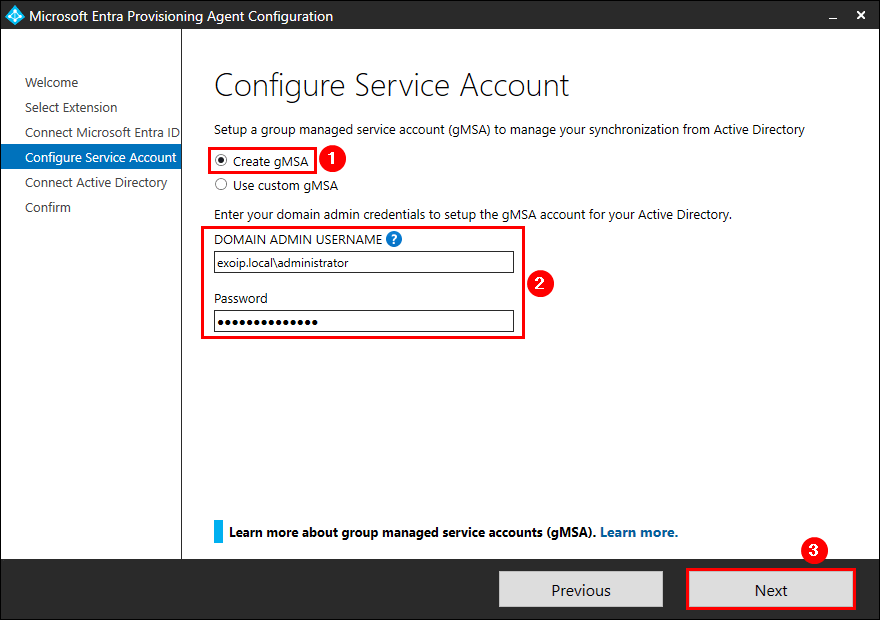

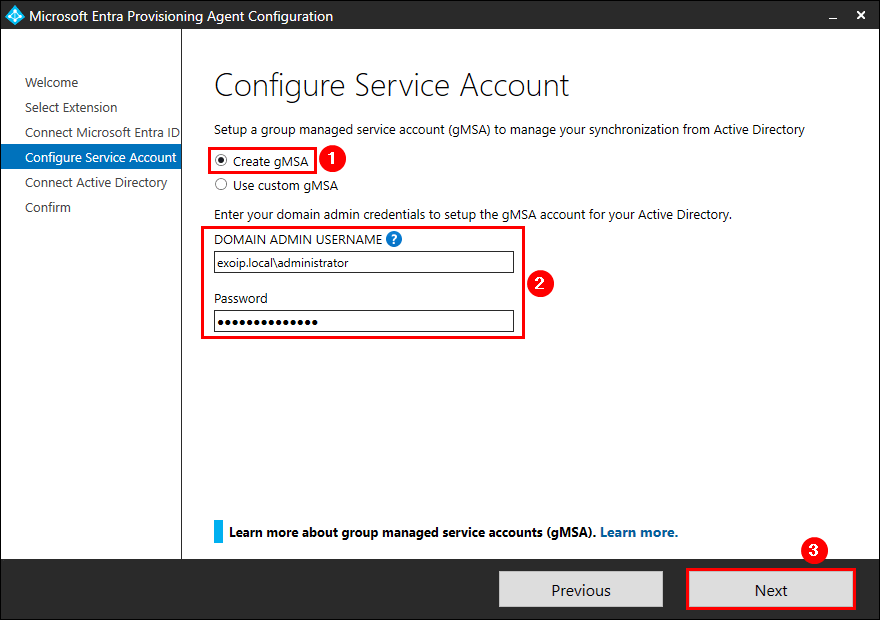

- 選擇創建gSMA

- 輸入您的本地域管理員憑據

- 點擊下一個

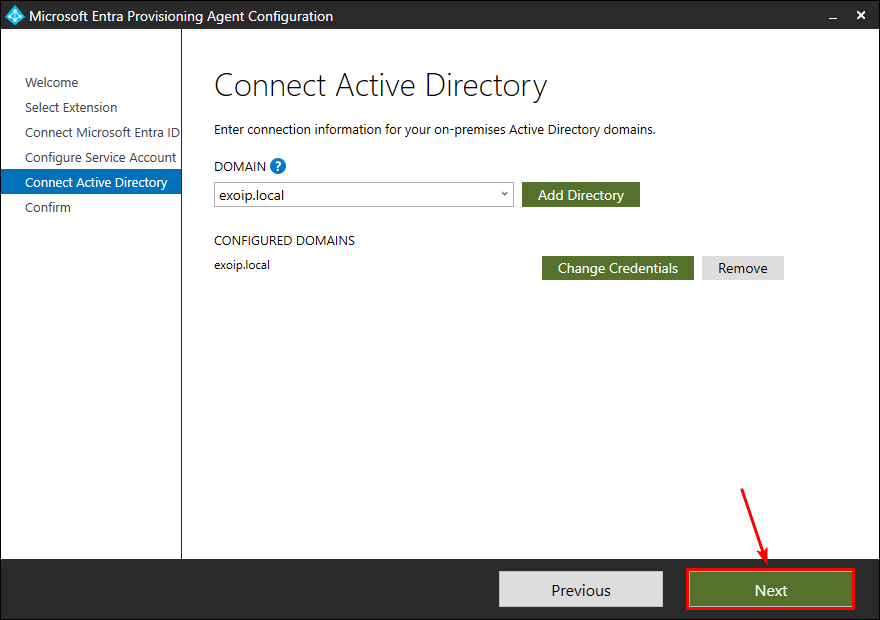

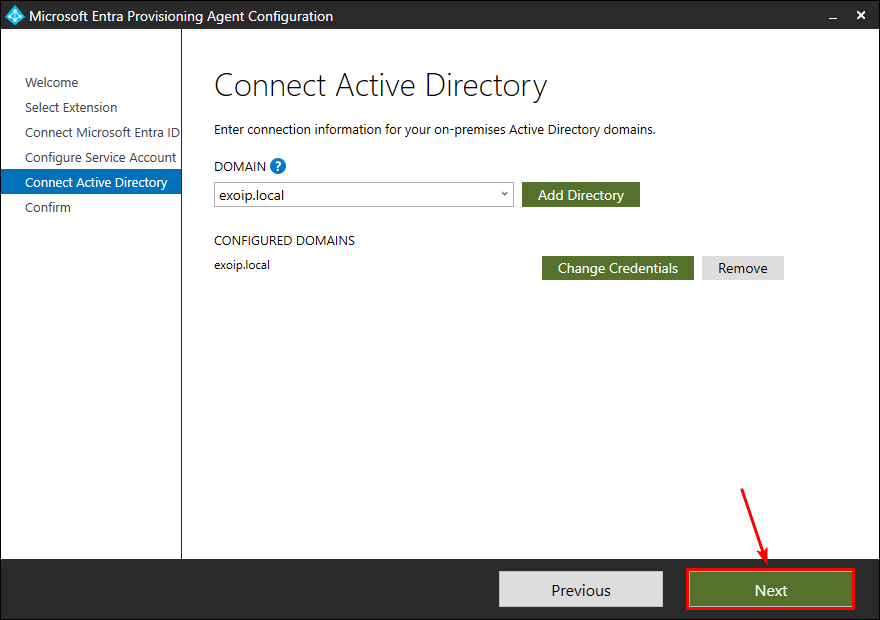

- 點擊下一個

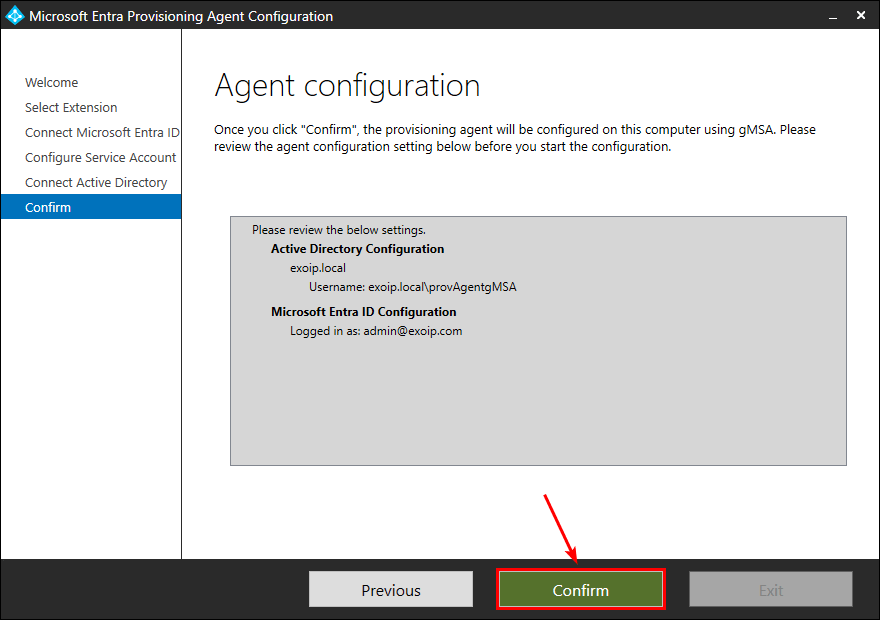

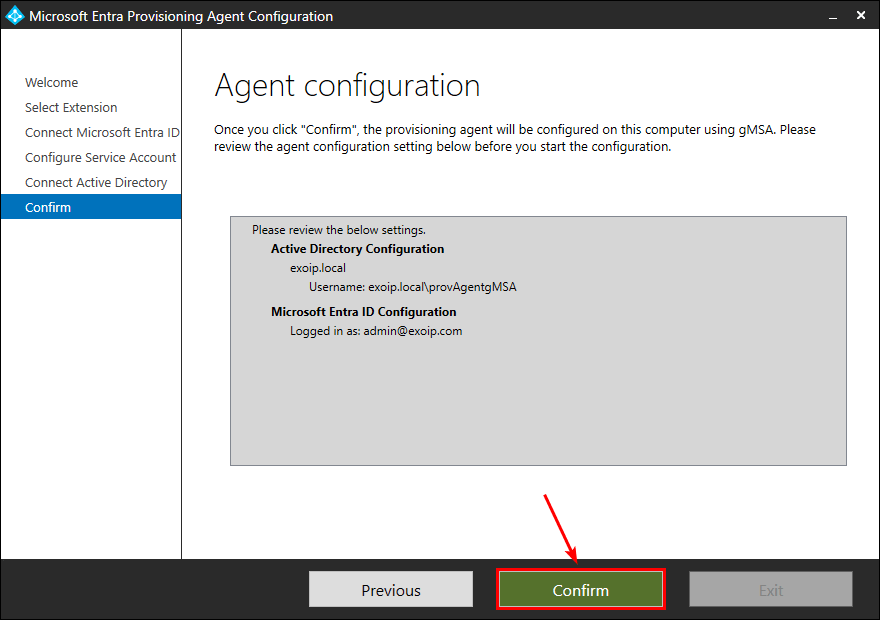

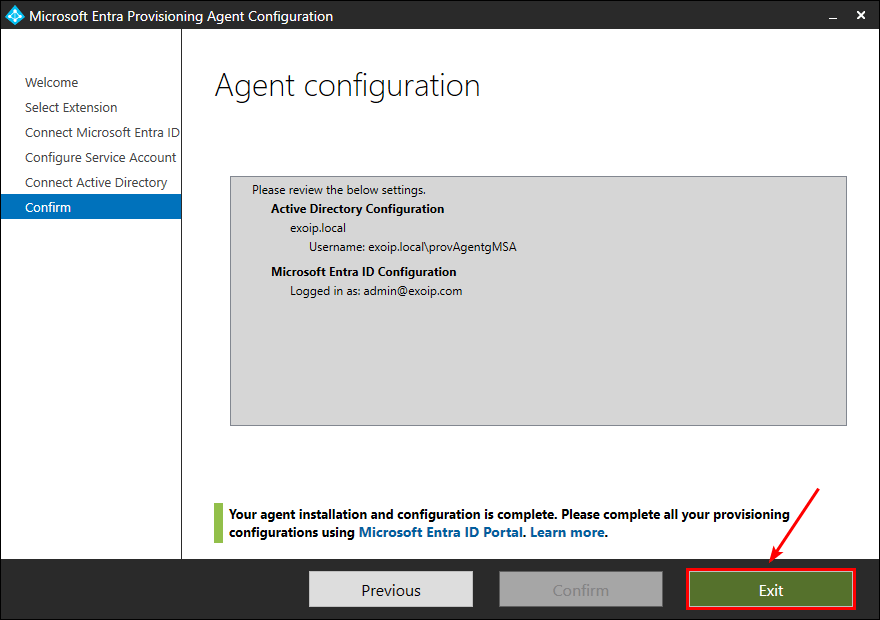

- 點擊確認

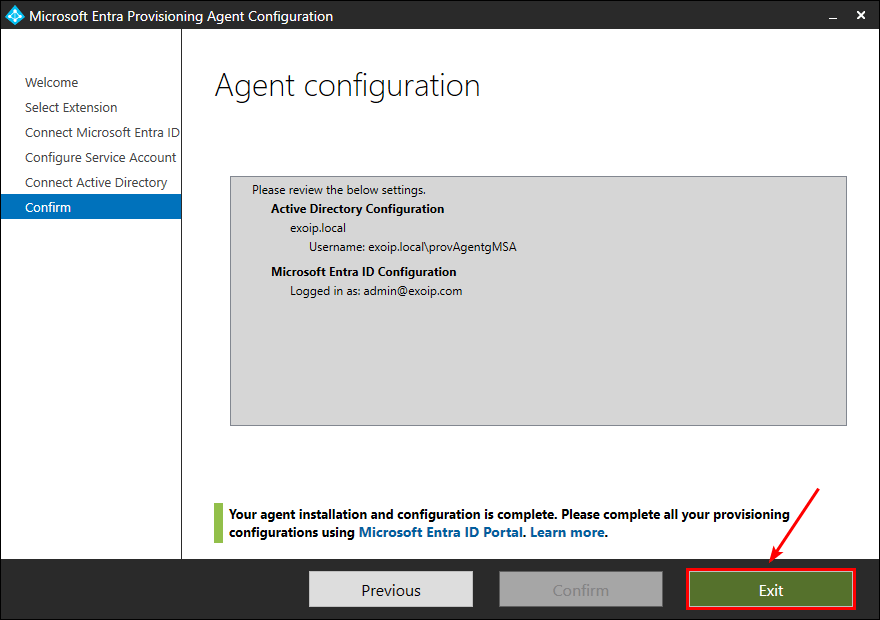

- 點擊出口

步驟 5. 驗證配置代理狀態

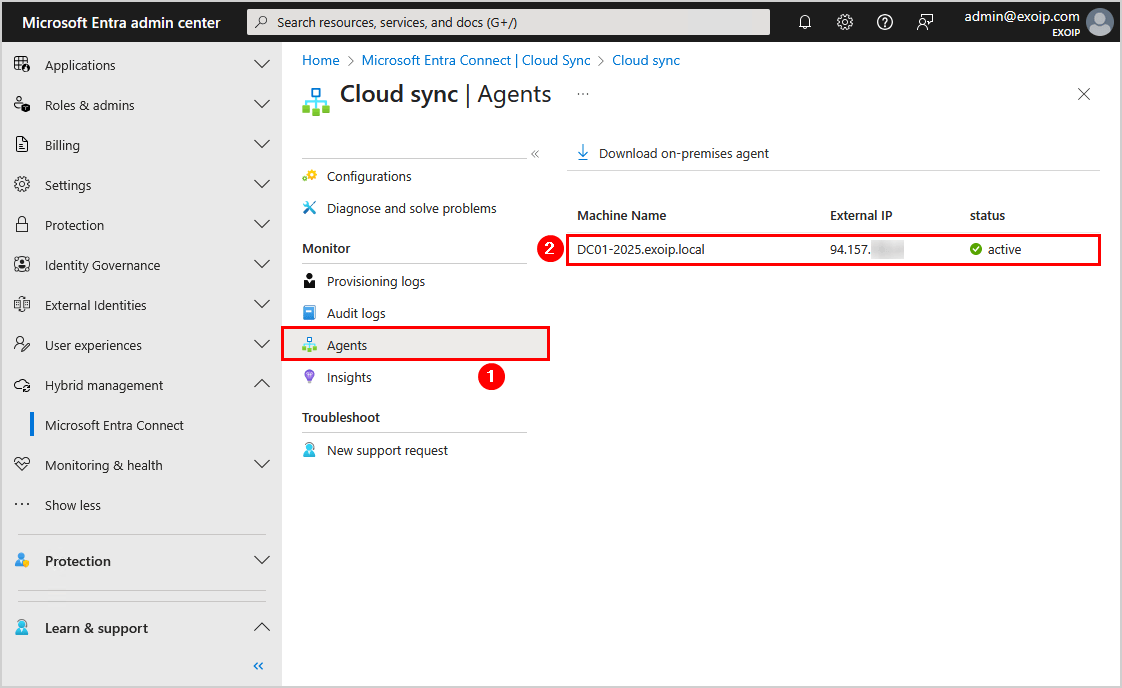

- 登錄到微軟 Entra 管理中心

- 點擊代理商並驗證機器名稱是否出現且狀態為積極的

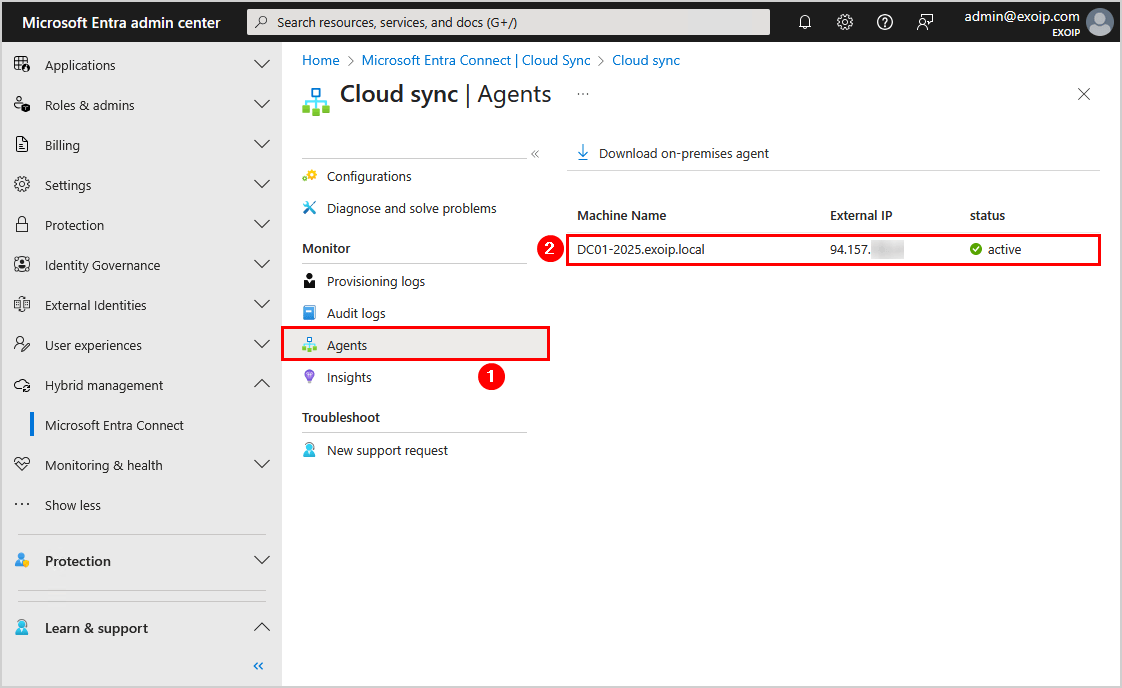

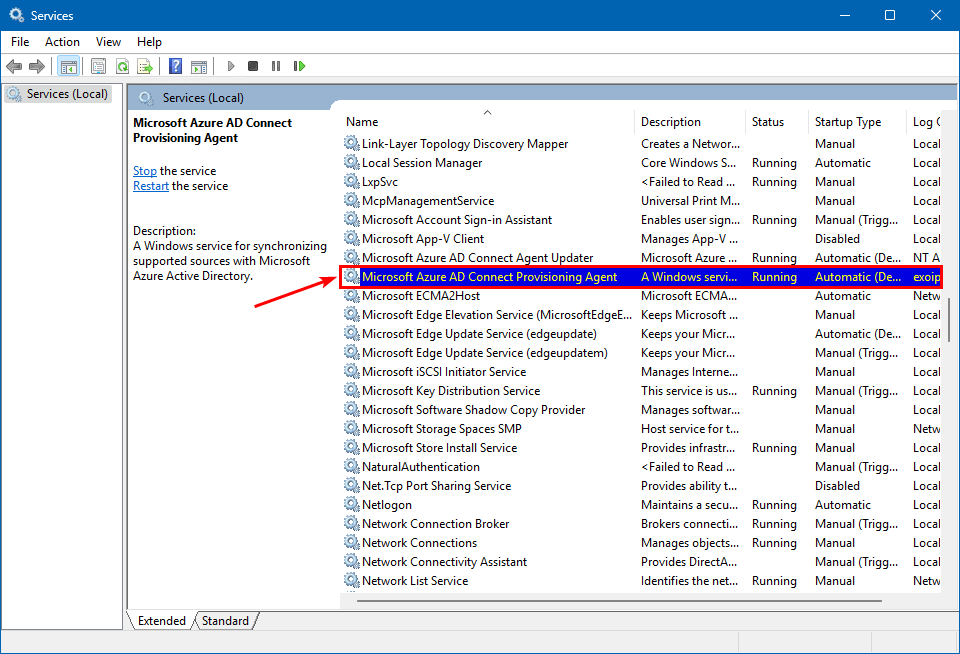

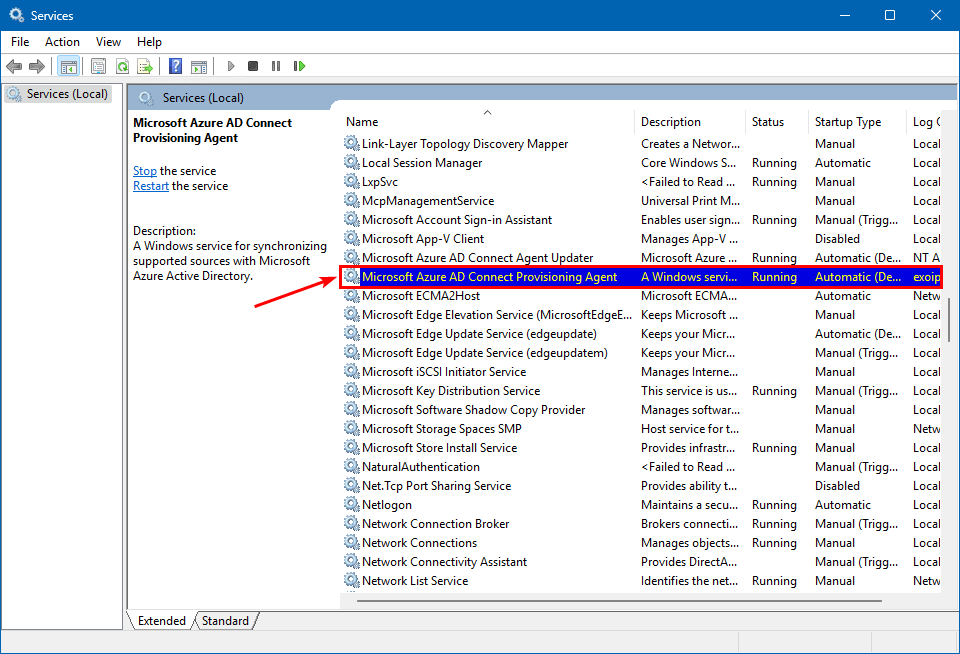

- 開始視窗服務

- 驗證Microsoft Azure AD Connect 配置代理服務正在運行

- 開始Active Directory 用戶和計算機

- 導航至域 (exoip.local) > 託管服務帳戶

- 驗證省代理gMSA出現服務帳戶

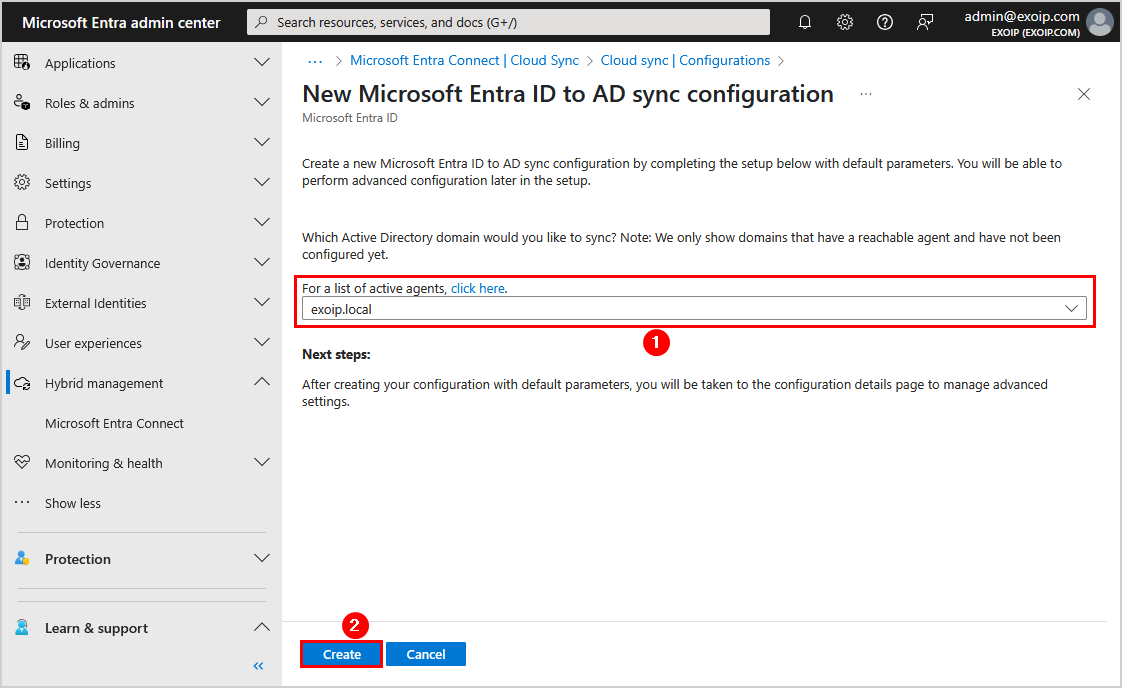

步驟 6. 設置 Microsoft Entra ID 到 AD 同步配置

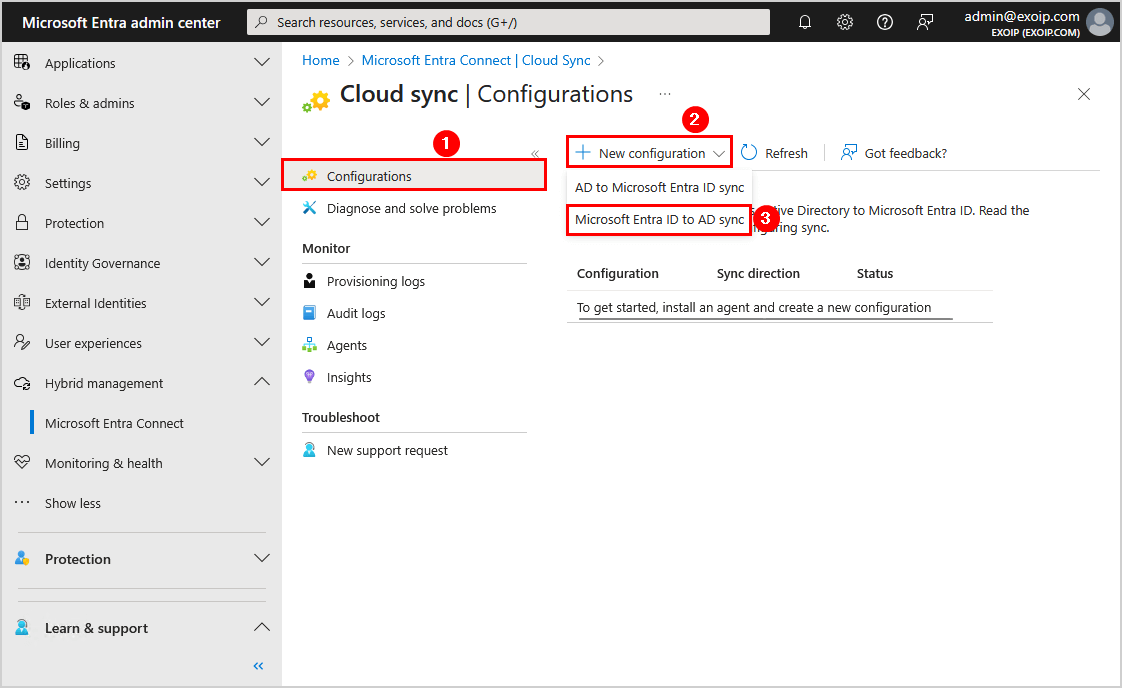

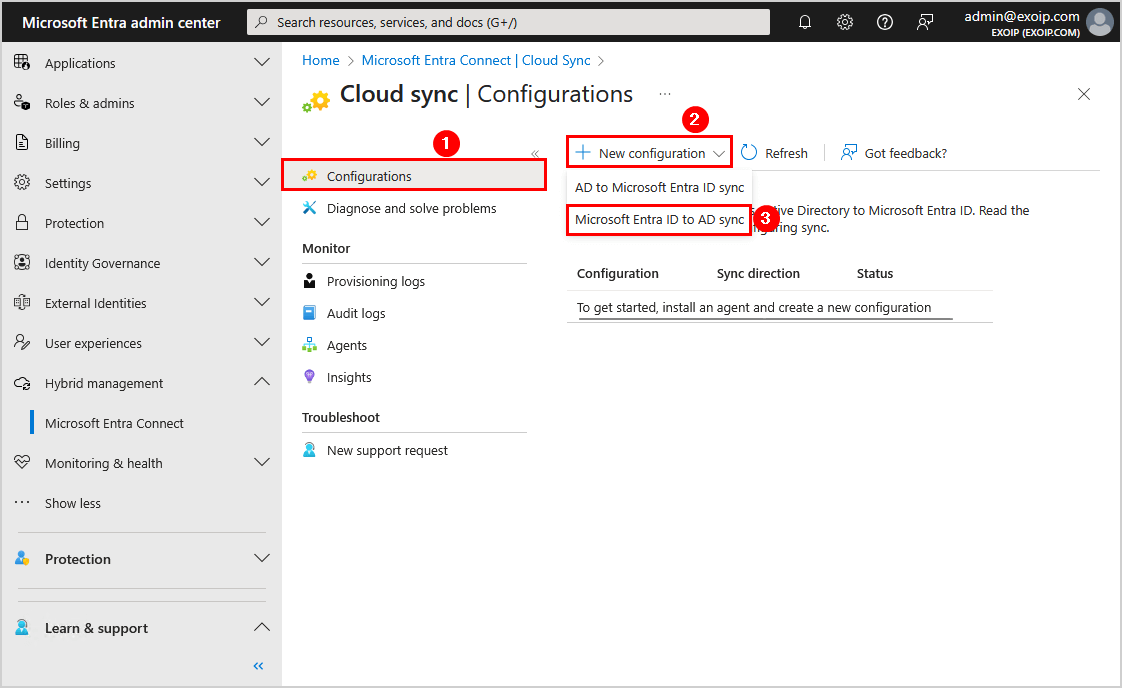

- 登錄到微軟 Entra 管理中心

- 點擊配置

- 選擇+ 新配置 > Microsoft Entra ID 到 AD 同步

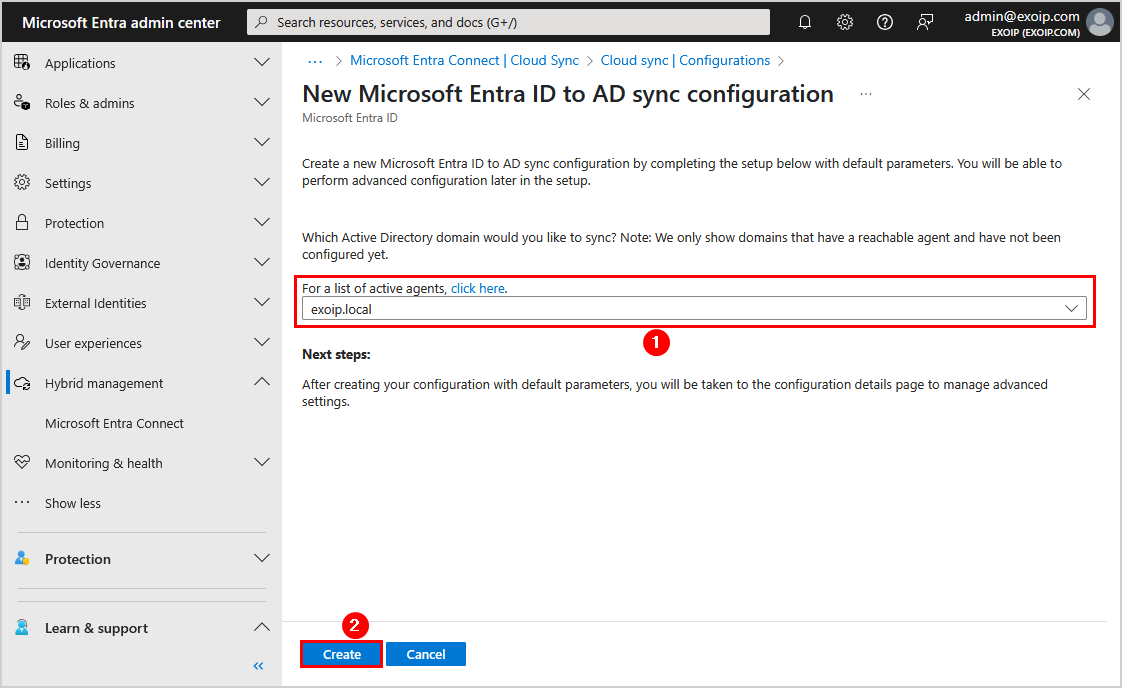

- 選擇活動目錄域

- 點擊創造

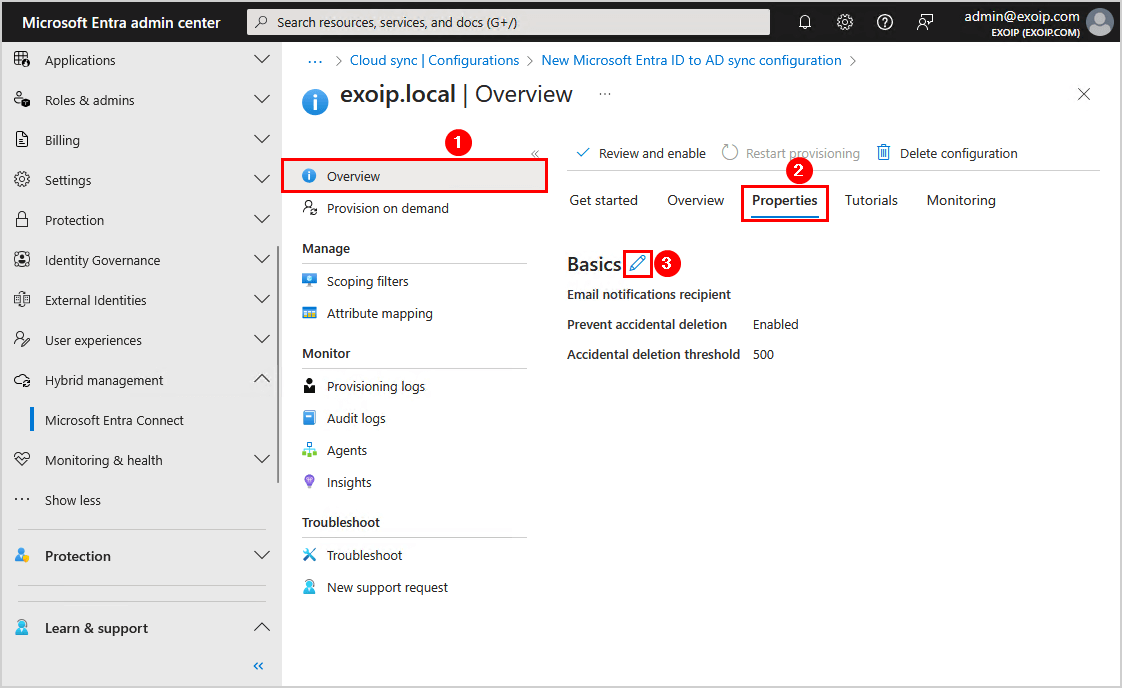

- 點擊概述

- 選擇特性

- 單擊鉛筆圖標可編輯基礎知識

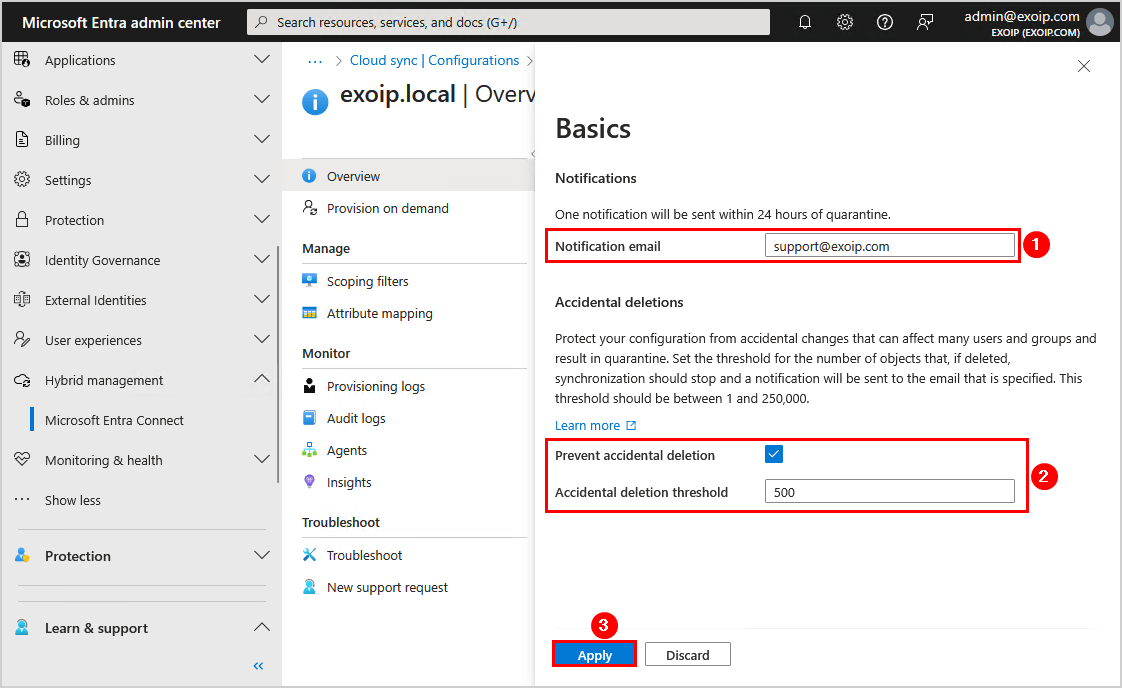

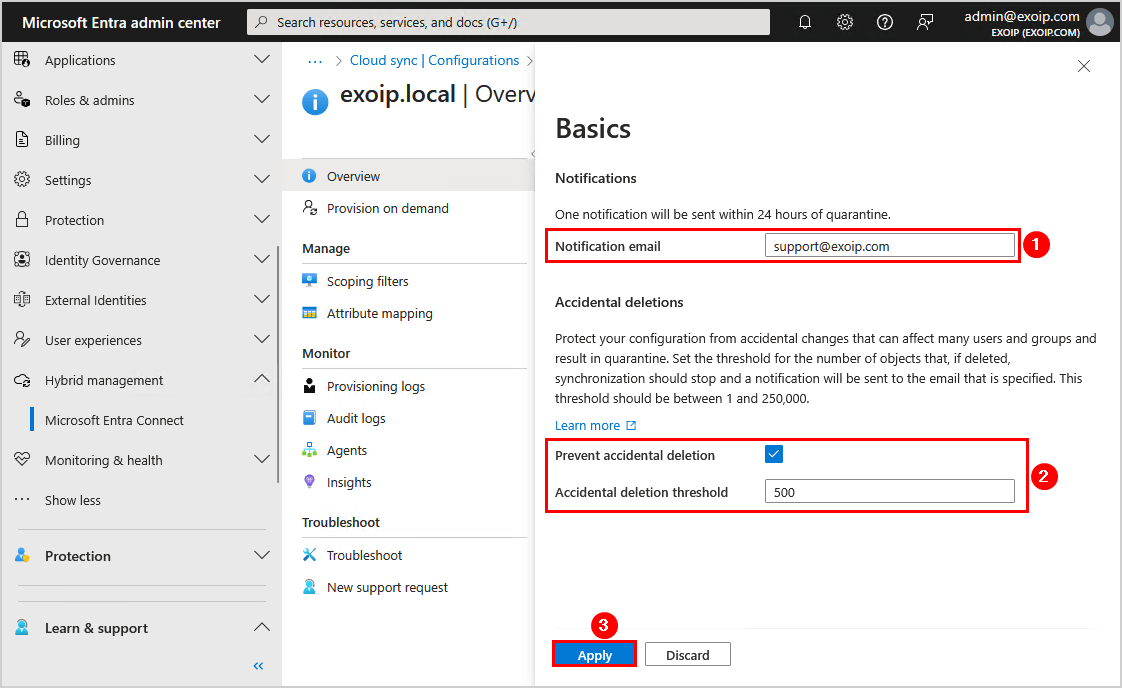

- 配置基礎知識:

- 添加通知電子郵件地址

- 啟用防止意外刪除

- 將意外刪除閾值設置為 500

- 選擇申請

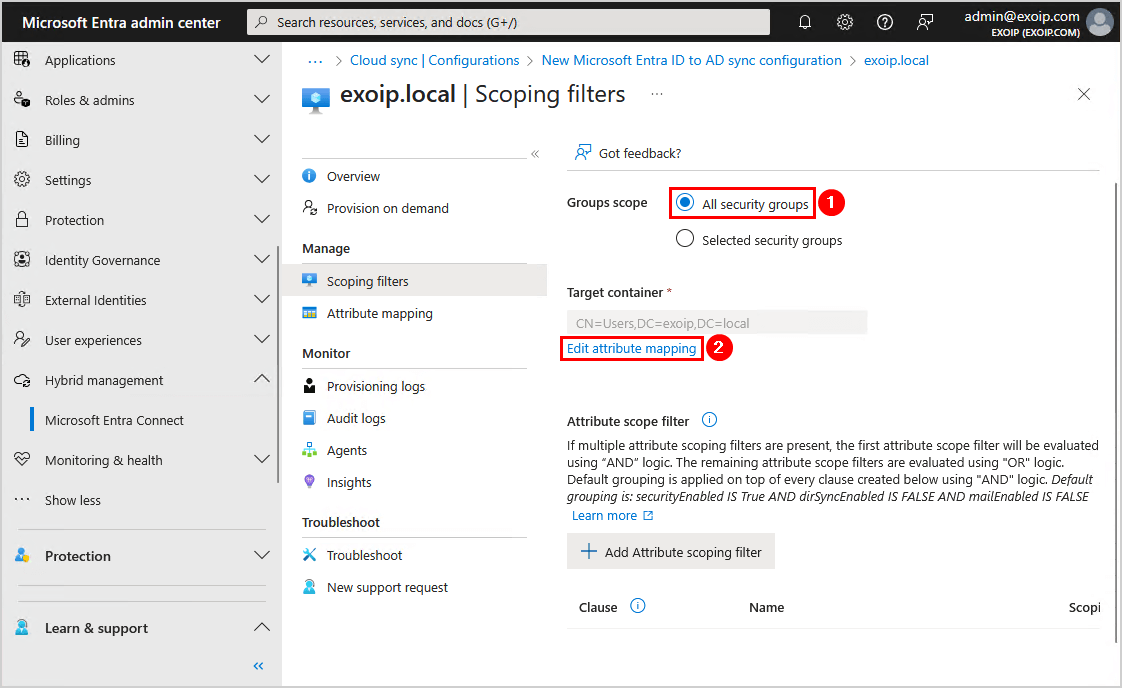

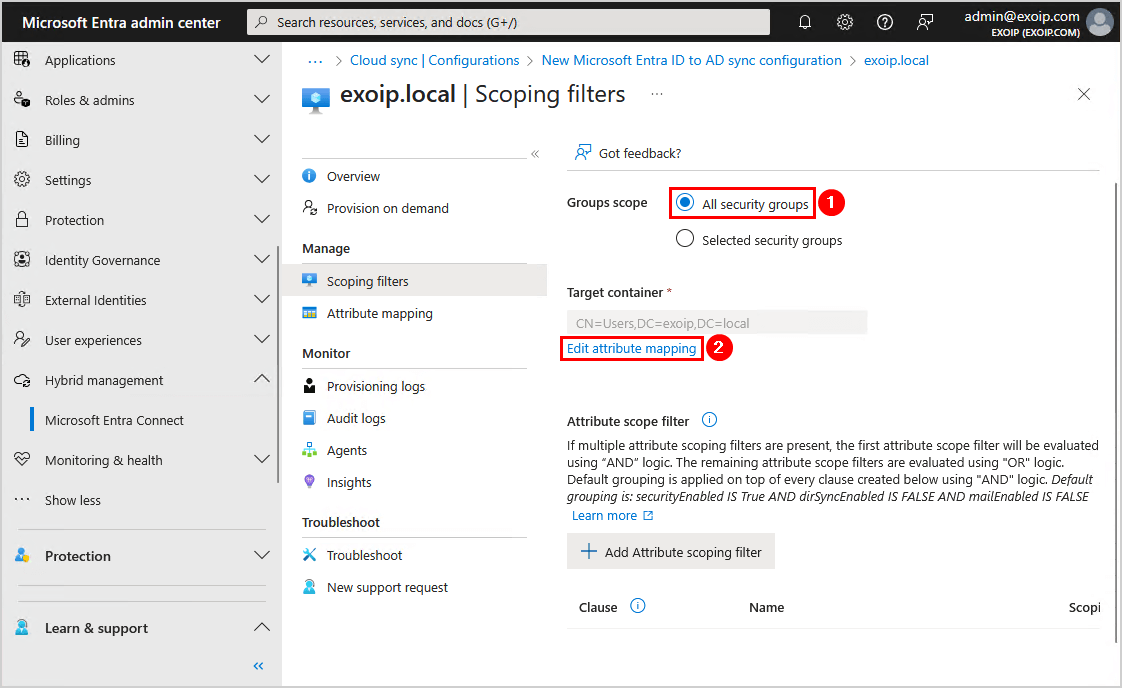

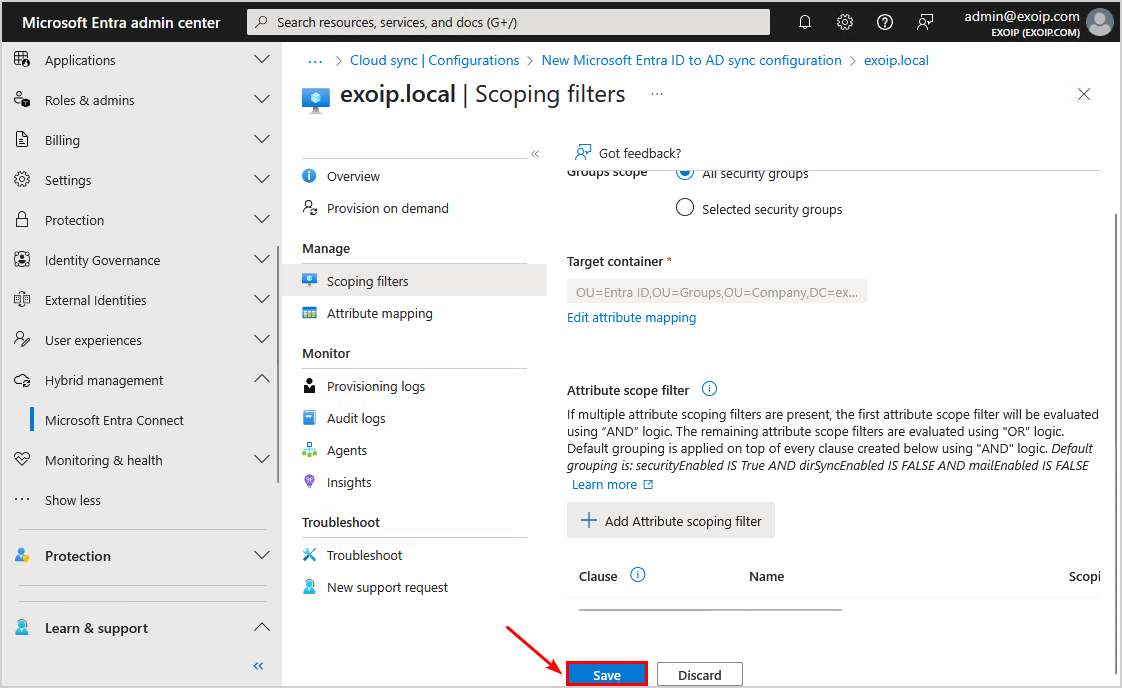

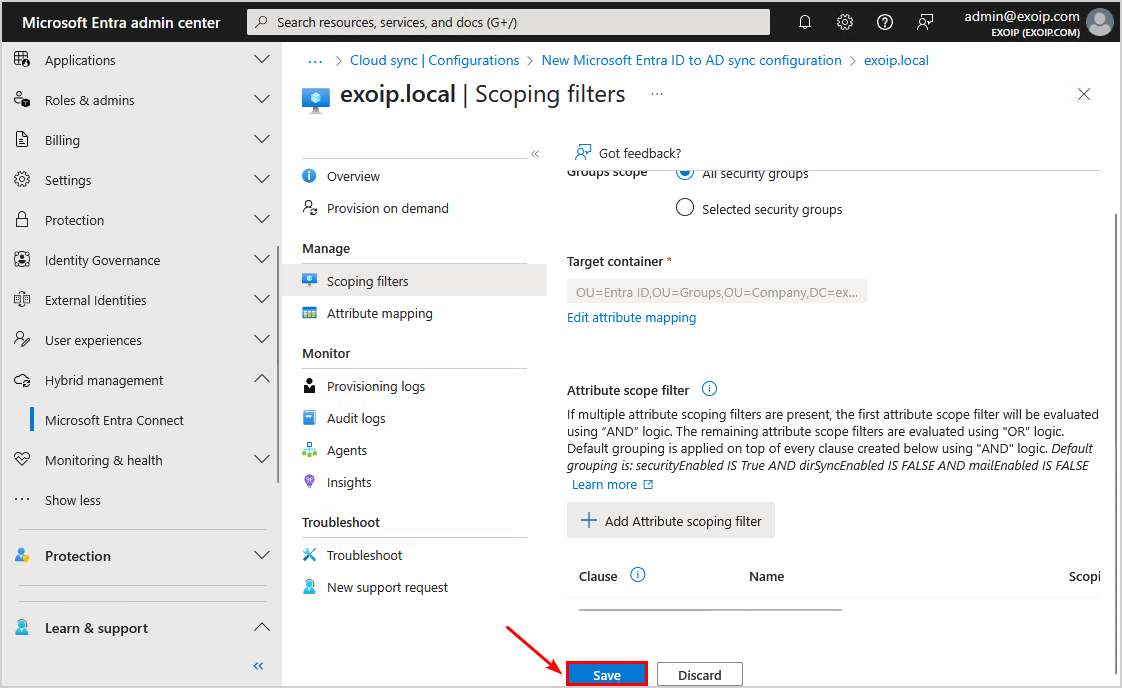

- 點擊範圍過濾器

- 選擇所有安全組

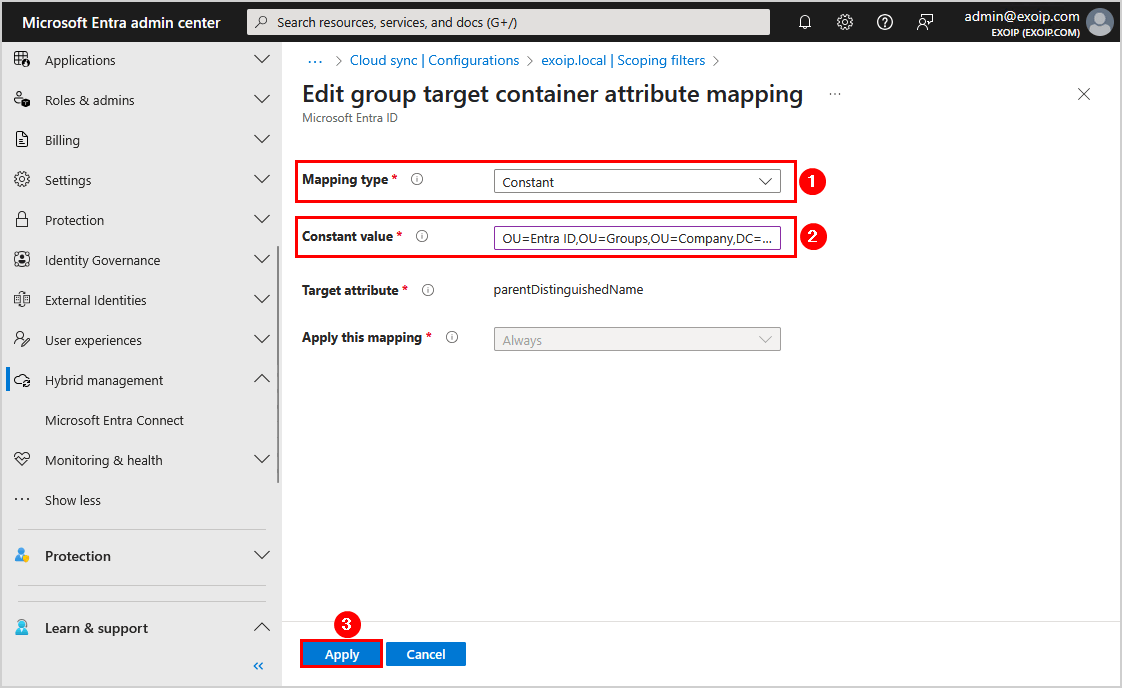

- 選擇編輯屬性映射

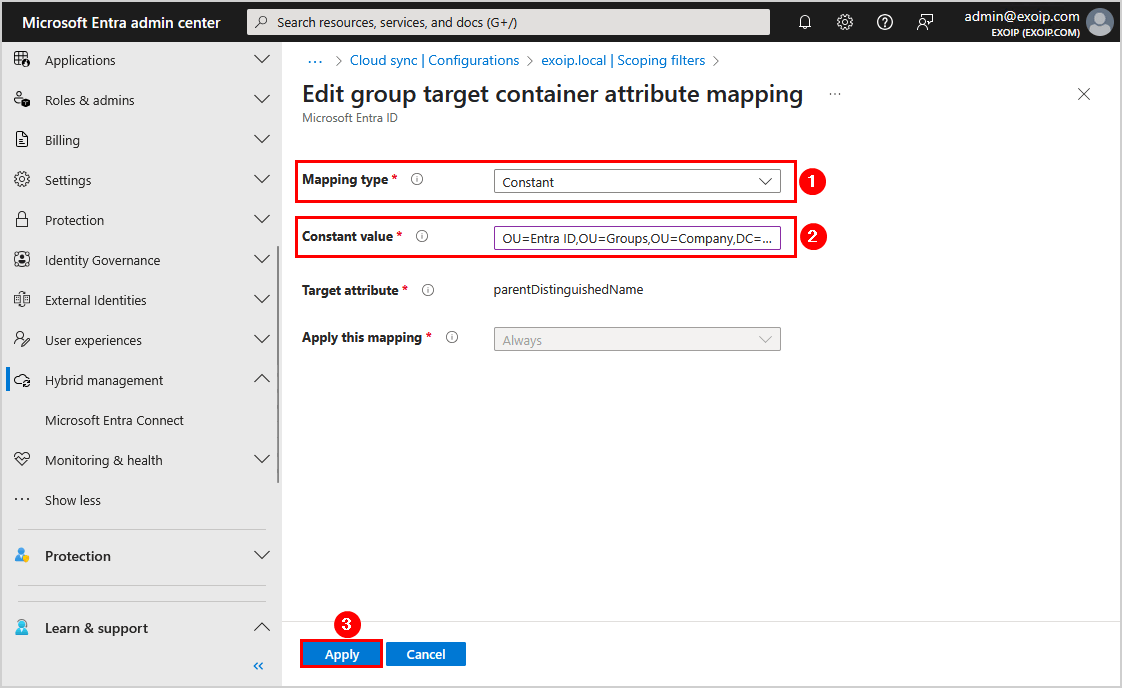

- 選擇持續的從下拉菜單中

- 在常量值字段中粘貼OU 可分辨名稱值您在第一步中註意到的

- 點擊申請

- 點擊節省

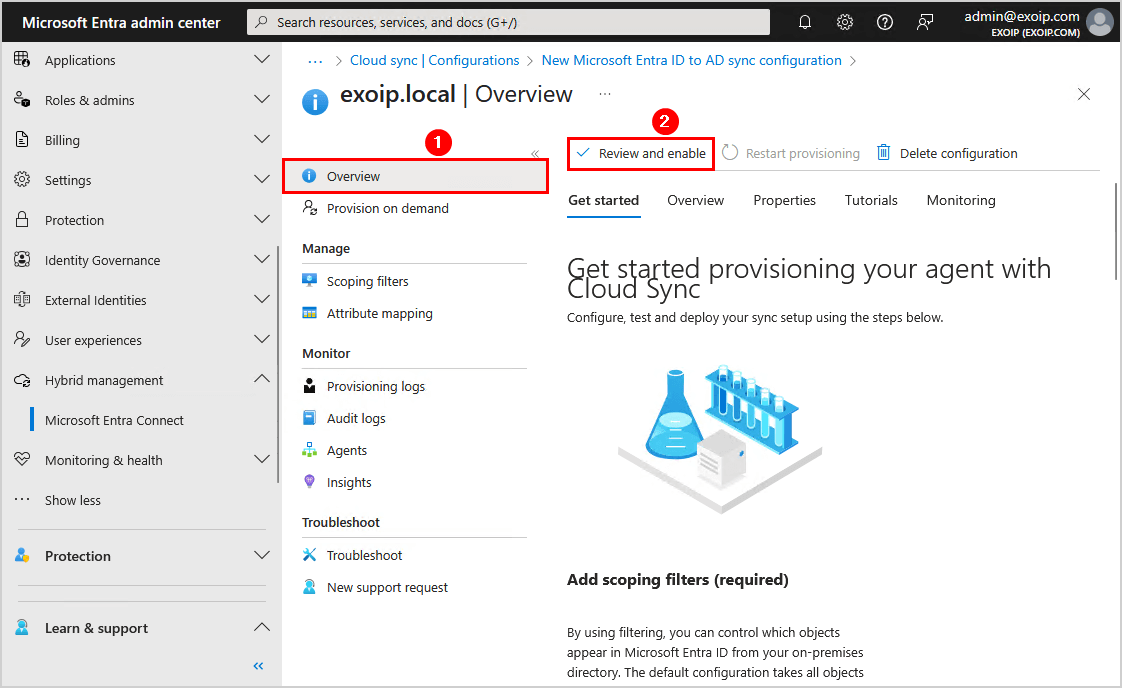

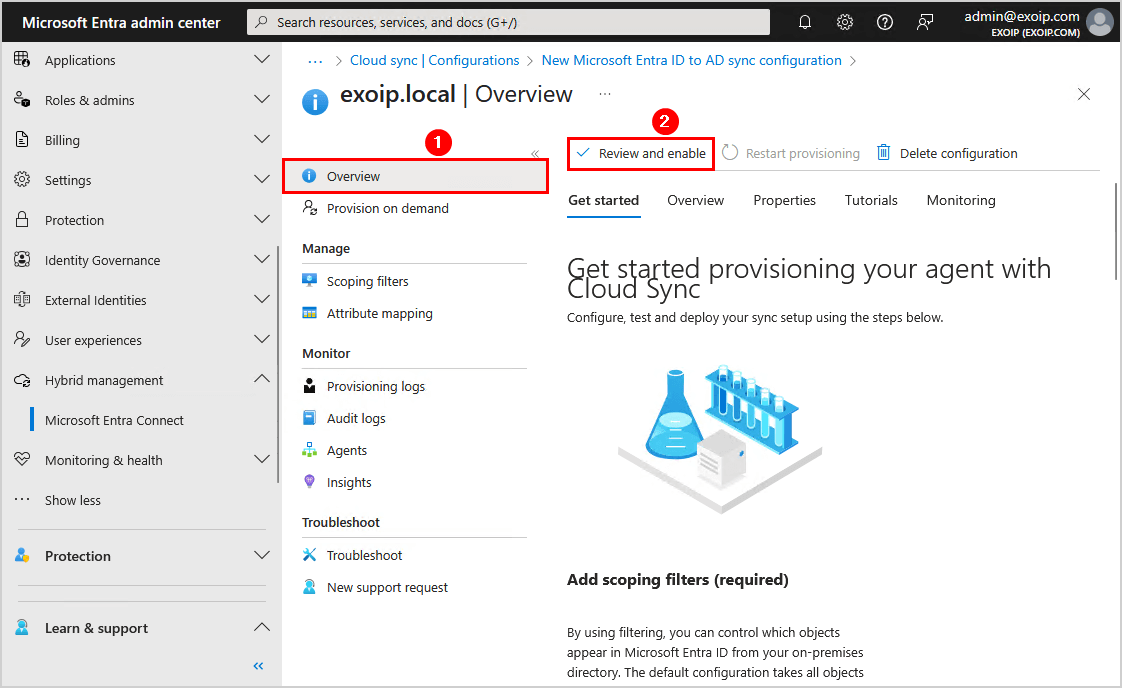

- 點擊概述

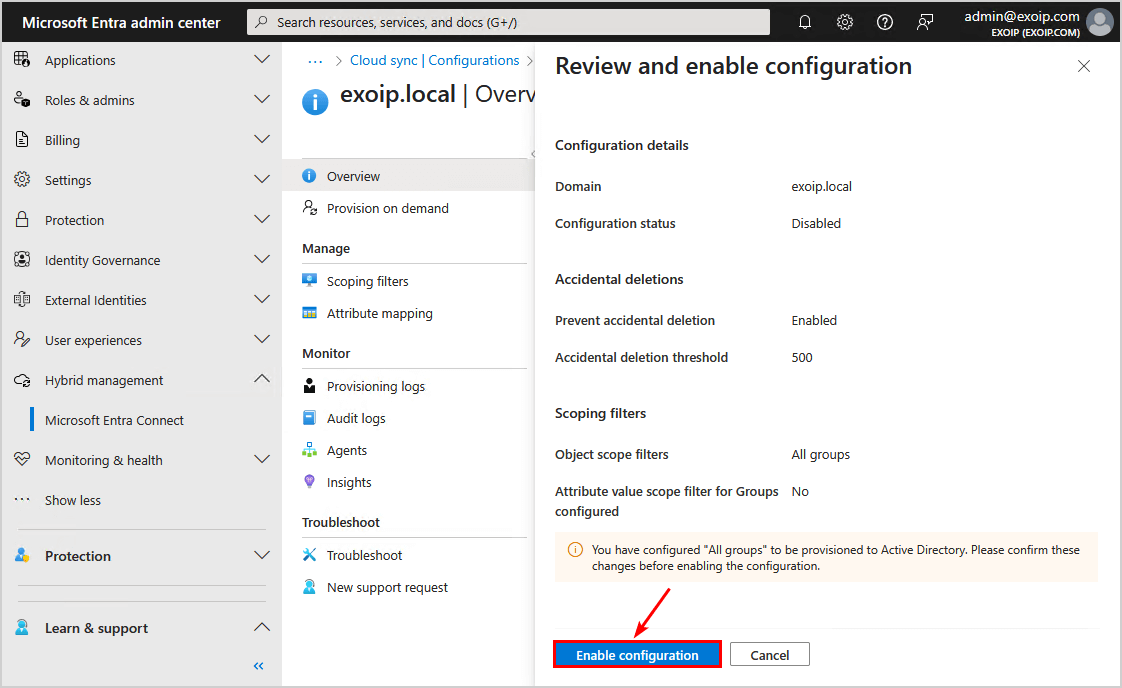

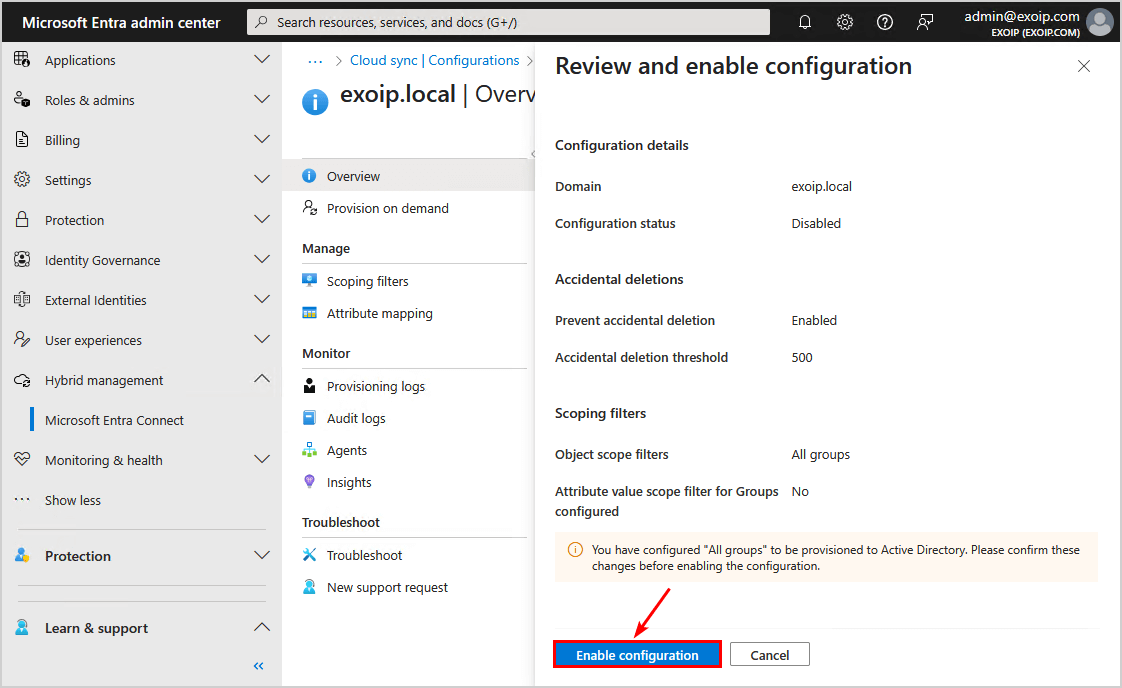

- 點擊檢查並啟用

- 點擊啟用配置

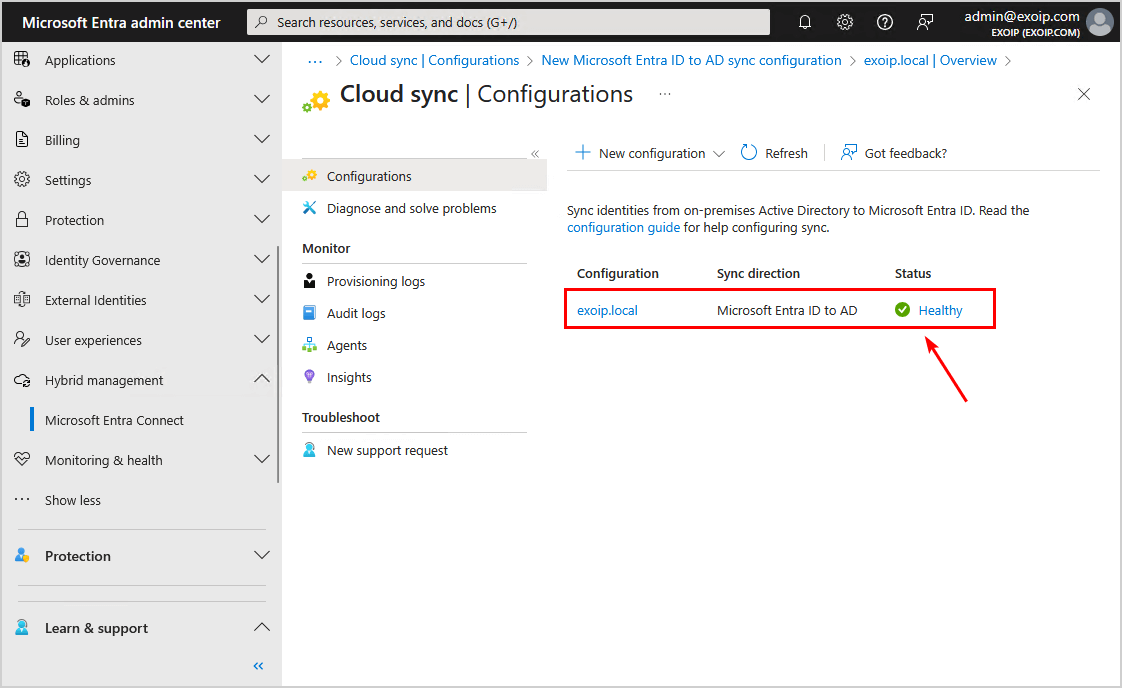

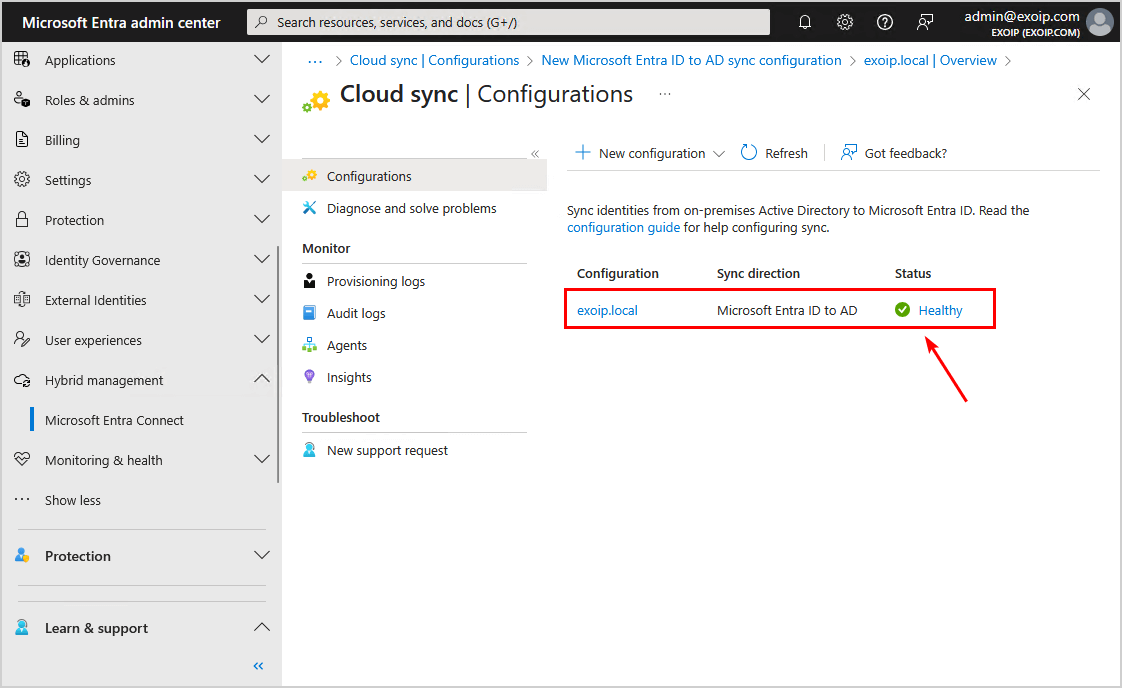

步驟 7. 檢查 Microsoft Entra ID 到 AD 同步配置狀態

- 驗證從 Microsoft Entra ID 到 AD 的配置同步顯示狀態健康

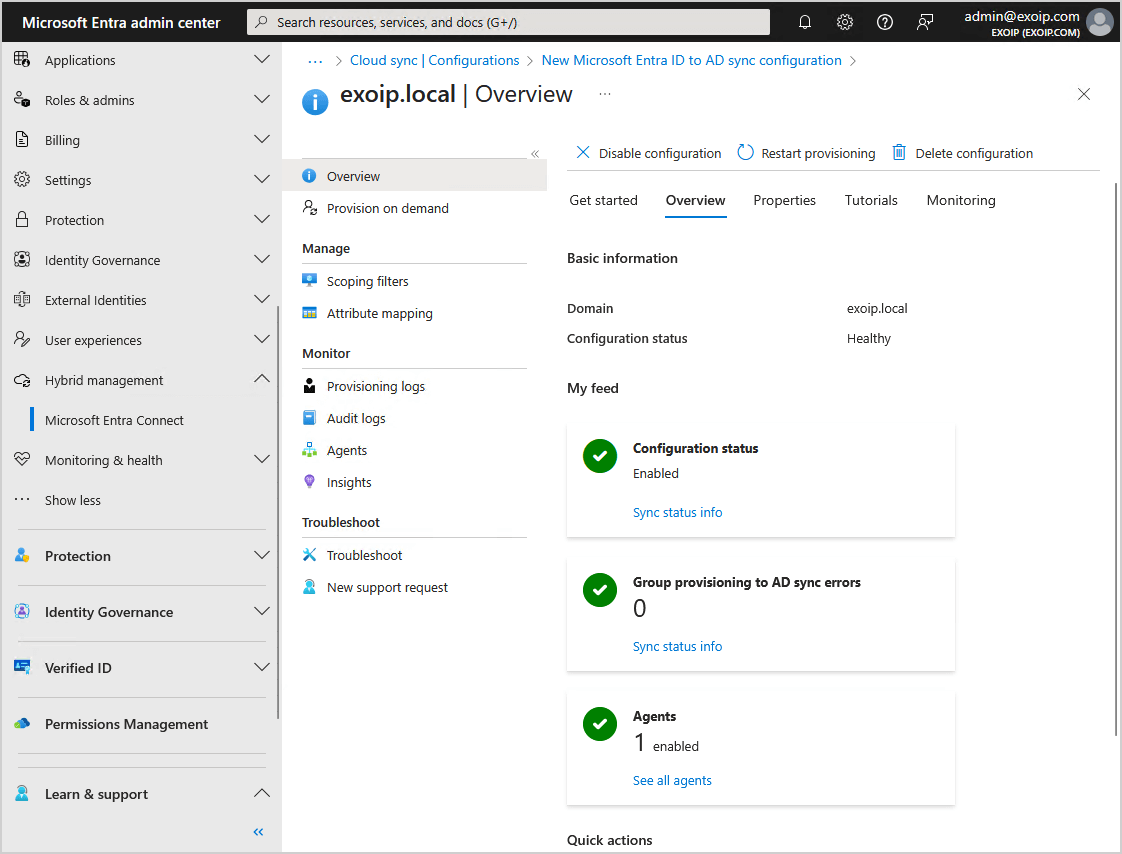

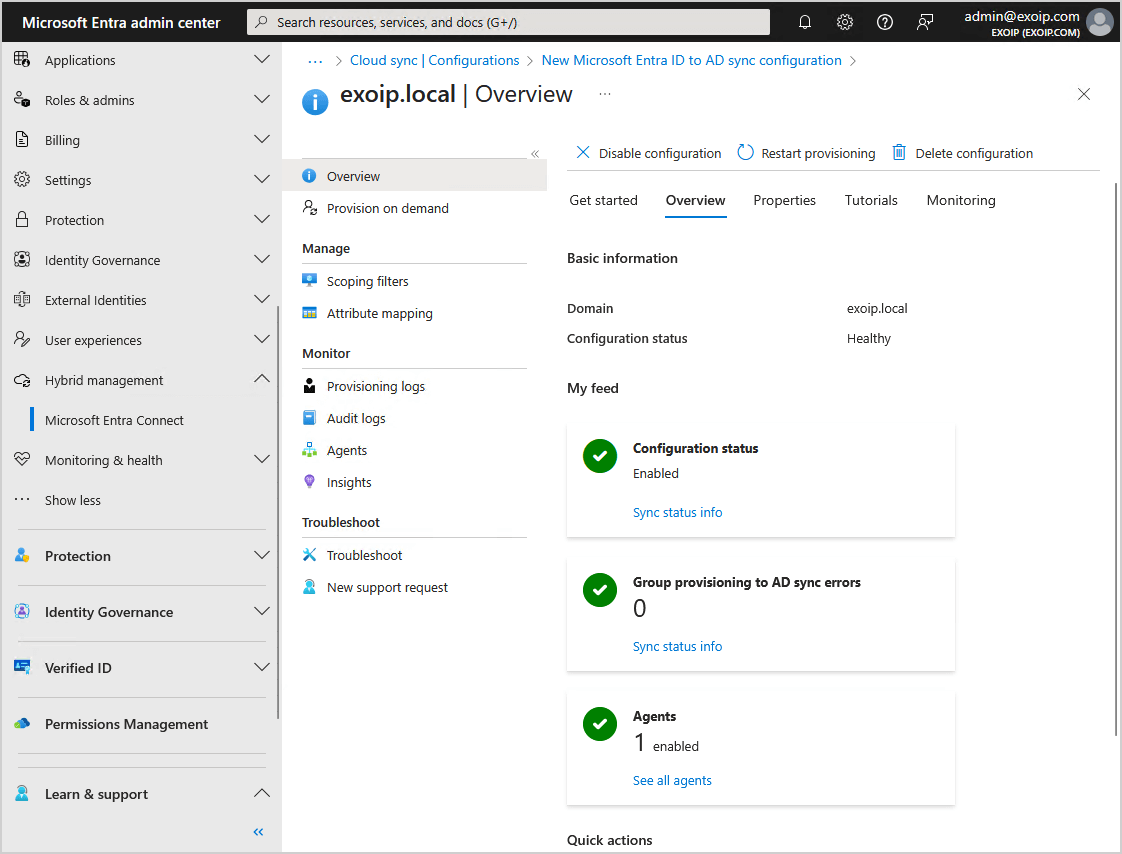

- 返回概述

- 選擇概述並驗證一切看起來都很好

步驟 8. 驗證組寫回同步

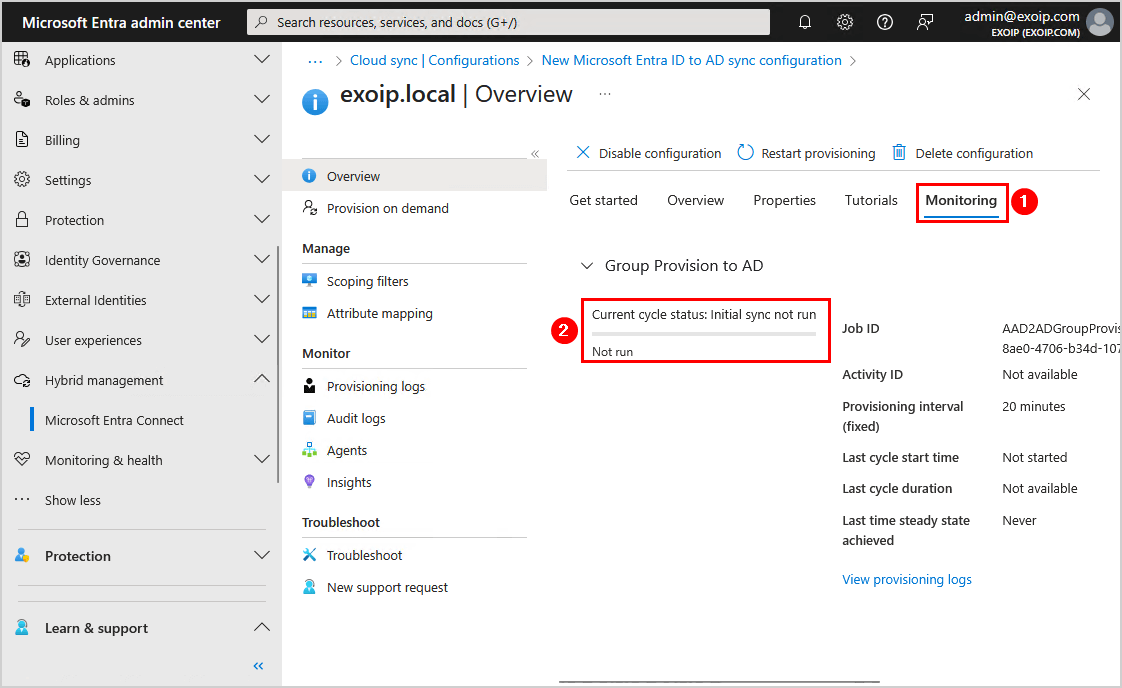

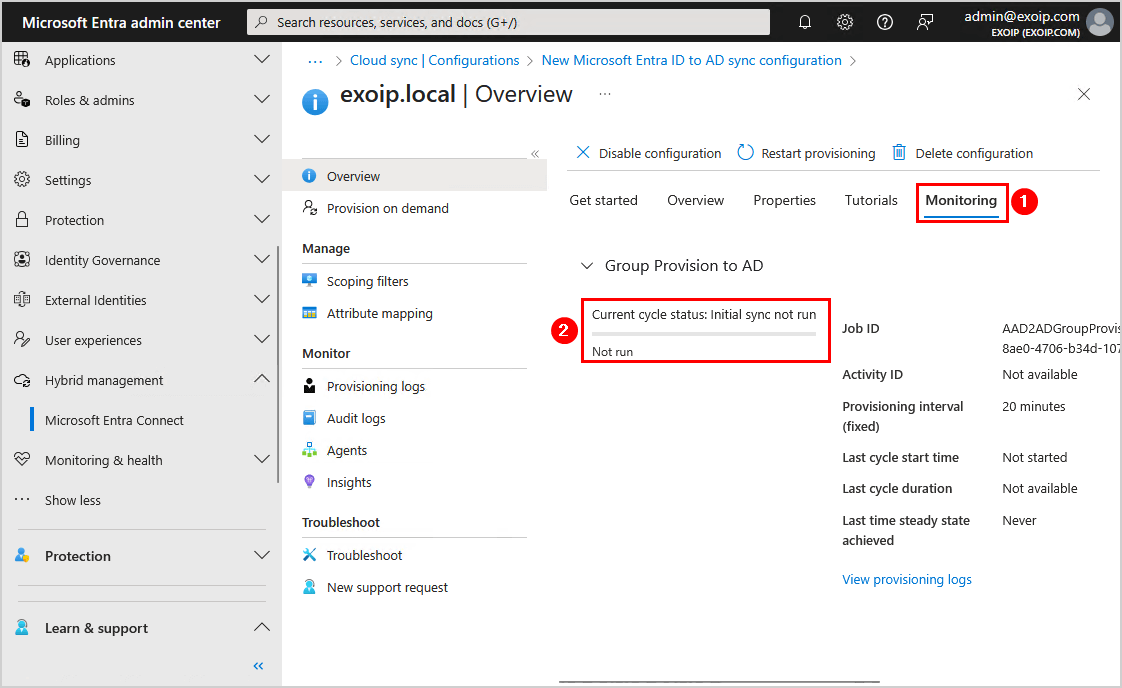

- 選擇監控

- 組配置顯示初始同步未運行

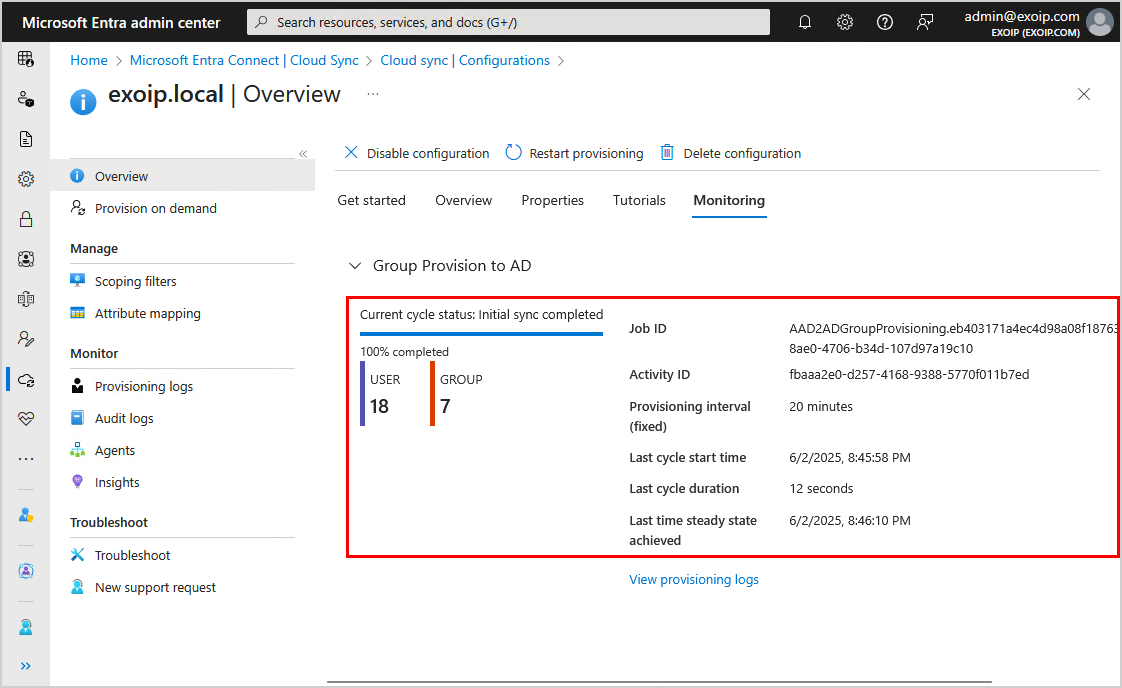

- 刷新直至顯示初始同步完成

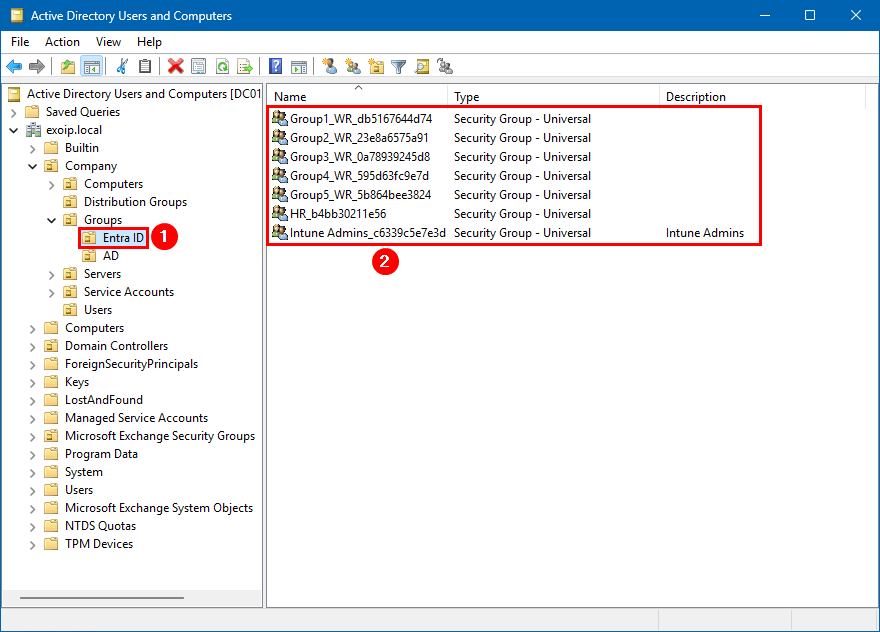

- 驗證安全組是否已寫回入口ID或者

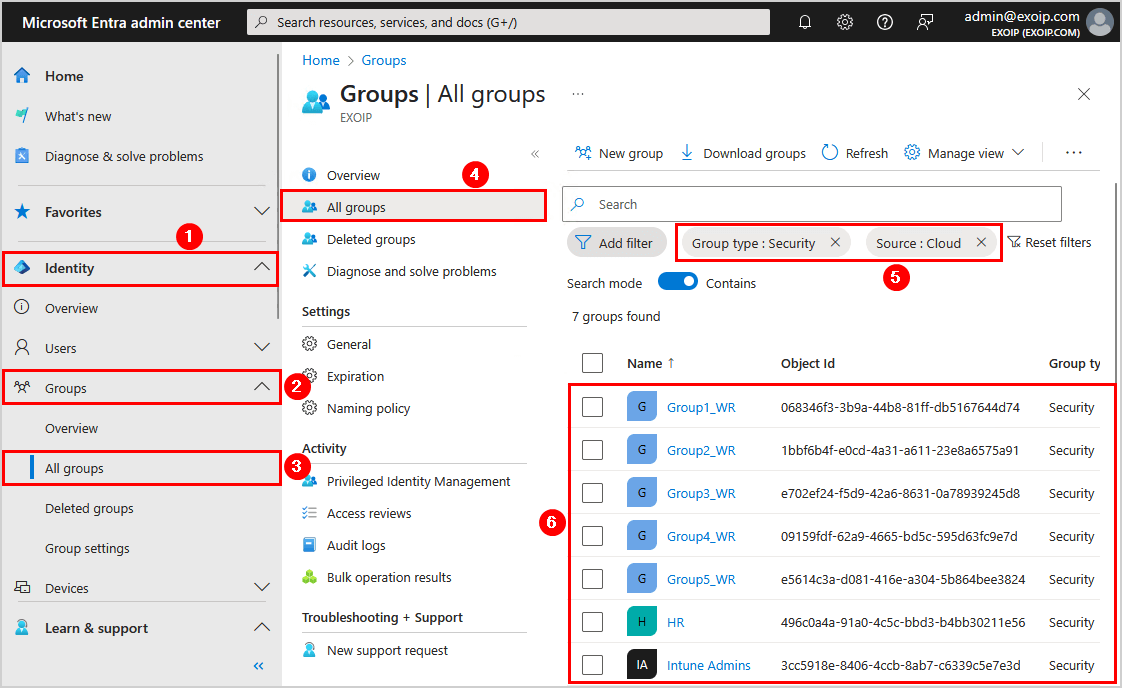

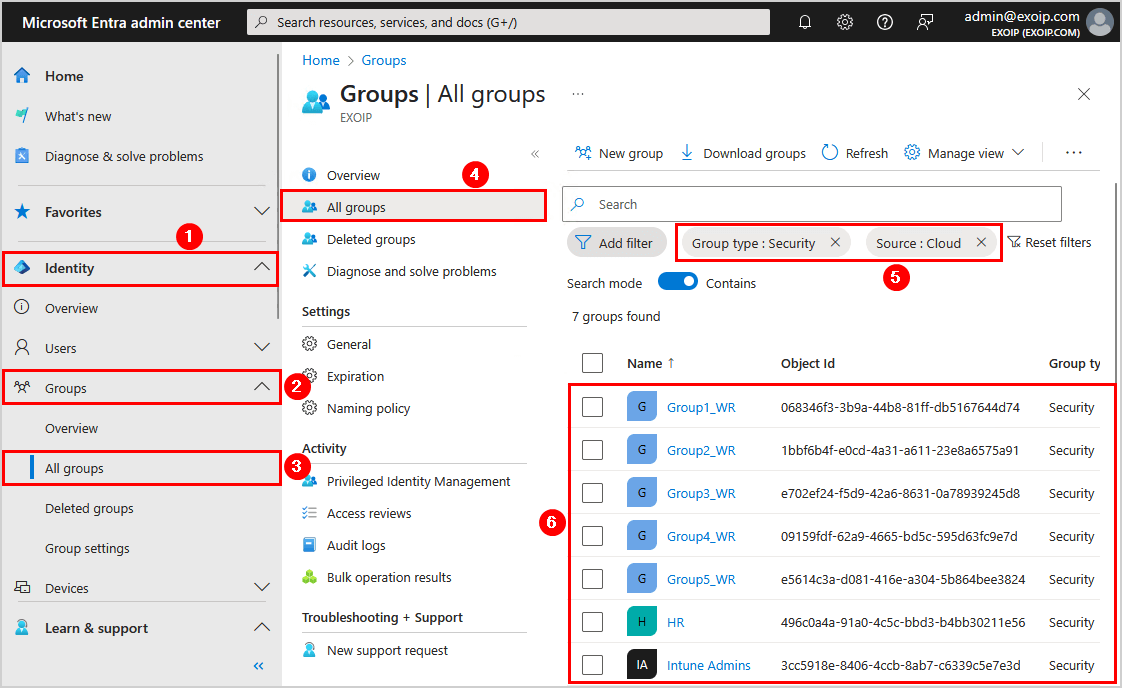

- 假設您想仔細檢查這些是否是安全組,您可以隨時登錄 Microsoft Entra 管理中心並轉到團體刀片並在 Microsoft Entra ID 中過濾它們:

- 團體類型:保安

- 來源:雲

這些是從 Microsoft Entra ID 寫回本地 AD 的正確組。

就是這樣!

結論

您了解瞭如何在 Microsoft Entra Cloud Sync 中配置組寫回。這僅適用於雲安全組。如果您想要通訊組和 Microsoft 365 組寫回,請在 Microsoft Entra Connect Sync 中啟用組寫回。這樣,您就可以將所有組從 Entra ID 寫回到本地 AD。

您喜歡這篇文章嗎?您可能還喜歡如何限制對 Microsoft Entra 管理中心的訪問。不要忘記關注我們並分享這篇文章。

![如何在没有密码的情况下将 Windows 笔记本电脑恢复出厂设置 [已解决]](https://tips.pfrlju.com/tech/enda/wp-content/uploads/cache/2025/12/windows.webp.webp)