如何配置 Microsoft Entra 特權身份管理 (PIM)

管理員需要訪問組織才能執行任務。但是,您希望管理、控制和監控他們的特權訪問。這時 Microsoft Entra PIM 就派上用場了。在本文中,您將了解如何配置 Microsoft Entra Privileged Identity Management (PIM)。

特權身份管理 (PIM) 是 Microsoft Entra ID 中的一項服務,使您能夠管理、控制和監視對組織中重要資源的訪問。這些資源包括 Microsoft Entra ID、Azure 和其他 Microsoft 在線服務(例如 Microsoft 365 或 Microsoft Intune)。

閱讀更多:如何在 Microsoft Entra ID 中導出 PIM 角色

它提供基於時間和基於批准的角色激活,以降低對您關心的資源過度、不必要或誤用訪問權限的風險。以下是特權身份管理的一些主要功能:

- 提供對 Microsoft Entra ID 和 Azure 資源的即時特權訪問

- 使用開始日期和結束日期分配對資源的有時限的訪問權限

- 需要批准才能激活特權角色

- 強制執行多重身份驗證以激活任何角色

- 使用理由來了解用戶激活的原因

- 當特權角色被激活時獲取通知

- 進行訪問審查以確保用戶仍然需要角色

- 下載內部或外部審計的審計歷史記錄

- 防止刪除最後一個活動的全局管理員和特權角色管理員角色分配

筆記:您需要 Microsoft Entra ID P2 才能使用 Microsoft Entra ID 中的特權身份管理功能。

設置 Microsoft Entra 特權身份管理

讓我們了解如何分配角色、編輯角色設置以及通過以用戶身份登錄來使用 PIM 激活角色。

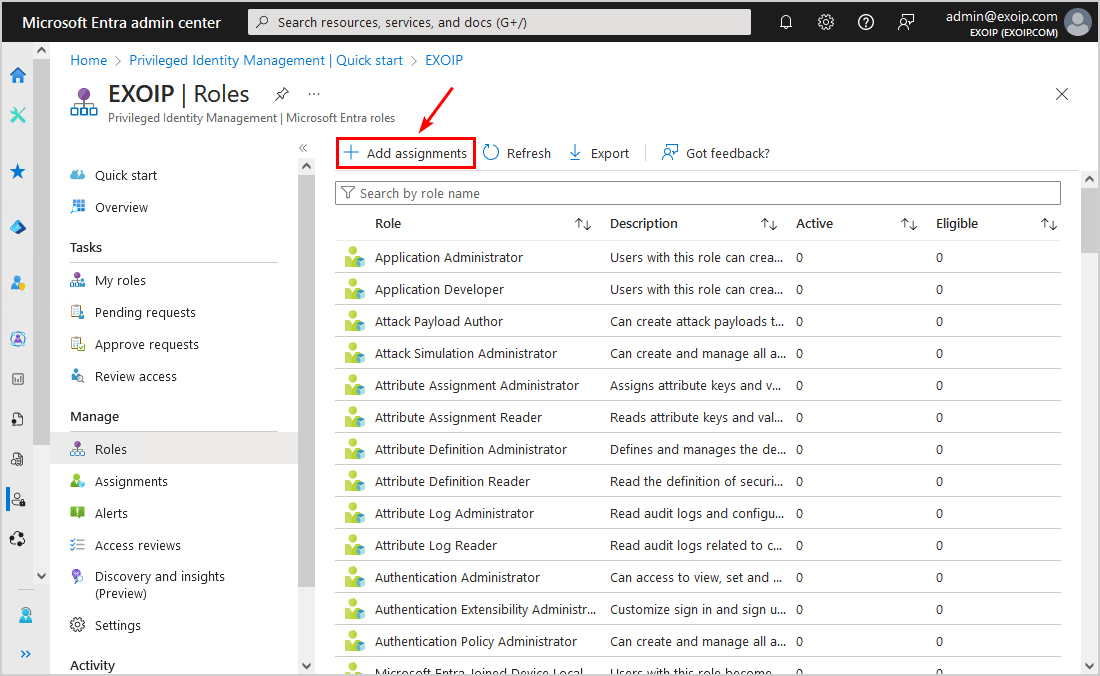

1. 分配角色

要將用戶或當前管理員分配為特定 Microsoft Entra 角色的合格管理員,請執行以下步驟:

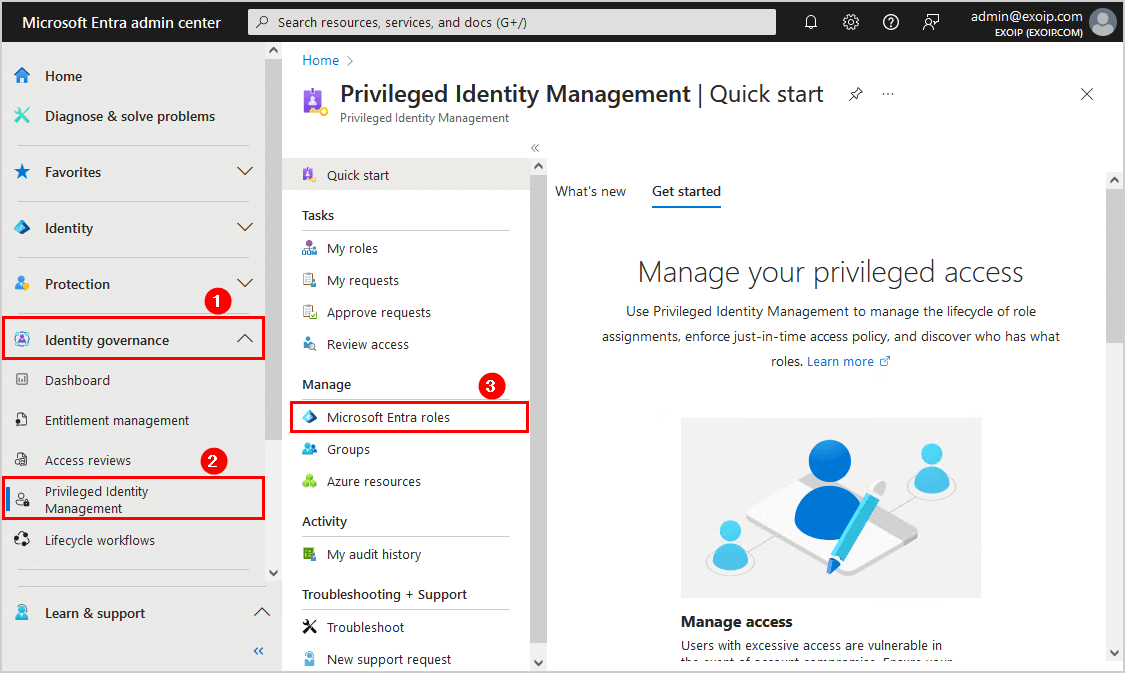

- 登錄到微軟 Entra 管理中心

- 擴張身份治理 > 特權身份管理

- 點擊微軟輸入角色

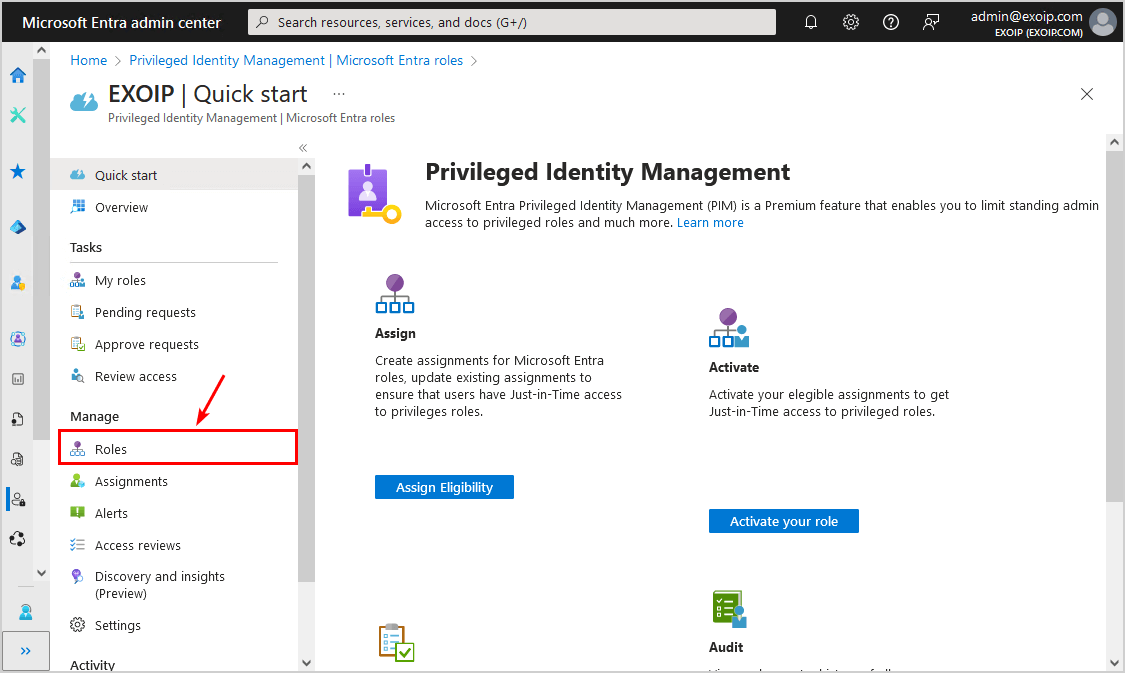

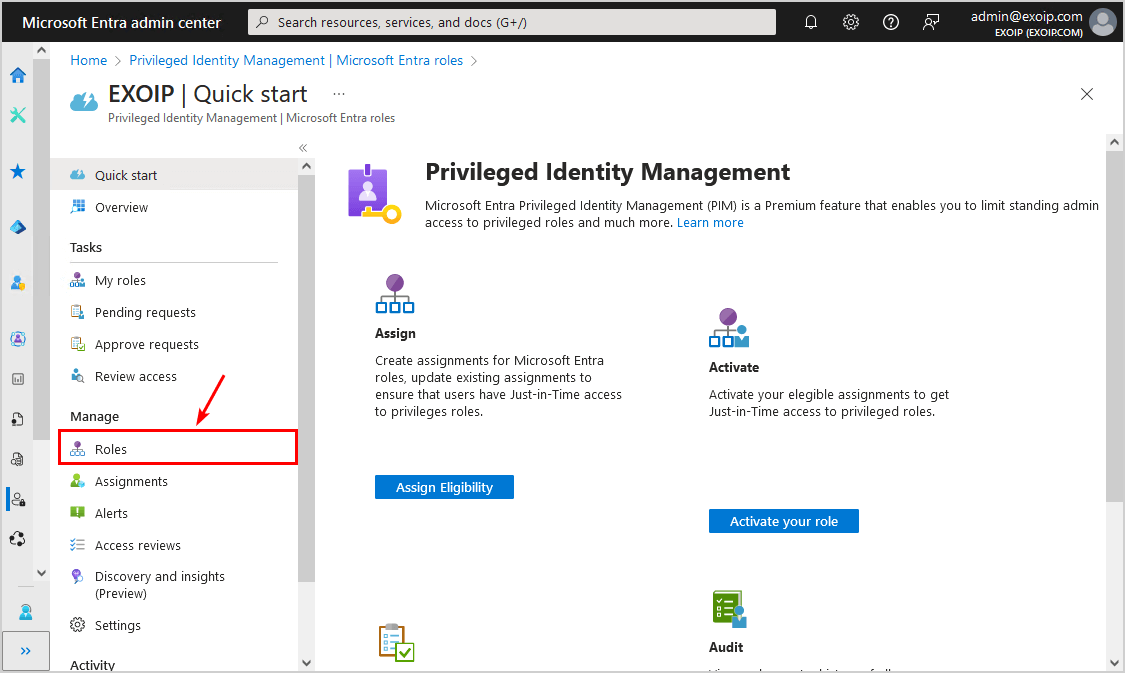

- 點擊角色

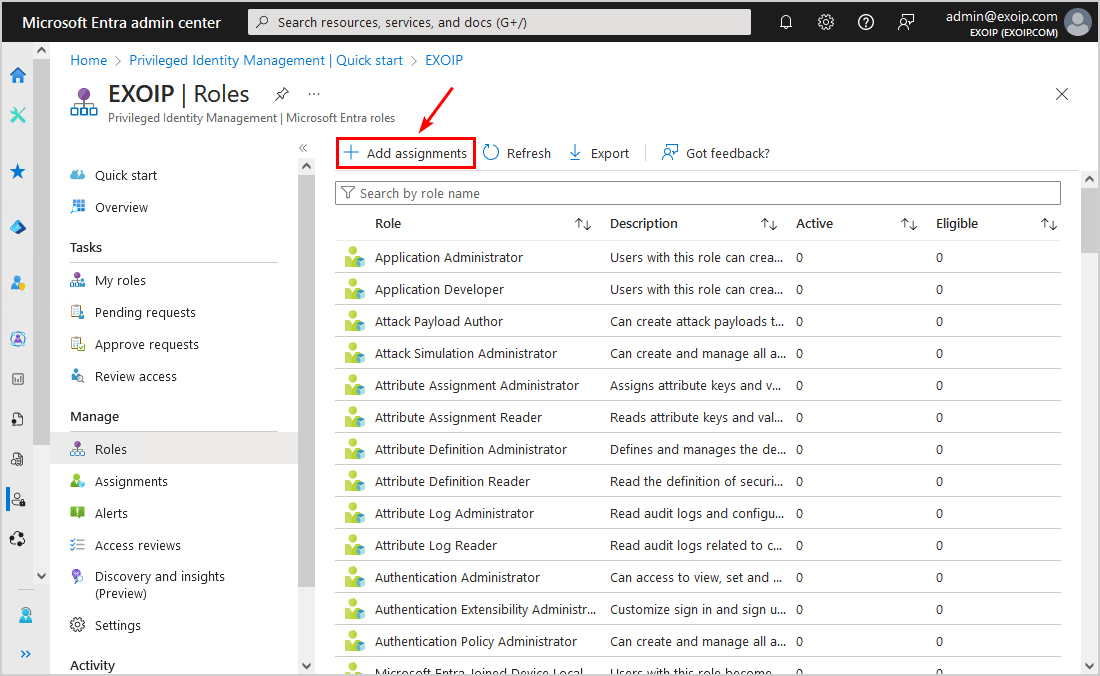

- 點擊添加作業

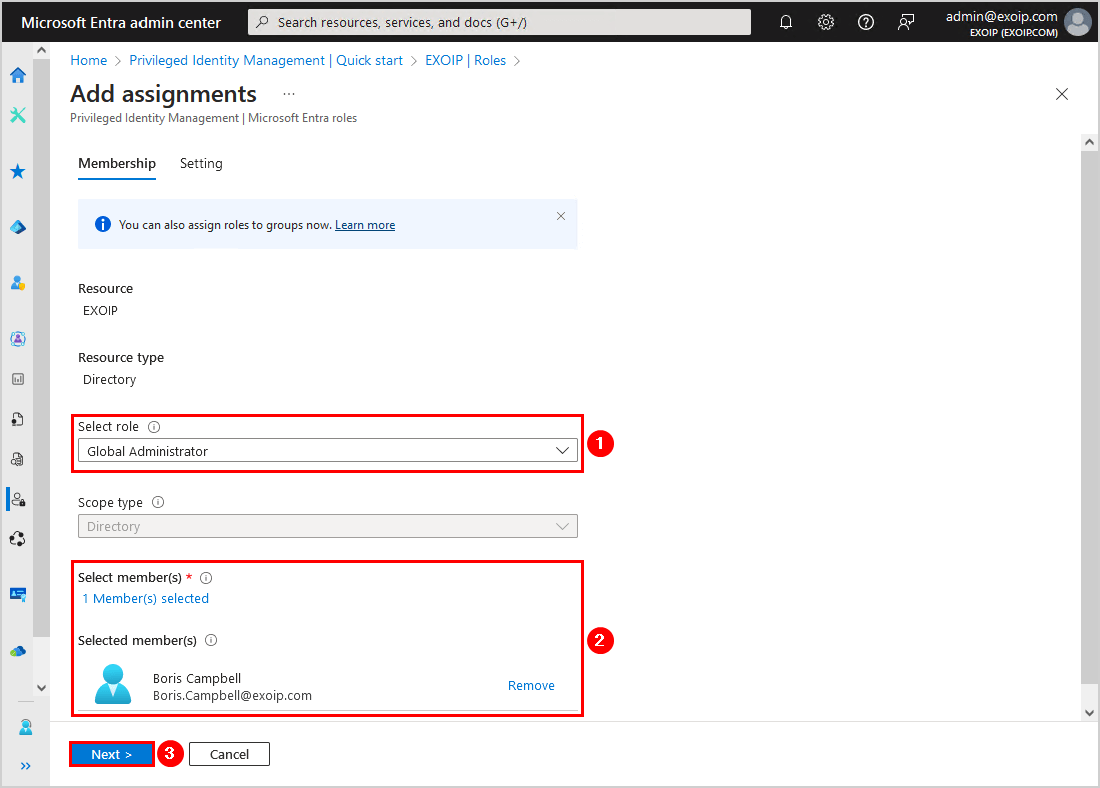

- 選擇角色您想要分配給成員或組的

- 選擇會員

- 點擊下一個

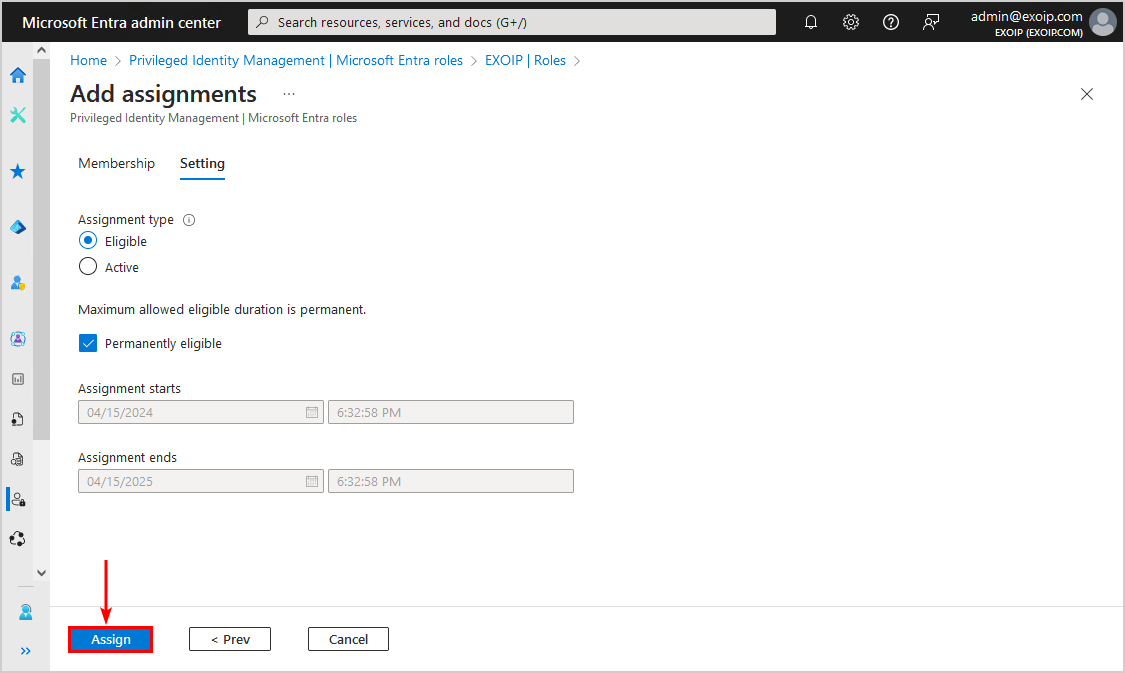

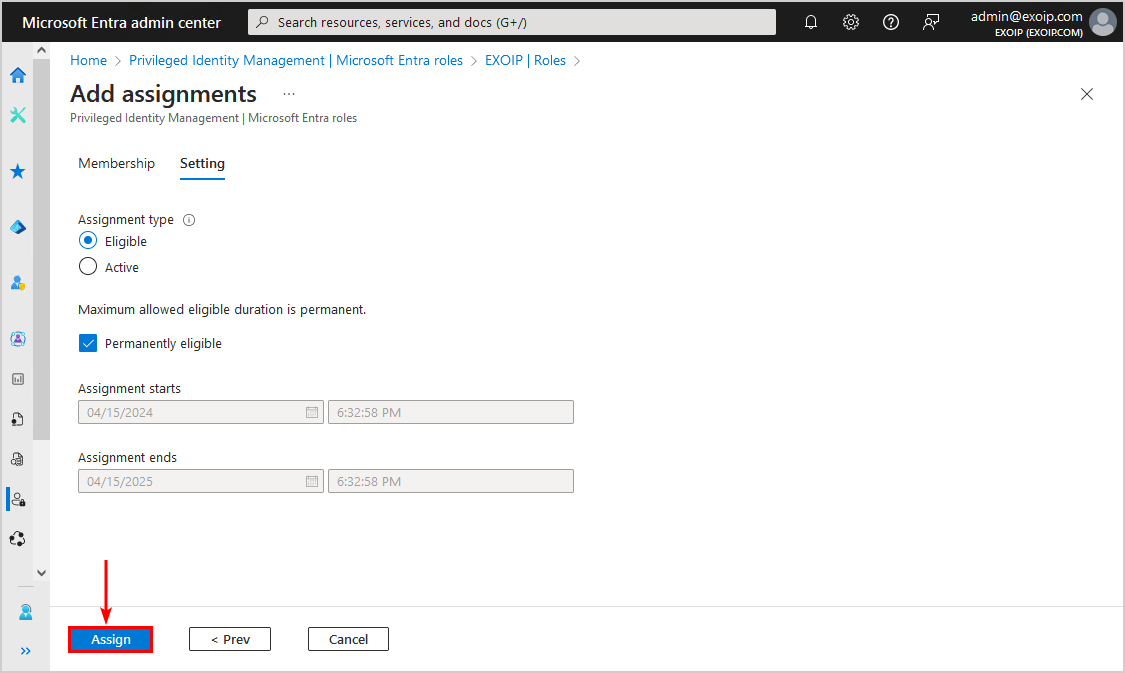

- 點擊分配

Microsoft Entra 角色已成功分配給用戶。下一步,我們將研究角色設置。

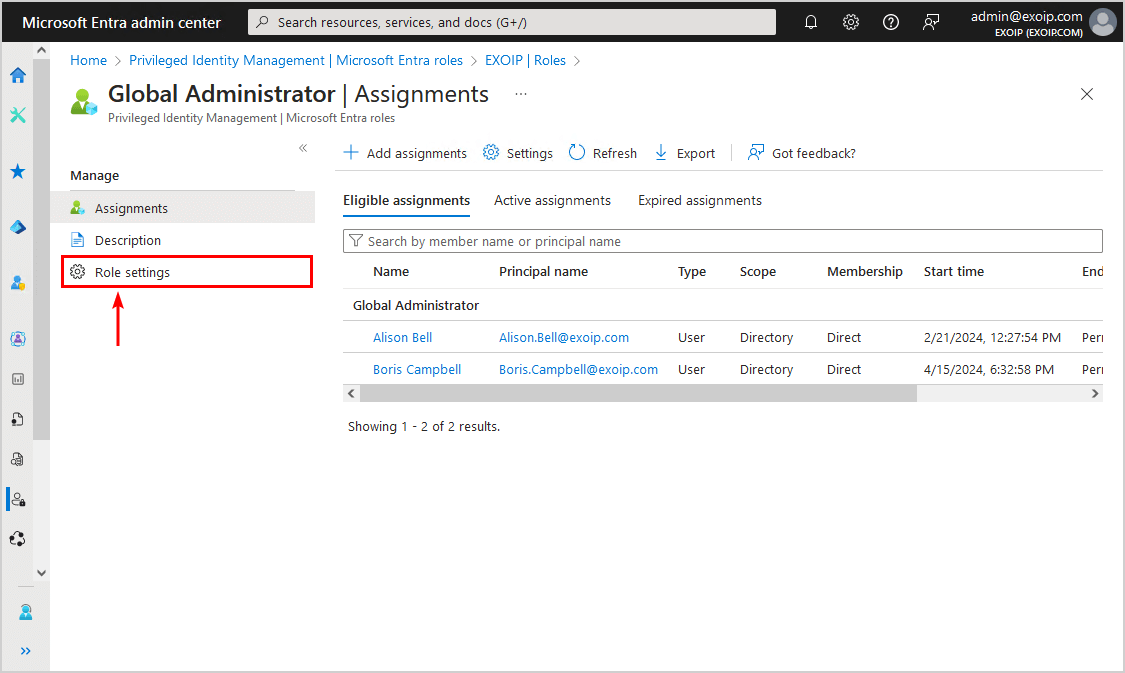

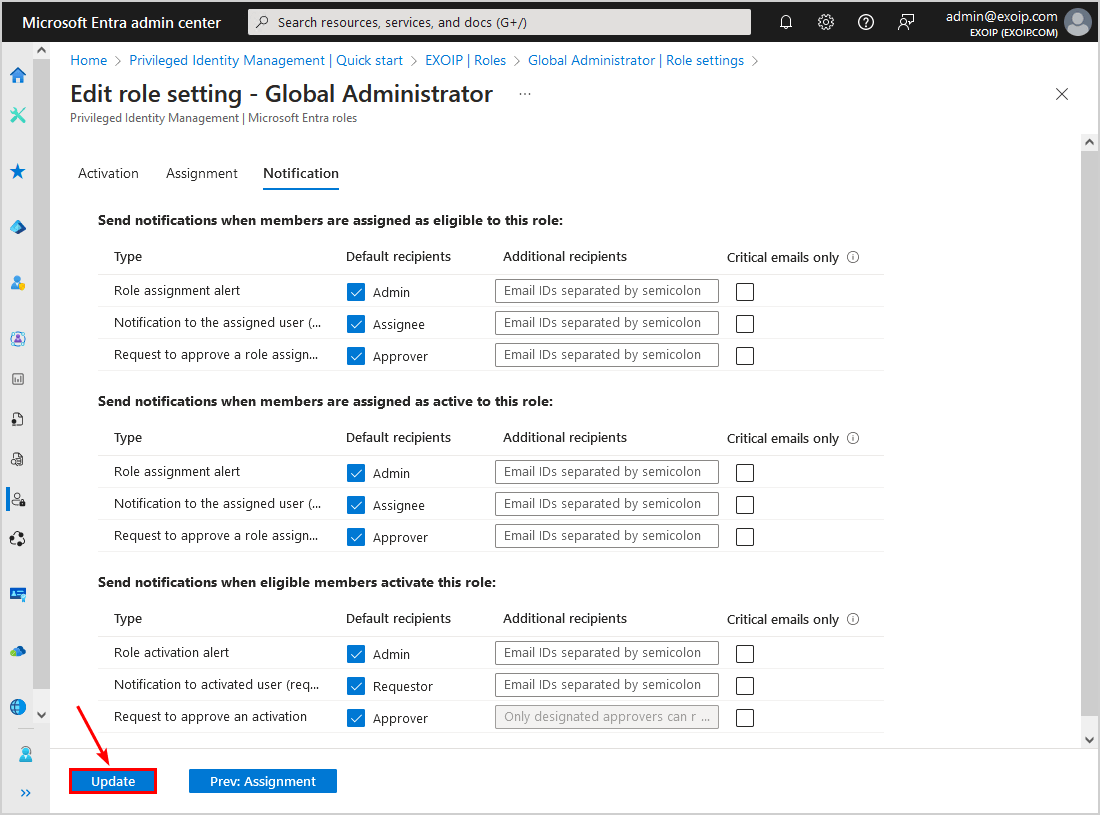

2. 編輯角色設置

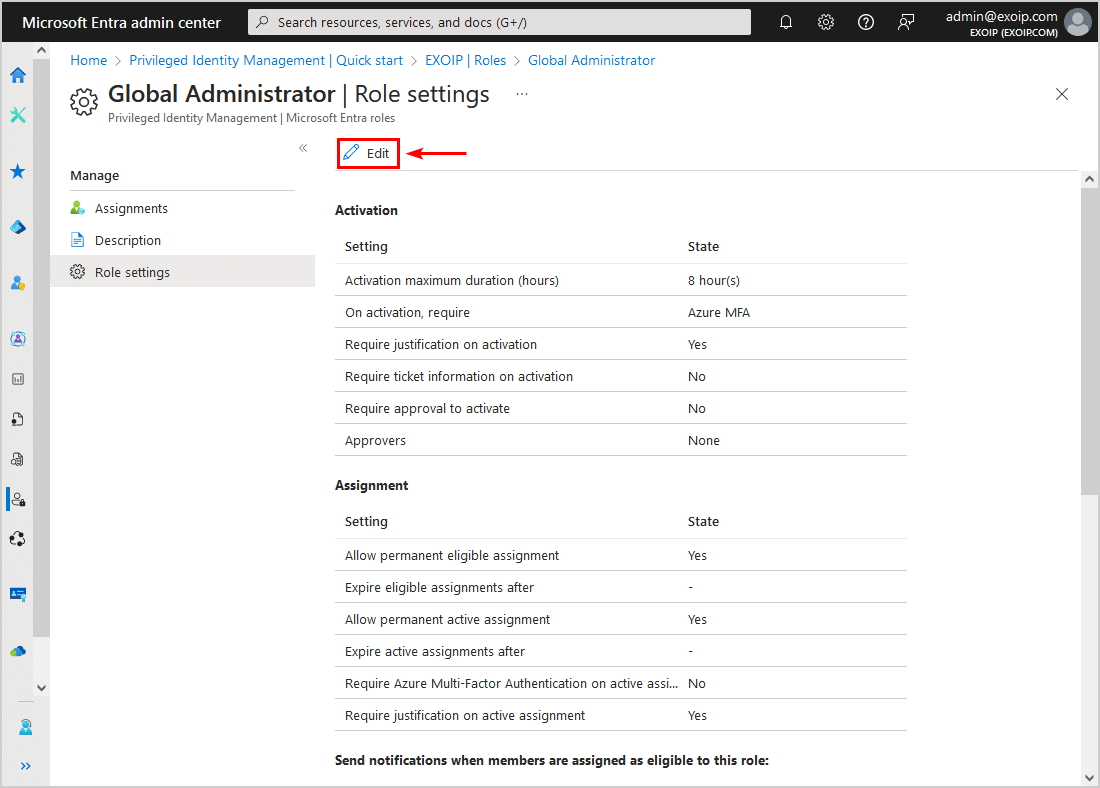

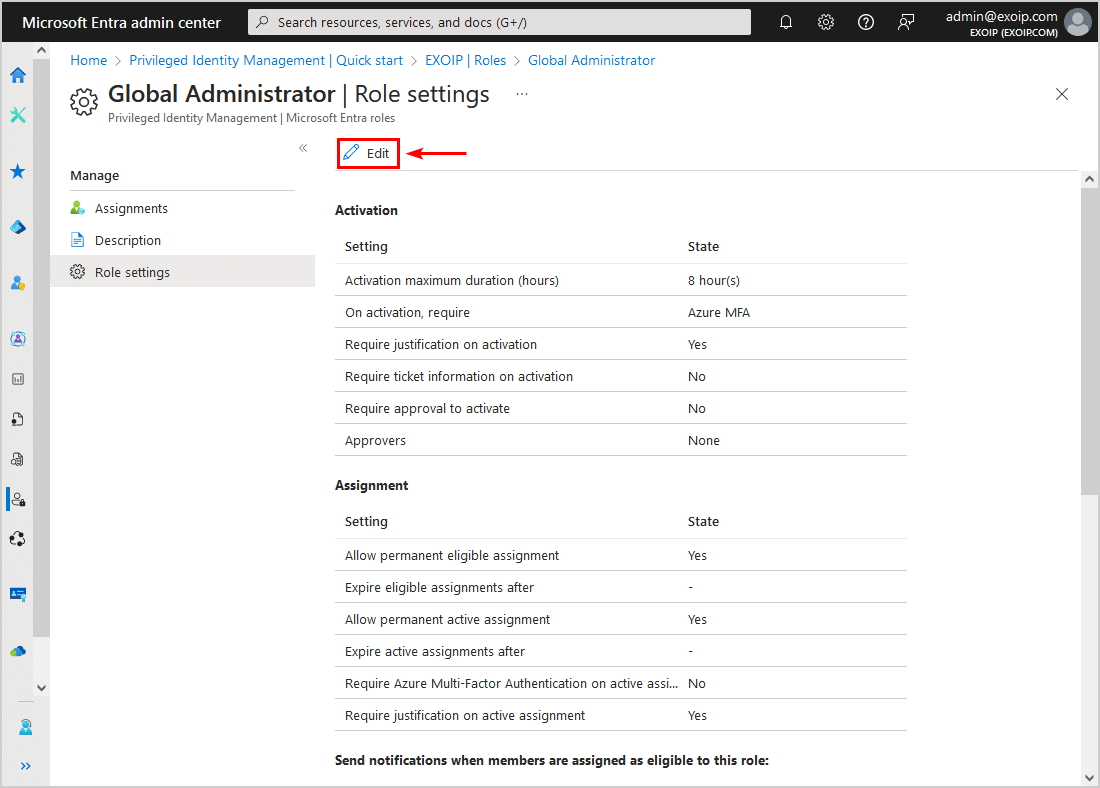

要在 Privileged Identity Management 中配置 Microsoft Entra 角色設置,請按照以下步驟操作:

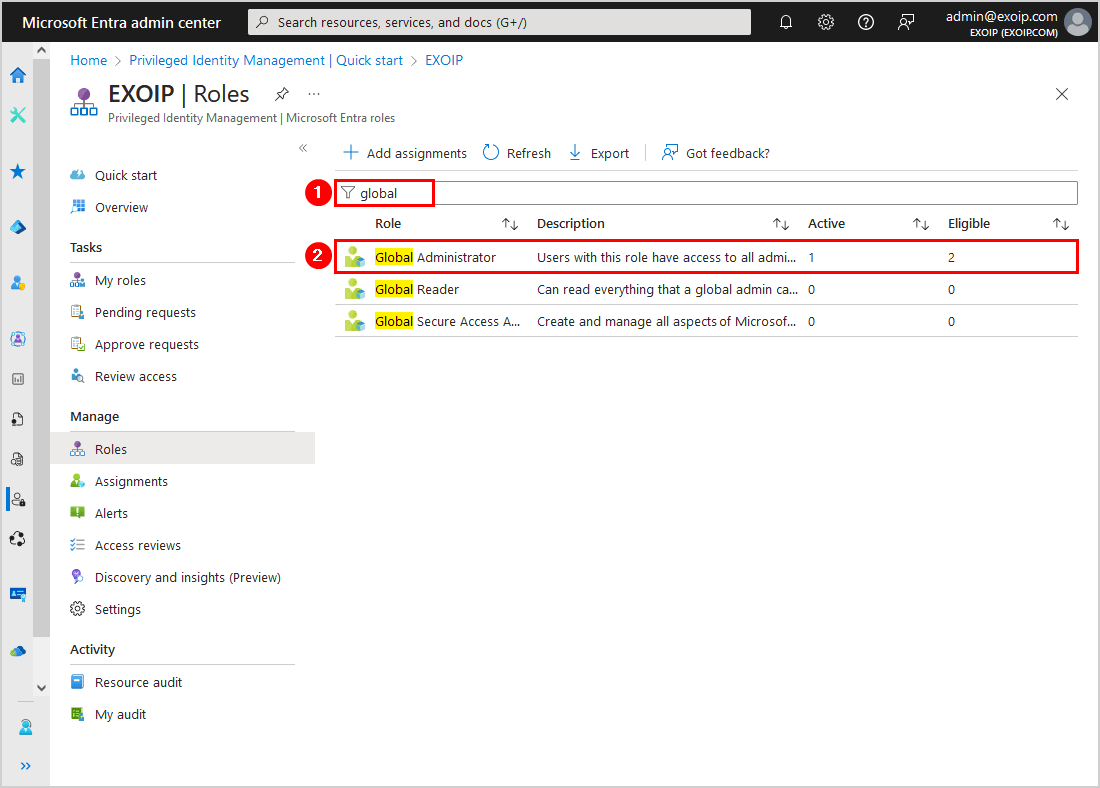

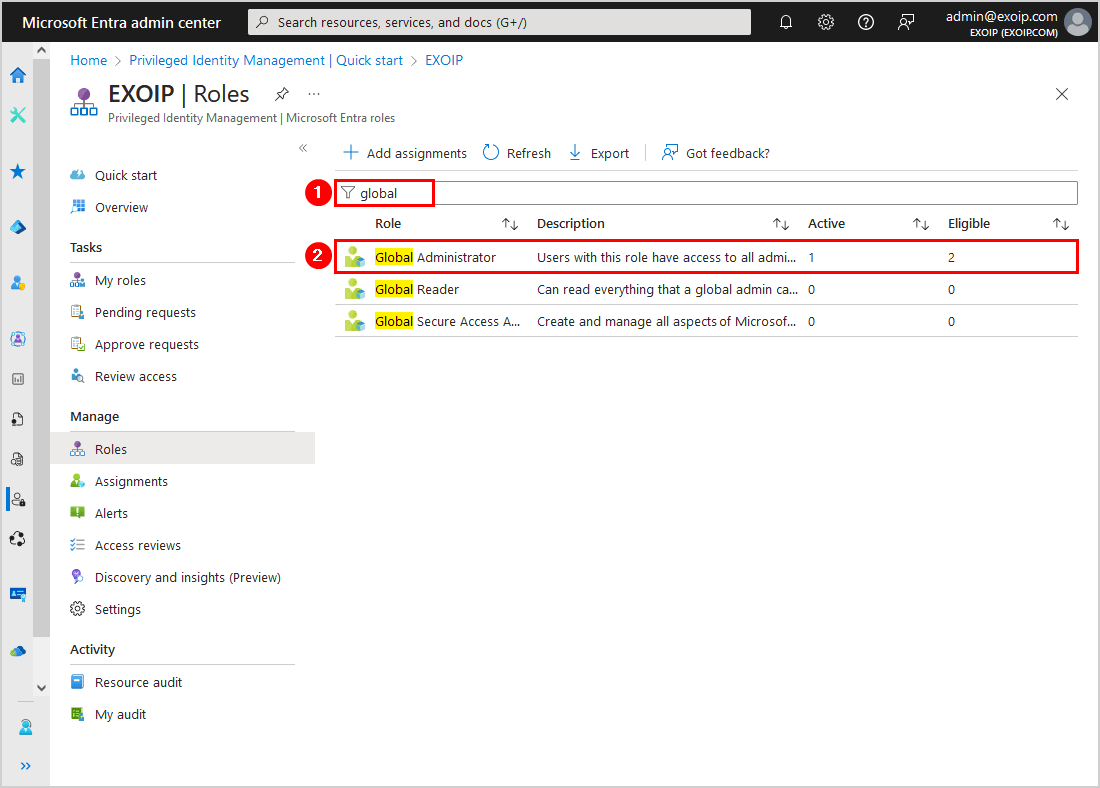

- 搜索角色您將成員添加到的

- 選擇角色

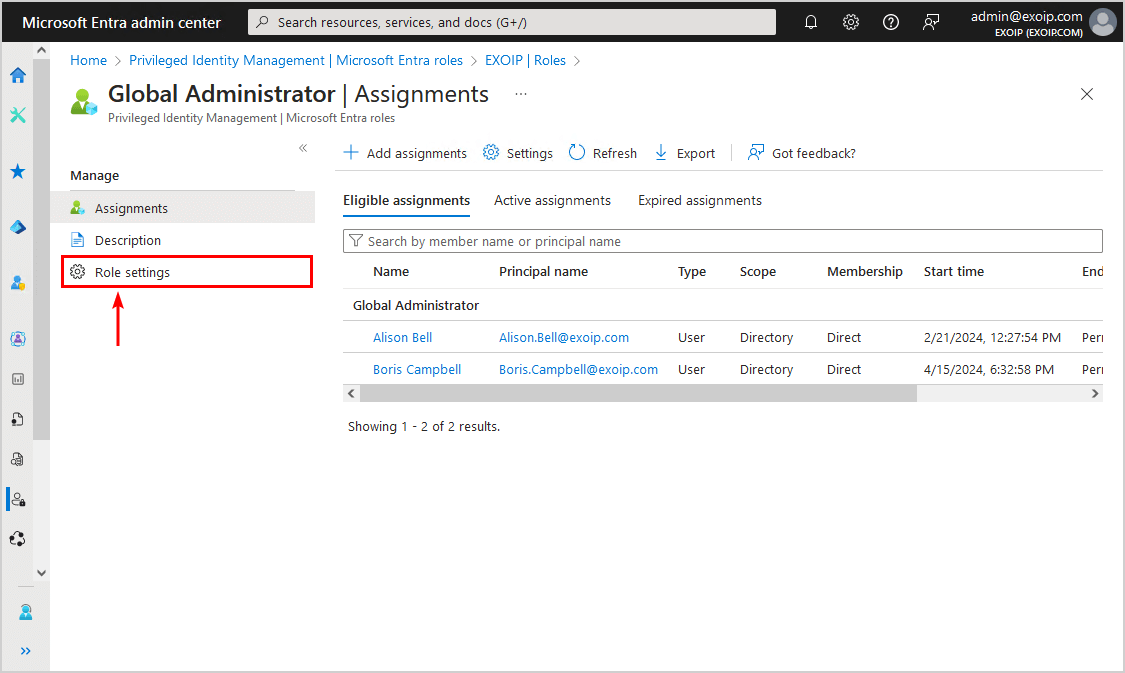

- 點擊角色設置

- 點擊編輯

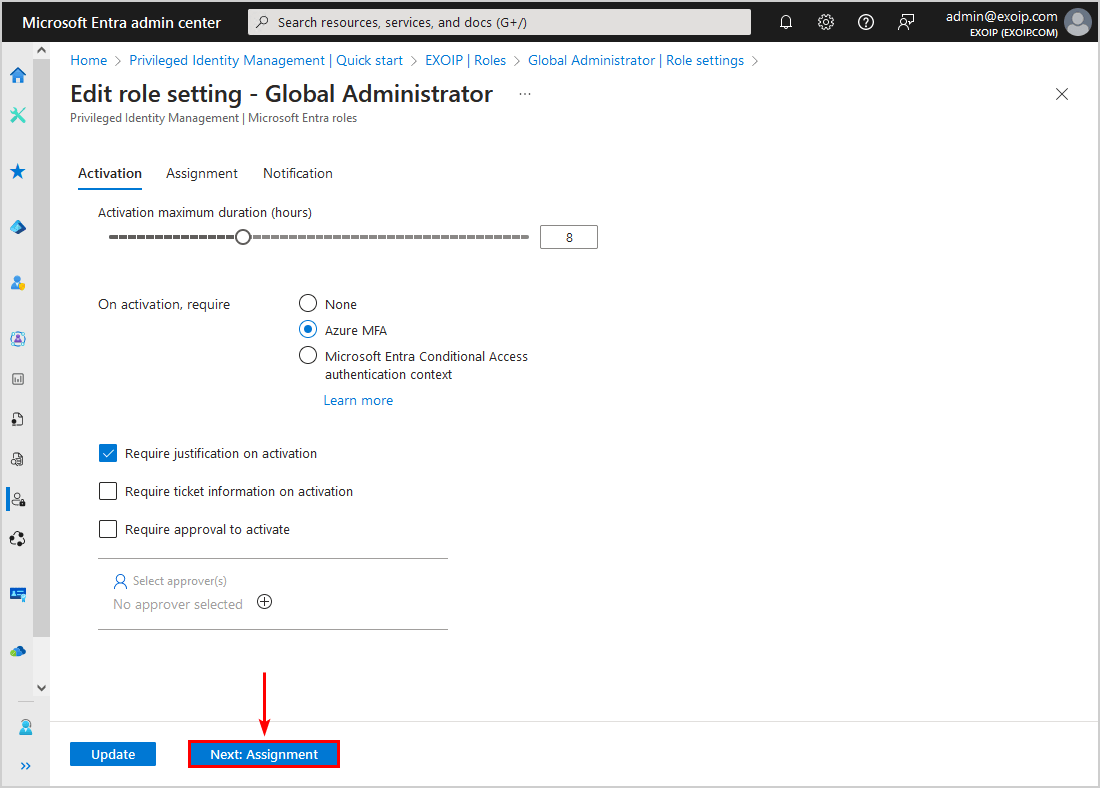

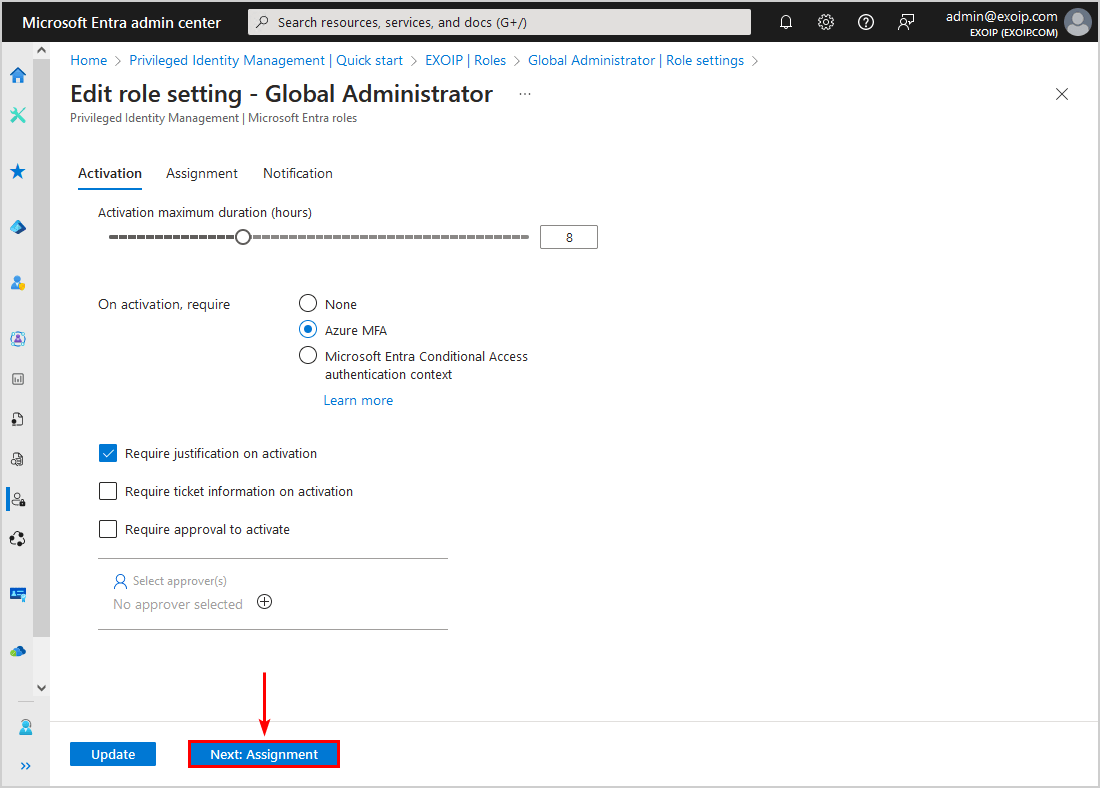

- 瀏覽激活設置並根據需要進行調整

- 點擊下一步:作業

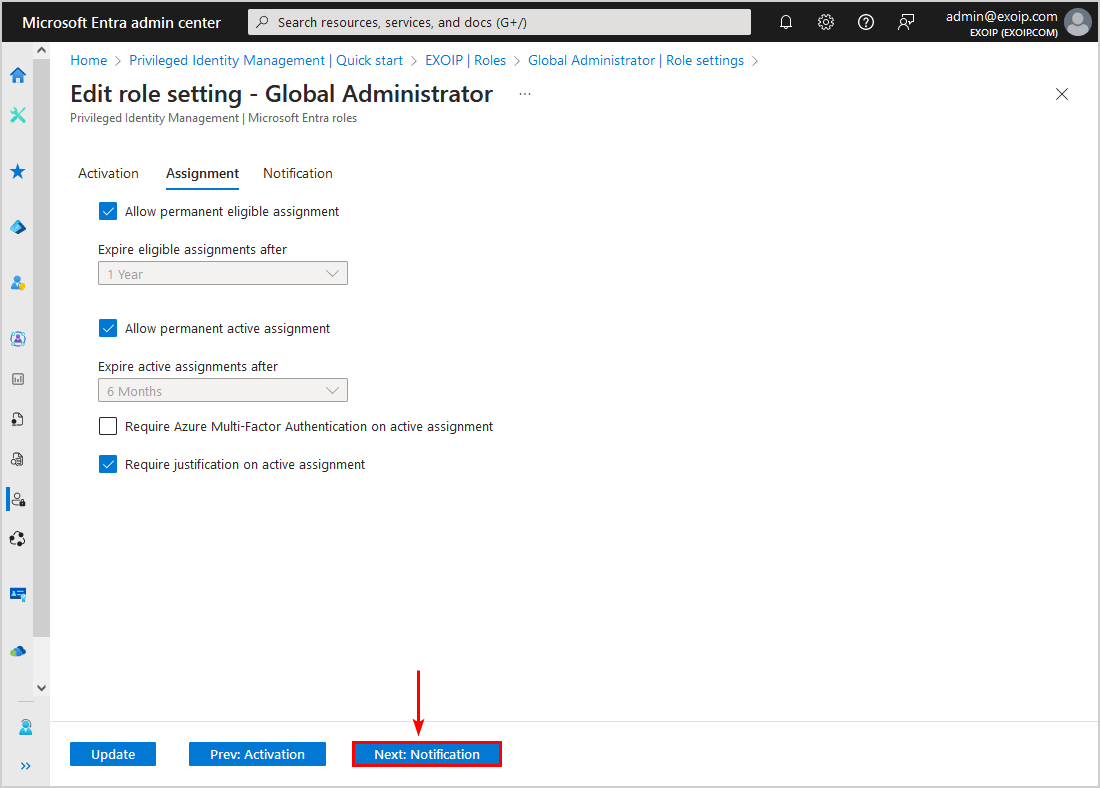

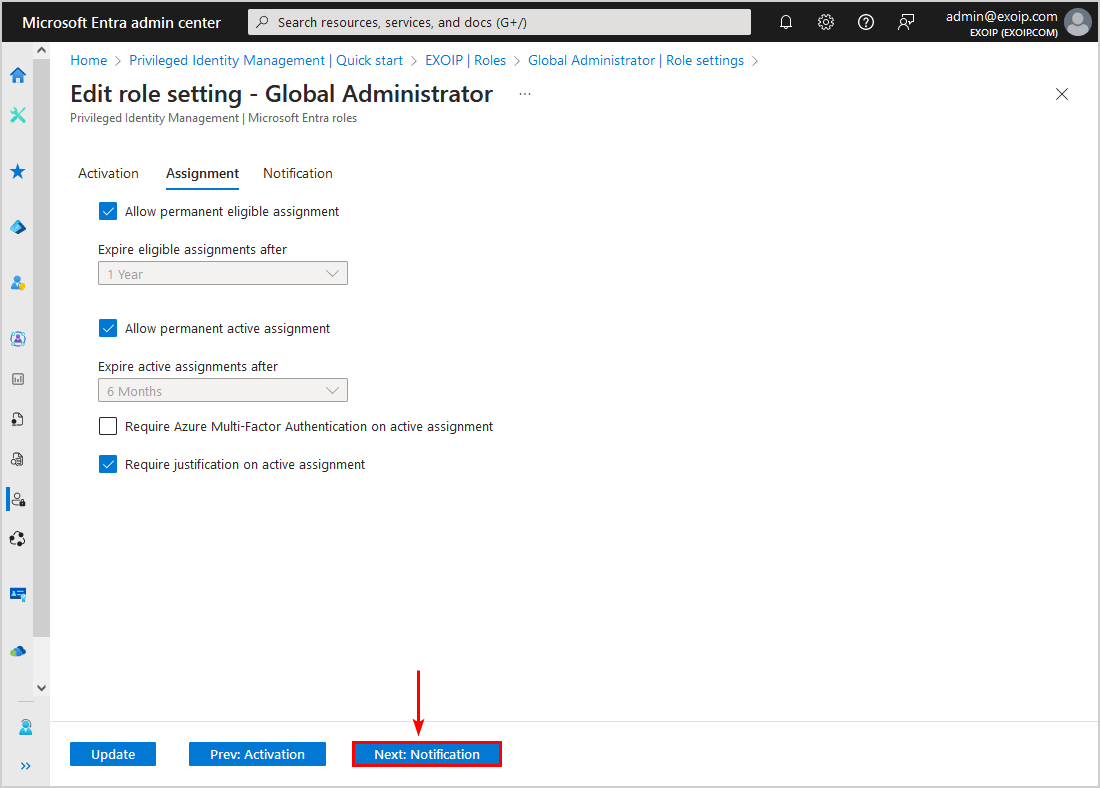

- 檢查分配設置並根據需要進行調整

- 點擊下一篇:通知

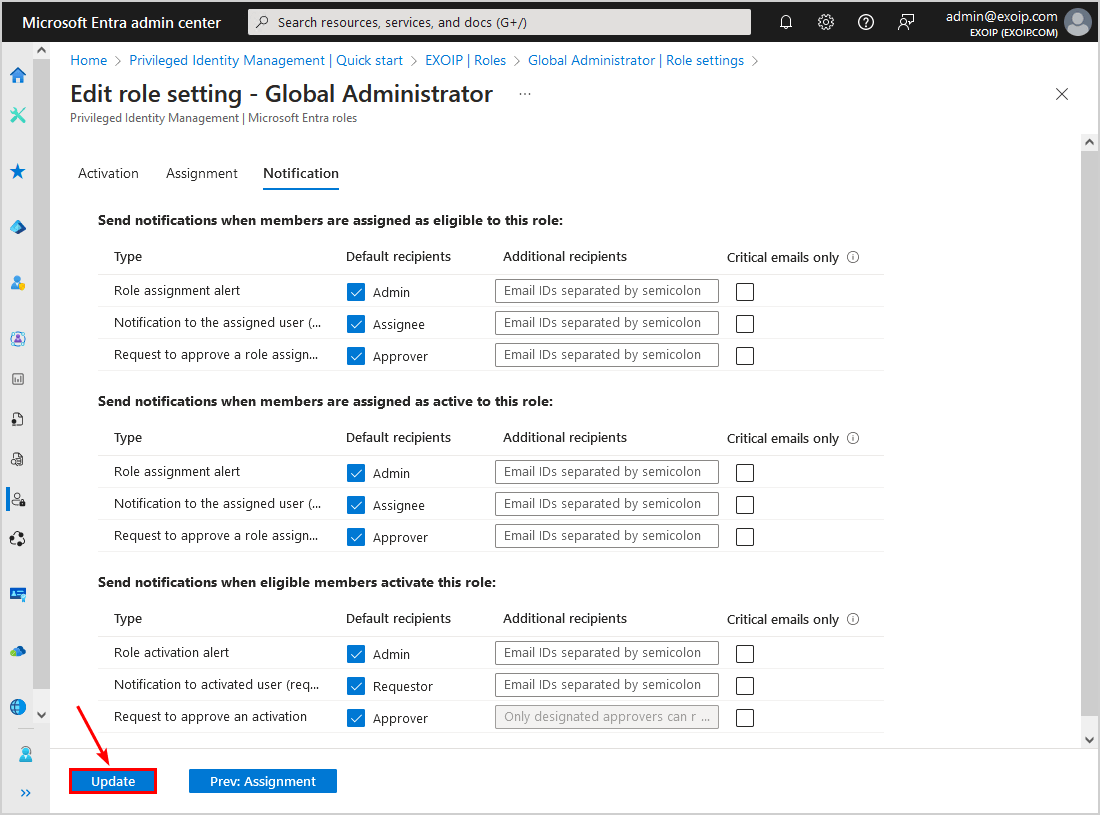

- 瀏覽通知設置並根據需要進行調整

- 點擊更新

現在您已將角色分配給成員並檢查了角色設置,讓我們看看下一步如何使用用戶帳戶激活角色。

3.激活角色

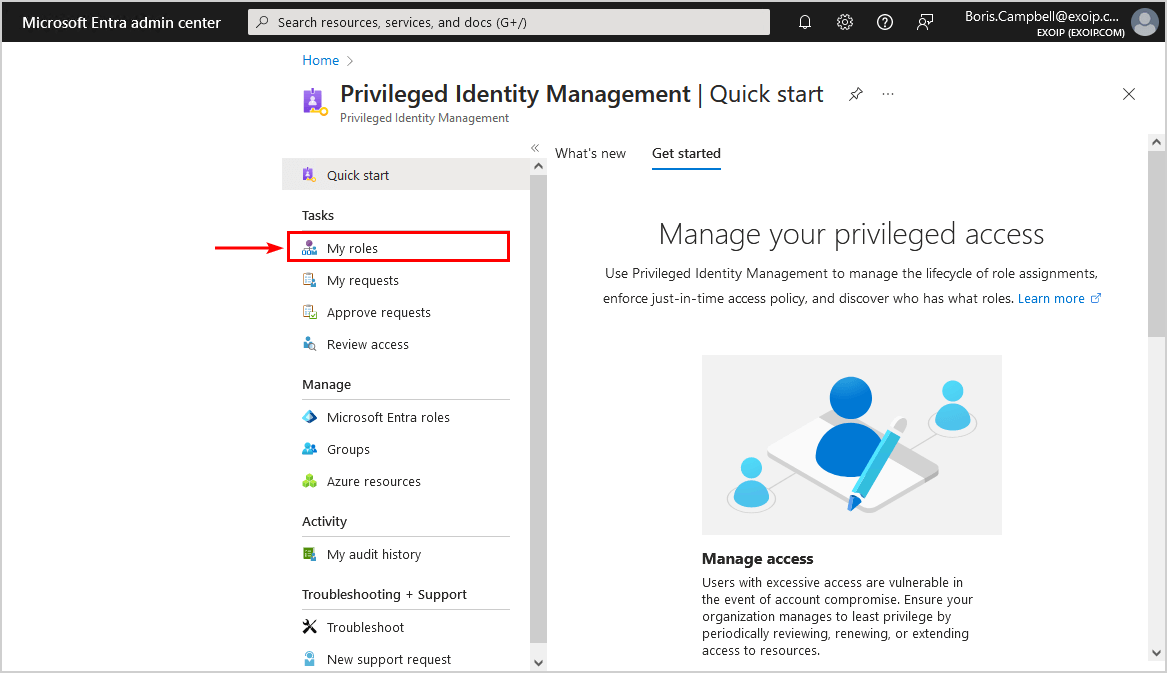

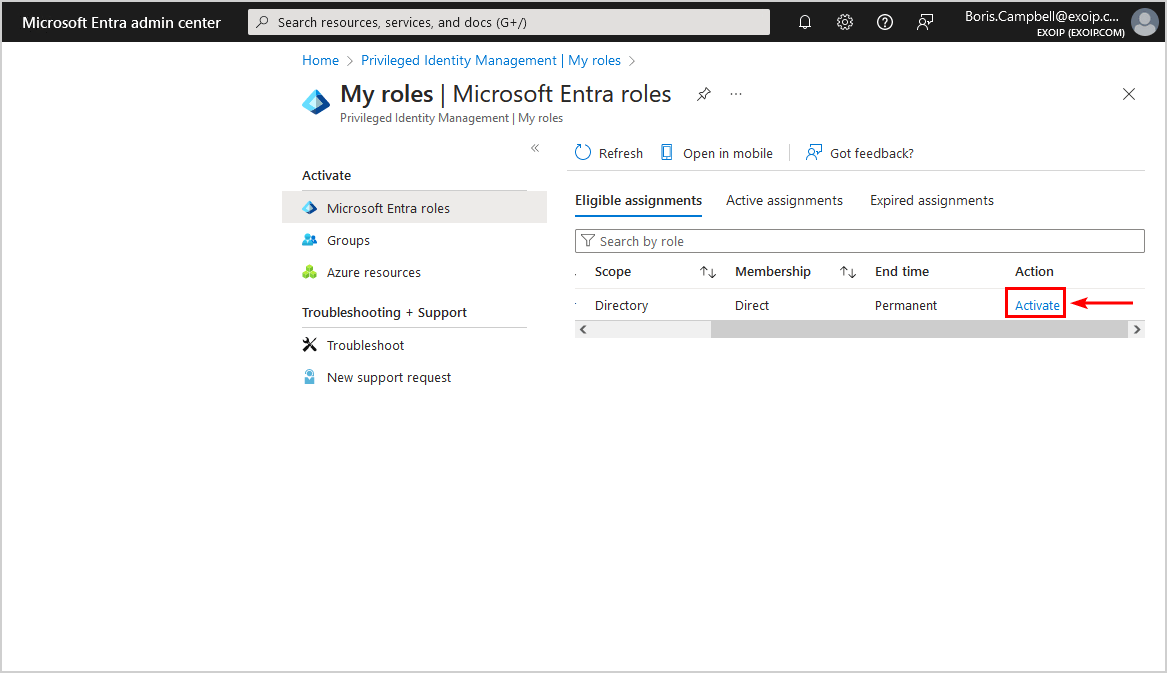

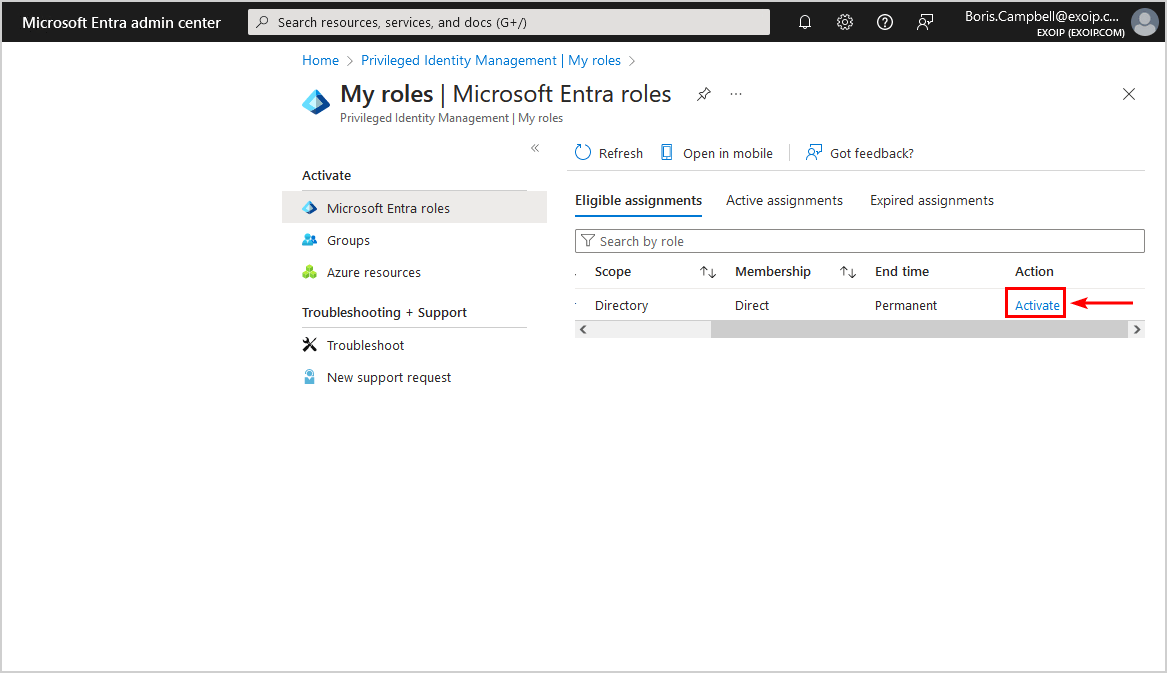

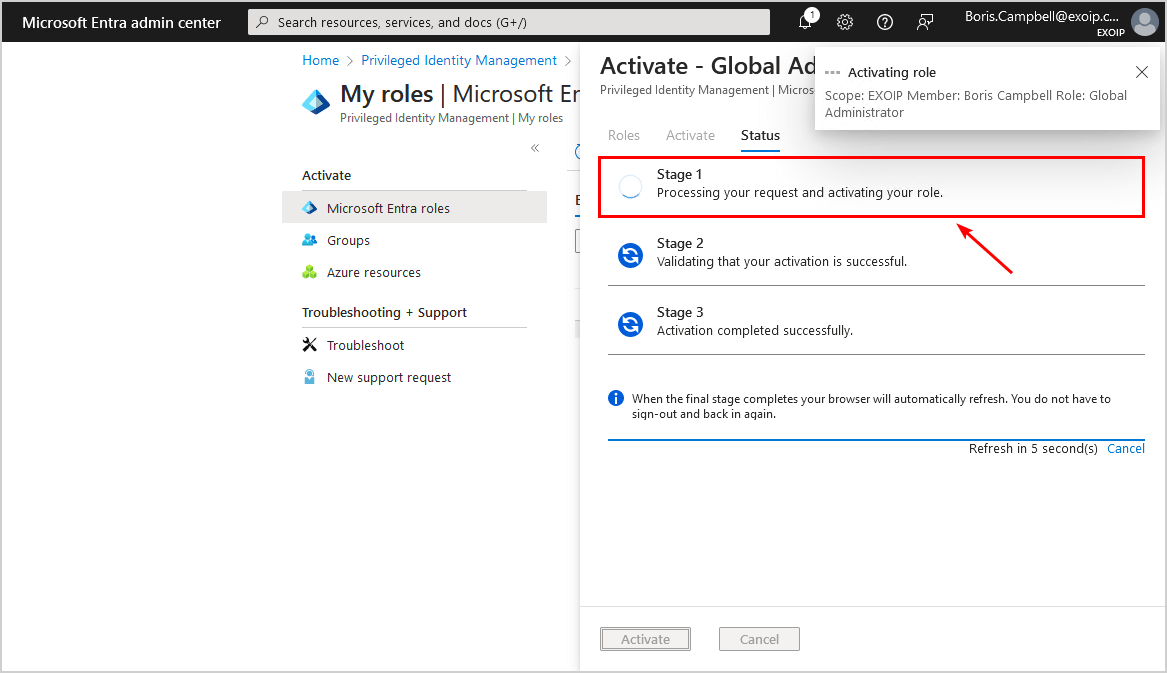

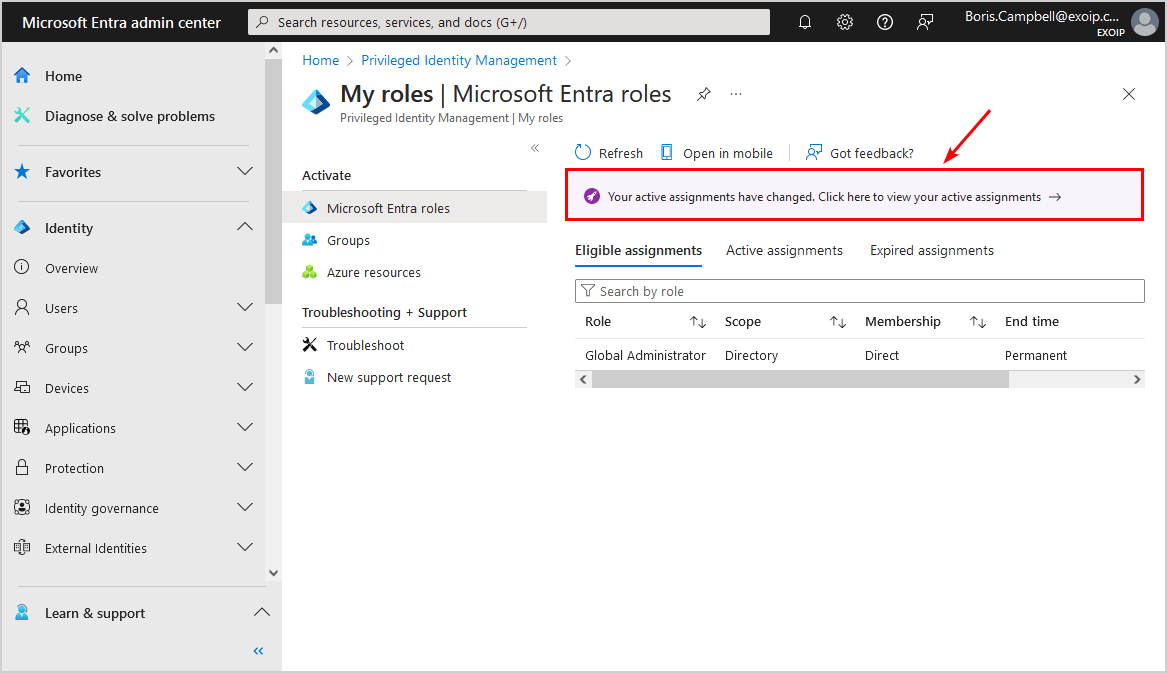

要在 Microsoft Entra 中使用 PIM 激活符合條件的管理員角色,請按照以下步驟操作:

- 登錄到微軟 Entra 管理中心或訪問特權身份管理 (PIM) 刀片直接地

- 點擊我的角色

筆記:我們建議限制對 Microsoft Entra 管理中心的訪問。用戶仍然可以訪問 PIM 刀片來管理其特權訪問。

- 選擇啟用設定

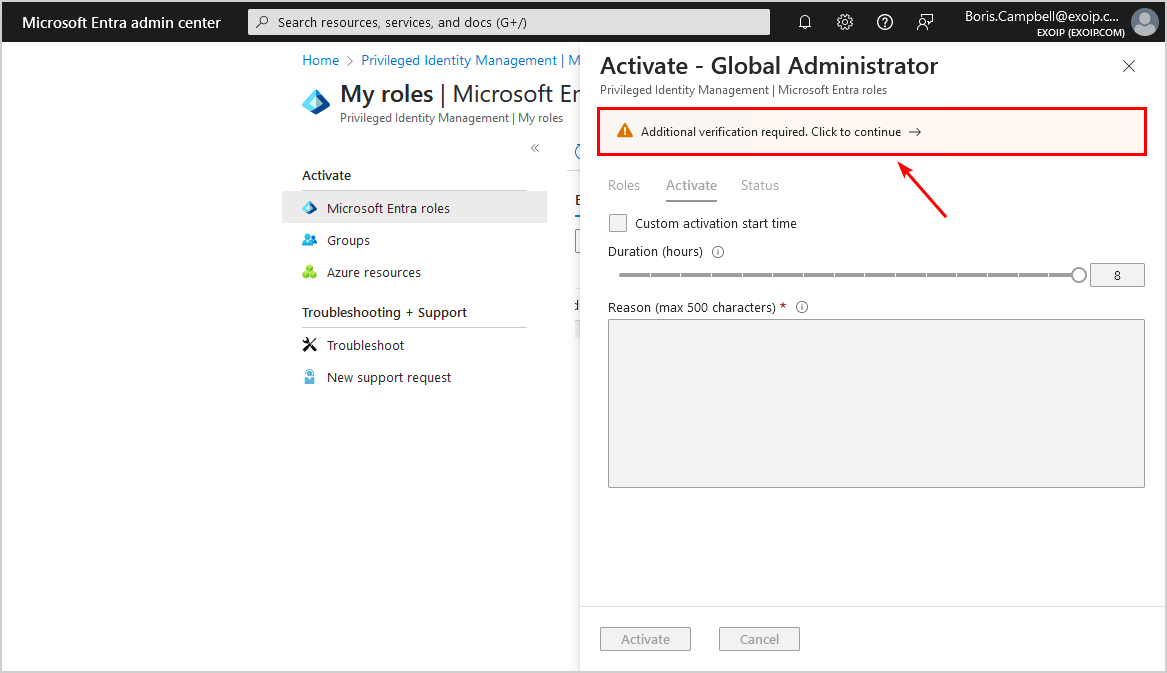

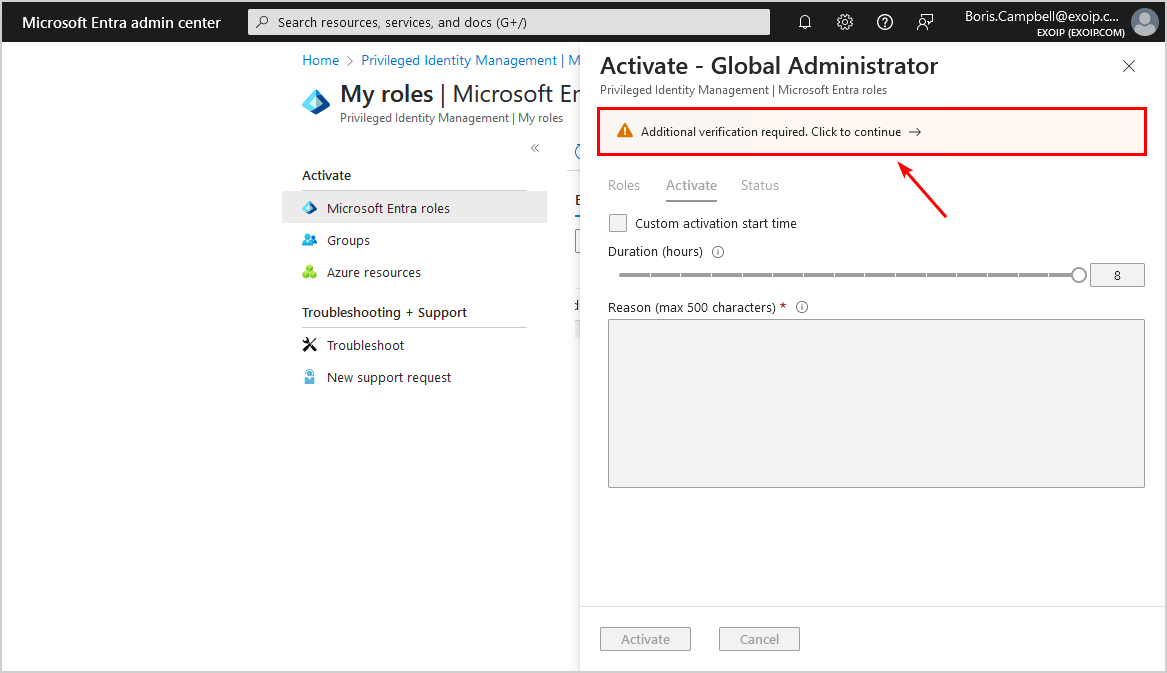

- 如果您尚未設置 MFA,則無法繼續操作,並且您將看到一個通知欄,其中包含需要進行額外驗證的警告

- 點擊繼續

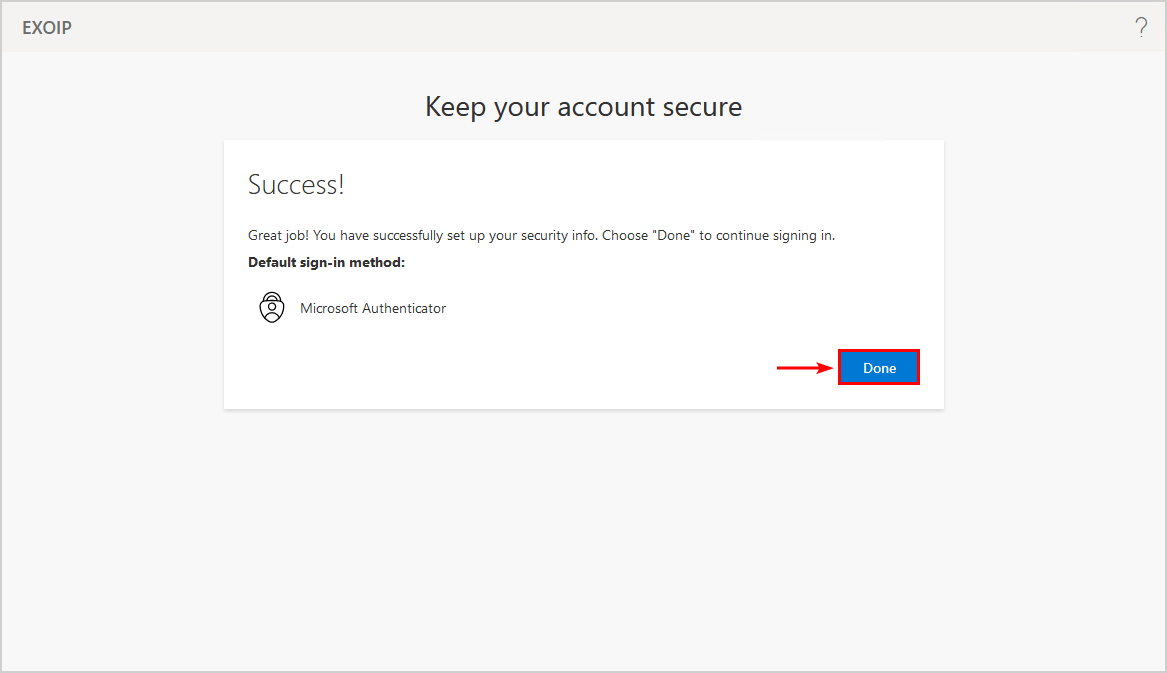

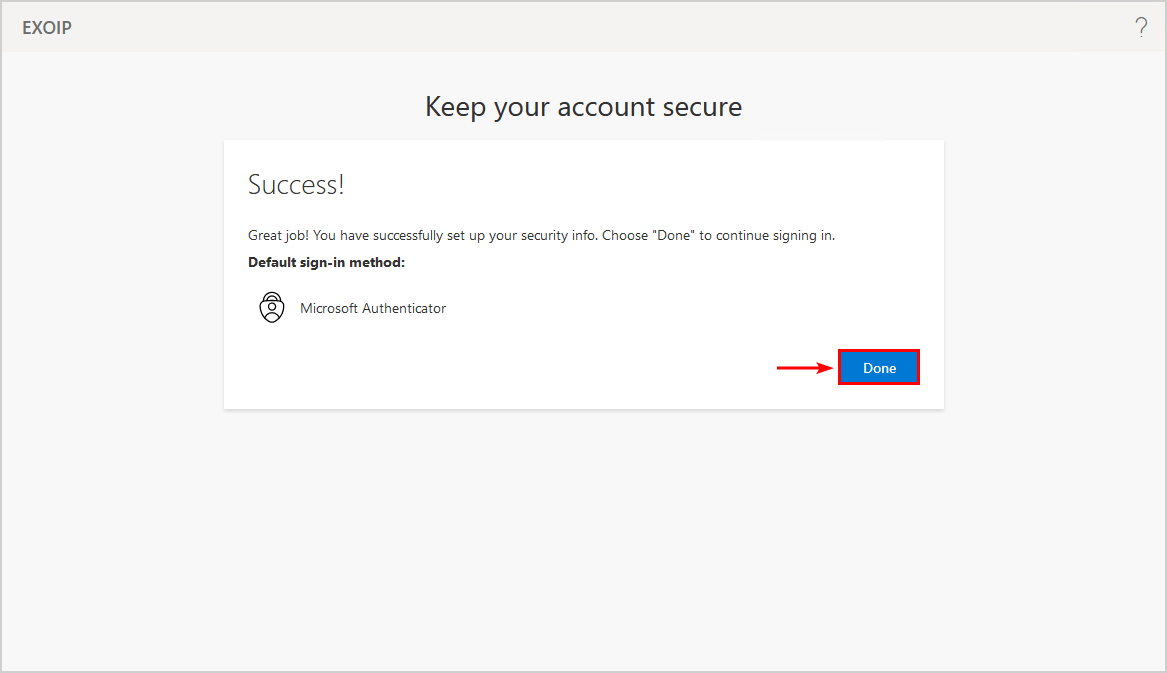

- 完成MFA設置然後單擊完畢

- 您將被自動重定向到PIM 激活屏幕

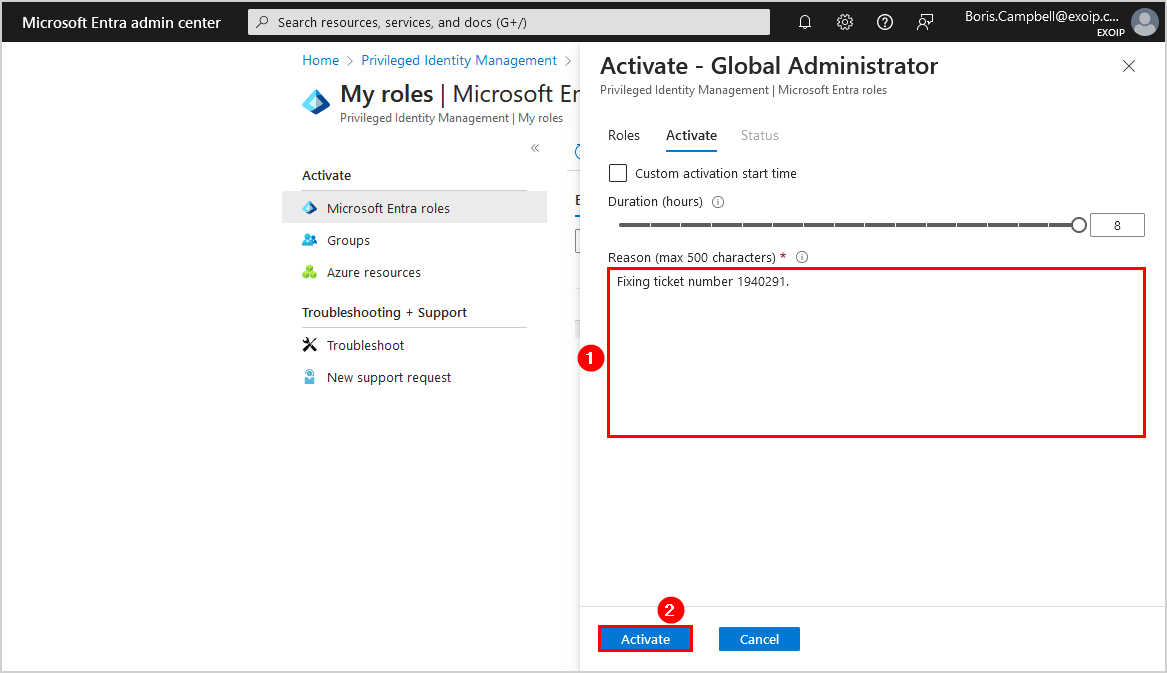

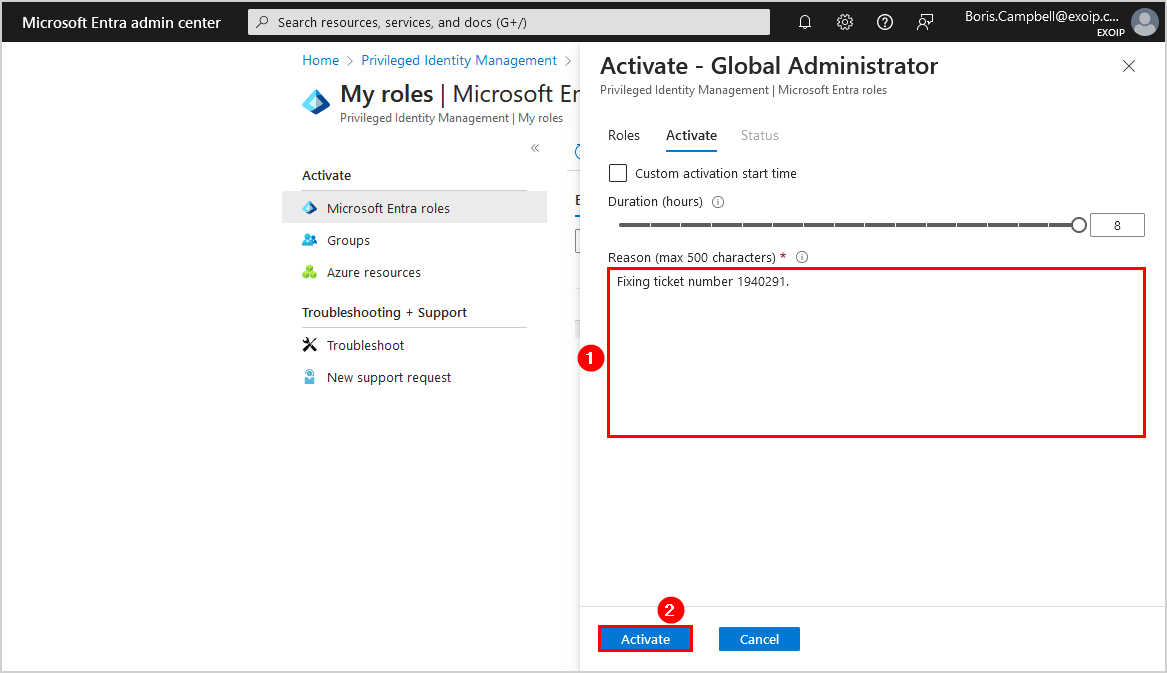

- 填寫一個原因

- 點擊啟用設定

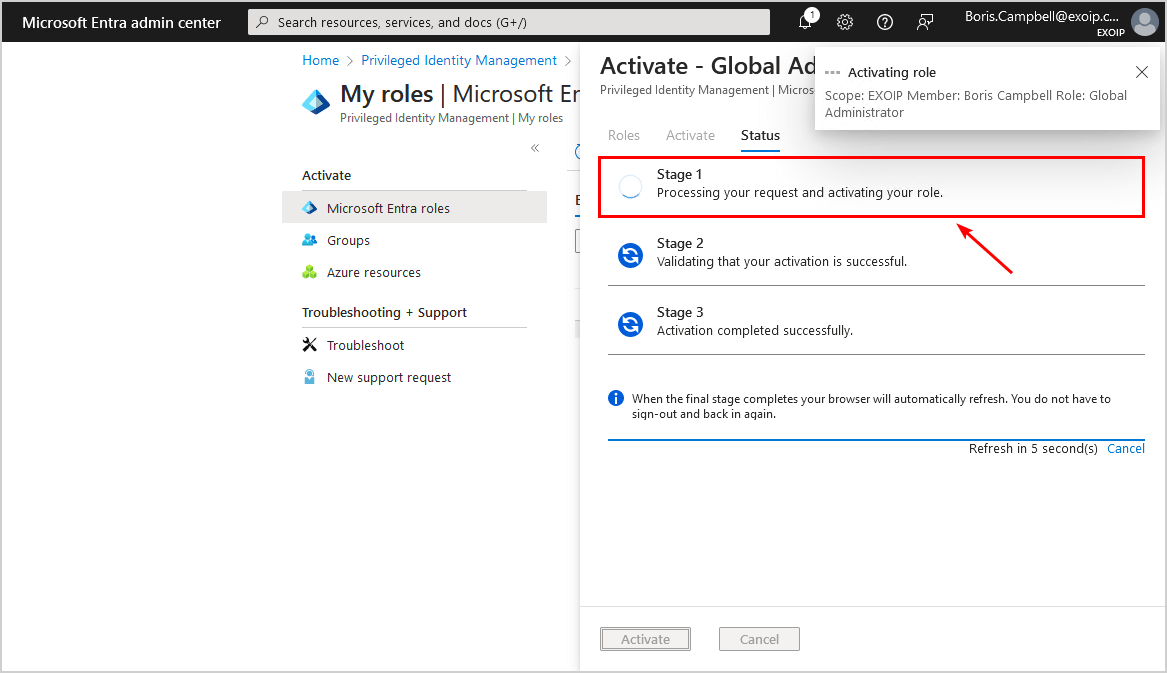

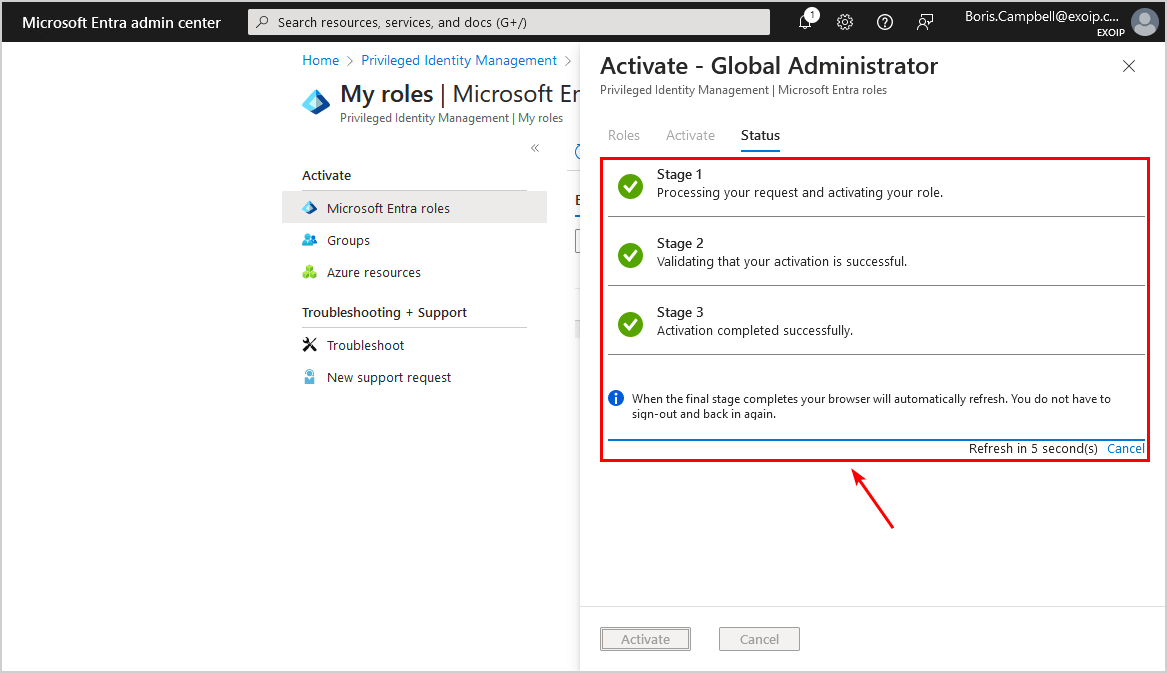

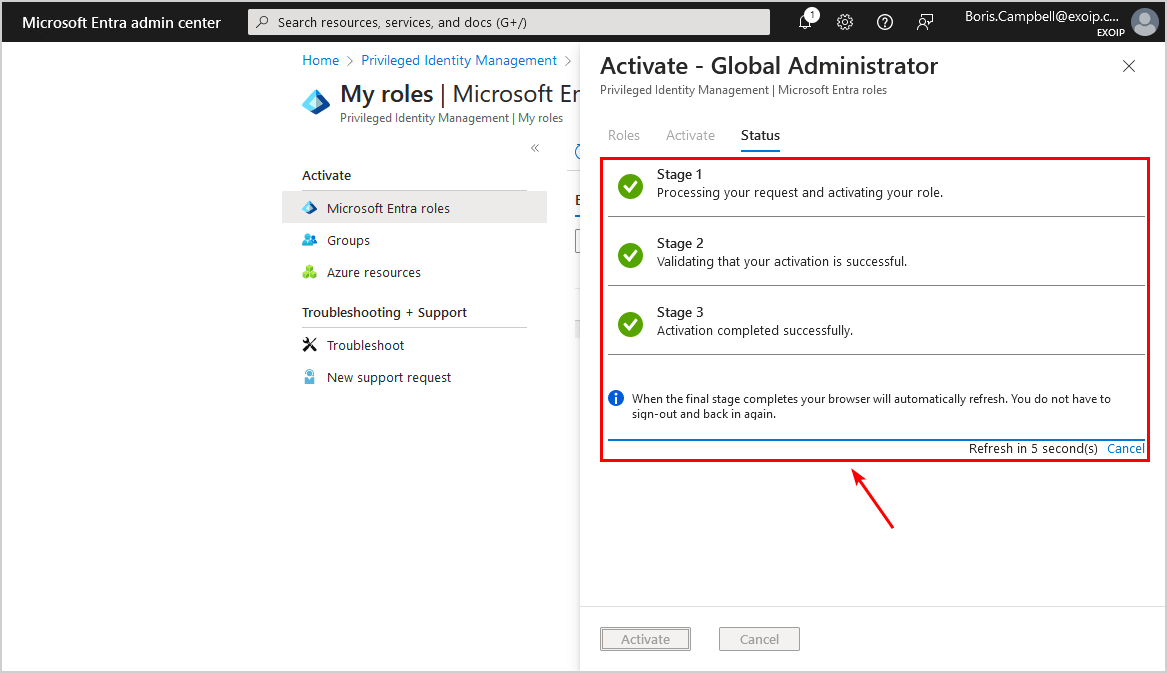

- 它將處理請求並激活角色

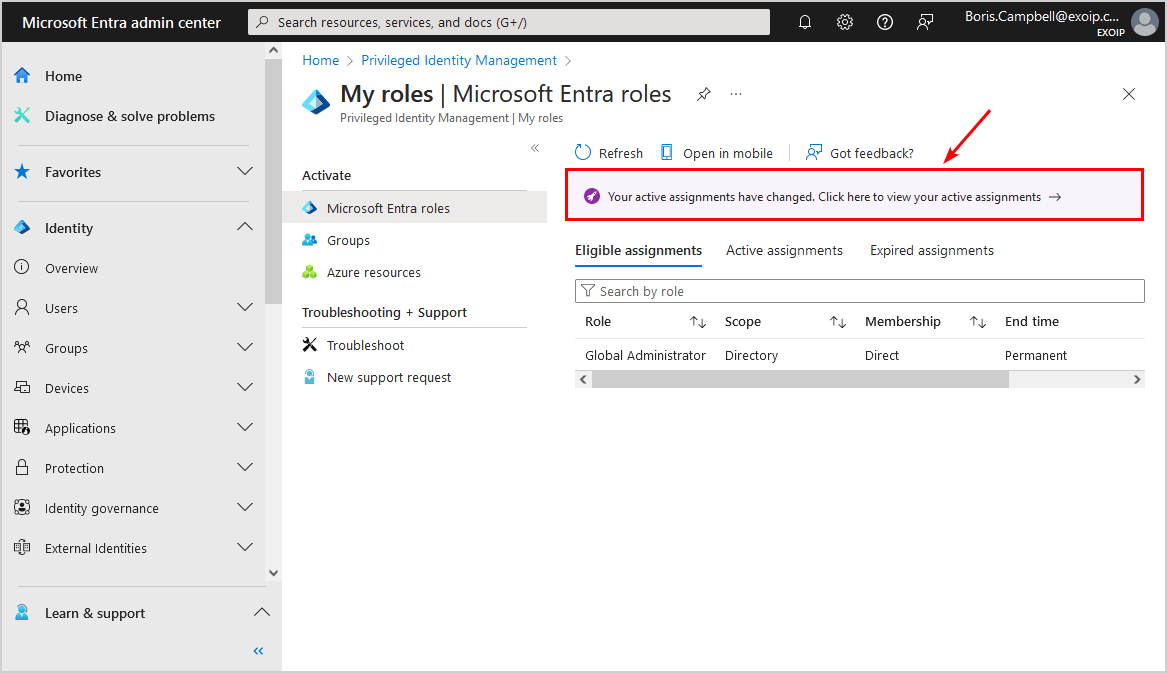

- 激活完成後瀏覽器會自動刷新

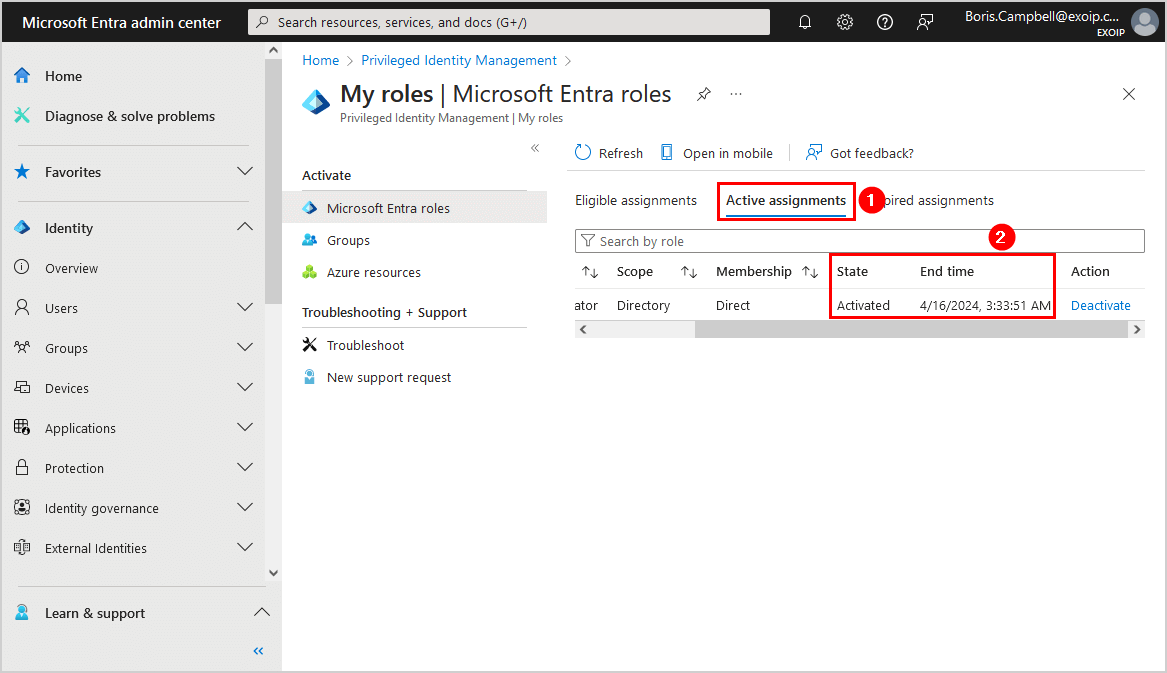

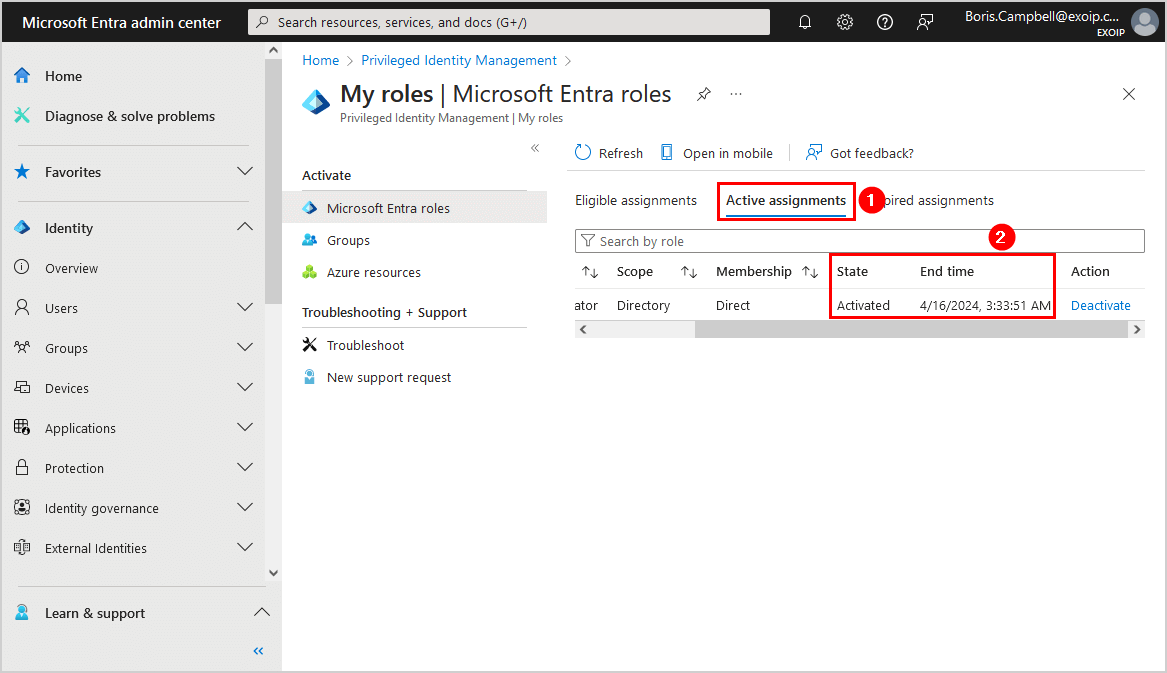

- 單擊通知欄切換到活動分配列表

- 驗證狀態顯示活性並且那結束時間顯示正確

就是這樣!

結論

您了解瞭如何配置 Microsoft Entra 特權身份管理 (PIM)。不要以老式的方式向用戶添加角色。但改為使用 PIM 為用戶提供對 Microsoft Entra ID 和 Azure 資源的即時特權訪問。這是管理、控制和監控對組織中重要資源的訪問的出色功能。請記住,您需要 Microsoft Entra ID P2 許可證才能使用此功能。

您喜歡這篇文章嗎?您可能還喜歡在 Microsoft Entra 和 PowerShell 中獲取 MFA 狀態。不要忘記關注我們並分享這篇文章。

![如何在没有密码的情况下将 Windows 笔记本电脑恢复出厂设置 [已解决]](https://tips.pfrlju.com/tech/enda/wp-content/uploads/cache/2025/12/windows.webp.webp)

![如果您在iPhone上丟失照片該怎麼辦[已解決]](https://tips.pfrlju.com/tech/enda/wp-content/uploads/cache/2025/07/iphone.webp.webp)