Paragon 间谍软件利用 Apple 的 iMessage 漏洞来攻击记者

苹果 iMessage 平台中新披露的零点击漏洞被利用,利用以色列公司 Paragon Solutions 开发的高端间谍软件来监视欧洲的记者。

两名记者成为目标

多伦多大学的数字权利监管机构 Citizen Lab 证实了法证证据,表明至少两名记者(意大利出版物 Fanpage.it 的 Ciro Pellegrino 和一位匿名的“著名欧洲记者”)的 iPhone 运行 iOS 18.2.1,于 2025 年初感染了 Paragon 的 Graphite 间谍软件。

“我们的取证分析得出的结论是,该记者的一台设备在 2025 年 1 月和 2 月初在运行 iOS 18.2.1 时遭到了 Paragon Graphite 间谍软件的攻击,”报告公民实验室于周四发布。

“我们非常有信心地将此次泄露归咎于 Graphite,因为设备上的日志表明它向服务器发出了一系列请求,而这些请求在同一时间段内与我们的服务器相匹配。发表指纹P1。”

在 Pellegrino 的设备日志中发现了早期攻击中发现的相同 iMessage 帐户,“我们将其与 Graphite 零点击感染尝试关联起来。”

报告补充说,由于雇佣间谍软件供应商通常为每个客户分配专用的基础设施,因此该帐户“将由单个 Graphite 客户/运营商专门使用,我们得出的结论是,该客户针对的是两个人”。

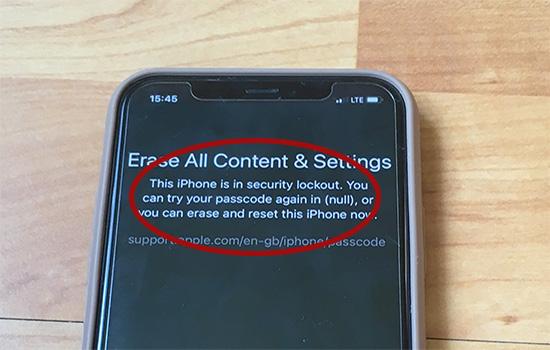

Apple 于 2025 年 4 月 29 日通知了两名受害者以及选定的 iOS 用户,警告他们他们的设备已成为“高级间谍软件”的目标。现已修补的零日 iMessage 漏洞 CVE-2025-43200 允许间谍软件在没有任何用户交互的情况下感染 iPhone。

另请阅读:2025 年适用于 iPhone 的 7 款 iMessage 恢复应用程序/软件

什么是石墨?

Graphite 是由 Paragon Solutions 开发的先进监控工具,Paragon Solutions 是一家与以色列前总理埃胡德·巴拉克有联系的以色列网络情报公司。该工具使政府客户能够远程访问目标的设备,检索消息、电子邮件、照片、位置数据等数据,甚至实时访问麦克风或摄像头。

攻击是如何进行的

攻击者使用研究文档中标记为“ATTACKER1”的通用 iMessage 帐户,利用我iOS 如何处理通过 iCloud Link 共享的恶意制作的照片或视频的逻辑缺陷。该漏洞影响运行 iOS 18.2.1 及更早版本的设备。

这次攻击是所谓的零点击攻击,不需要受害者采取任何行动,无需点击,无需下载,手机上几乎没有留下任何可见痕迹。一旦间谍软件被激活,它就会连接到位于以下位置的命令和控制服务器:https://46.183.184[.]91,一个连接到 Paragon 基础设施的 VPS,可以秘密访问消息、电子邮件、照片、位置、麦克风、相机等。

Apple 于 2025 年 2 月 10 日悄悄解决了该问题,作为iOS 18.3.1、iPadOS 18.3.1,iPadOS 17.7.5,macOS 红杉 15.3.1,macOS 索诺玛 14.7.4,macOS 文图拉 13.7.4,watchOS 11.3.1, 和视觉操作系统2.3.1。然而,这个零日漏洞的使用情况直到 6 月份 Citizen Lab 进行调查后才被公开披露。

在其现已更新的咨询iPhone 制造商将该缺陷描述为“处理通过 iCloud Link 共享的恶意制作的照片或视频时存在逻辑问题”,并指出该漏洞已通过增强输入验证得到解决。

该公司还承认有报道称其意识到该漏洞“可能已被利用来针对特定目标个人进行极其复杂的攻击”。

欧洲记者因间谍软件危机而面临危险

在 Citizen Lab 发布报告时,三名欧洲记者已被确认为 Paragon Graphite 间谍软件的目标——其中两名通过法医证据,一名通过 Meta 的通知。其中一起案件与意大利媒体 Fanpage.it 有关,引发了有关袭击背后的人以及是否存在任何法律依据的紧迫问题。

报告总结道:“对这些间谍软件目标缺乏问责,突显了欧洲记者继续遭受这种高度侵入性数字威胁的程度,并强调了间谍软件扩散和滥用的危险。”