AD 域加入:计算机帐户重复使用被阻止

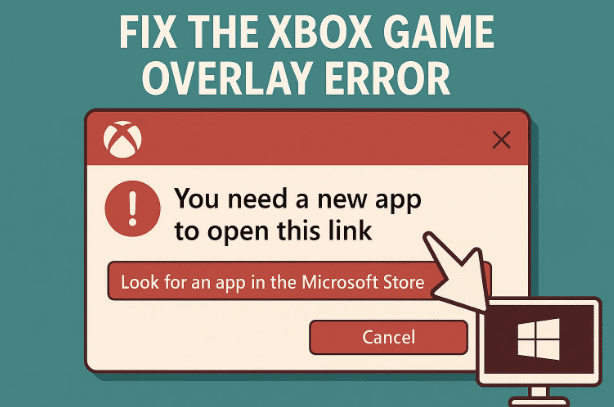

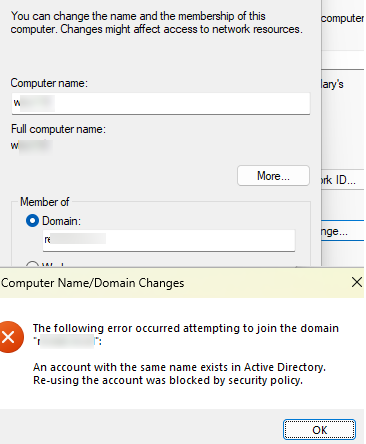

尝试将计算机加入 Active Directory 域时,可能会出现错误:

Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: An account with the same name exists in Active Directory. Re-using the account was blocked by security policy.

此行为是由 2022 年 10 月发布的 Windows 更新引起的,该更新提高了在 Active Directory 中重用现有计算机帐户的安全性。这些更新可防止设备使用现有(预先创建的)计算机帐户加入 AD 域(以帮助防止严重漏洞CVE-2022-38042)。以下情况除外:

- 在 AD 中创建计算机对象的用户帐户用于执行域加入。

- 计算机是由 Domain Admins 组的成员创建的

- 用户是域管理员、企业管理员或内置管理员的成员。

- 添加到 GPO 选项的用户帐户域控制器:允许在域加入期间重复使用计算机帐户(该政策选项于 2023 年 3 月推出)

当计算机加入域时,如果用户不满足上述条件,则会执行一系列检查以阻止访问域中现有的计算机对象。

检查客户端加入域日志(C:WindowsdebugNetSetup.LOG)。它应包含以下几行:

NetpGetComputerObjectDn: Crack results: (Account already exists) DN = CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Looking up attributes for machine account: CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Ms-Ds-CreatorSid is empty. NetpManageMachineAccountWithSid: NetUserAdd on 'h-dc01.woshub.loc' for 'WKS0001$' failed: 0x8b0 NetpManageMachineAccountWithSid: The computer account already exists in Active Directory. Re-using the account was blocked by security policy.

具有事件 ID 的事件4100或者4101还应该出现在事件查看器的系统日志中:

During domain join, the domain controller contacted found an existing computer account in Active Directory with the same name. An attempt to re-use this account was permitted. Domain controller searched: \h-dc01.woshub.loc Existing computer account DN: CN=wks0001,CN=Computers,DC=woshub,DC=loc

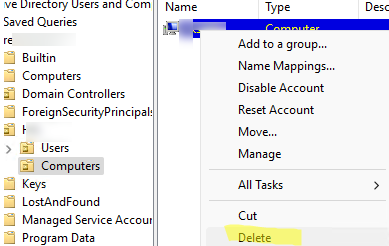

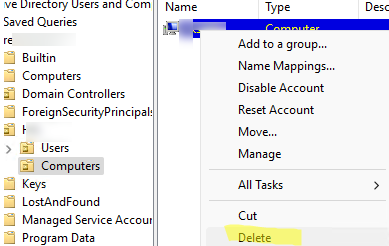

最简单的解决方法是重命名计算机(主机名)或从 AD 中删除以前使用该名称创建的帐户。在这种情况下,您可以轻松地将计算机以新名称加入AD域。

如果要允许某些非管理员用户将计算机加入现有帐户,则必须为域控制器配置单独的 GPO。

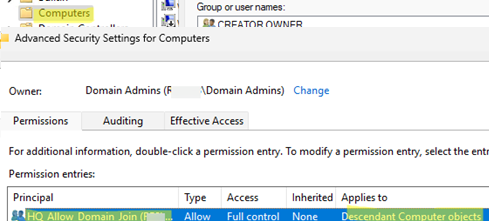

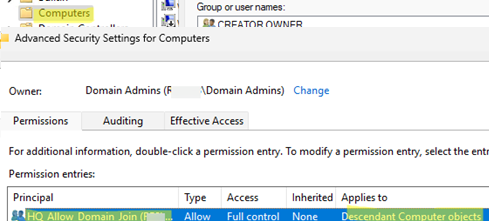

- 在AD域中创建安全组,添加可以复用计算机帐户的用户。例如,HQ_Allow_Domain_Join

- 打开域策略管理控制台(

gpmc.msc),创建一个新的 GPO,并将其链接到域控制器或者。 - 打开 GPO 并转到计算机配置 -> 策略 -> Windows 设置 -> 安全设置 -> 本地策略 -> 安全选项

- 打开政策域控制器:允许在域加入期间重复使用计算机帐户。

- 启用该策略。然后点击编辑安全性并添加先前创建的受信任用户组,这些用户将被允许将计算机加入域

为了增强安全性,请将该组中的成员数量保持在最低限度。

为了增强安全性,请将该组中的成员数量保持在最低限度。 - 等待 DC 上更新 GPO 设置,或使用命令立即更新

gpupdate /force - 该政策改变了计算机帐户重复使用许可名单中的参数

HKLMSYSTEMCurrentControlSetControlSAMDC 上的注册表项。它的值将包含您已添加的组的列表(以 SDDL 格式)。

- 验证该组的成员是否已被委派 AD 权限来管理目标 OU 中的计算机帐户。

现在,该组中的用户在将设备加入域时可以使用现有计算机帐户。

检查 NetSetup.LOG 日志:

NetpCheckIfAccountShouldBeReused: Account re-use attempt was permitted by Active Directory Policy. NetpCheckIfAccountShouldBeReused:fReuseAllowed: TRUE, NetStatus:0x0

如果用户在应用指定的设置后仍然无法将计算机添加到域,请检查 C:WindowsdebugNetSetup.LOG 文件中是否有以下行:

Active Directory Policy check with SAM_DOMAIN_JOIN_POLICY_LEVEL_V2 returned NetStatus:0x5.

这表明用户没有权限远程连接到域控制器并检查 SAM 数据库中的记录。在这种情况下,您必须启用网络访问:限制允许远程调用 SAM 的客户端DC 的安全策略并将您的用户组添加到其中。

此前,微软允许NetJoin旧帐户重用用于忽略阻止重复使用现有计算机帐户的新安全设置的注册表项。

reg add HKLMSystemCurrentControlSetControlLsa /v NetJoinLegacyAccountReuse /t REG_DWORD /d 1 /f

但是,2024 年 8 月的更新中删除了对此注册表设置的支持,并且此选项不再有效。