在 Windows 11 和 Windows Server 2025 上阻止 NTLM 连接

作为逐步淘汰不安全协议的一部分,微软已经已删除从 Windows 11 版本 24H2 和 Windows Server 2025 开始支持已弃用的 NTLMv1 身份验证协议,鼓励使用 Kerberos 等更安全的替代方案。还计划在 Windows 的未来版本中弃用 NTLMv2。

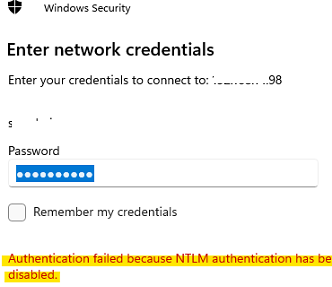

如果用户尝试连接到仅支持 NTLMv1 身份验证的远程计算机或 NAS 设备,则会显示错误消息。

Authentication failed because NTLM authentication has been disabled

在这种情况下,在事件查看器中,您可以找到如下事件:

ERROR_NTLM_BLOCKED Error code: 1937 (0x791) Authentication failed because NTLM authentication has been disabled.

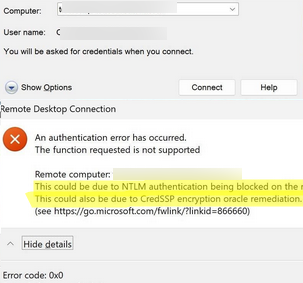

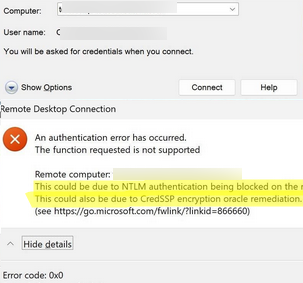

如果您尝试通过 RDP 从工作组中的计算机连接到运行 Windows 11 24H2 的域设备,您可能会收到以下错误:

An authentication error has occurred. The function requested is not supported. This could be due NTLM authentication being blocked on the remote computer. This also be due to CredSSP encryption oracle remediation.

缺乏对 NTLMv1 协议的支持可能会导致仅支持这种过时身份验证方法的设备出现连接问题。从 Synology NAS 和 TrueNAS 映射的网络驱动器尤其会出现问题。为了继续在 Windows 11 中使用此类设备,您需要将它们配置为至少使用 NTLMv2(可能需要固件更新)。

参见:在 Windows Server 2019 / 2016 / 2012 中启用多个远程桌面连接

审核 Windows 环境中的 NTLMv1 使用情况

增强的 NTLM 身份验证事件审核现在也可用于 Windows 11 24H2 和 Windows Server 2025。使用 NTLM 身份验证(v1 或 v2)时,Windows 会记录相应的事件(事件查看器->应用程序和服务日志->微软->视窗->NTLM->操作)。

此类事件的详细信息将包含:

- 计算机上的用户和进程尝试使用 NTLM 身份验证。

- 使用什么版本的 NTLM

- 请求 NTLM 身份验证的远程设备的名称和/或 IP 地址。

在我的示例中,NTLM 身份验证日志包含有关使用当前允许的 NT LAN Manager 版本 2 的信息性消息,以及在尝试使用过时的 NTLM1v1 版本时发出的警告。

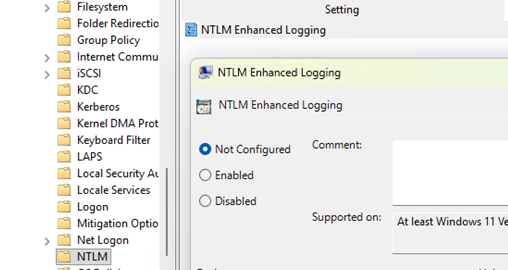

默认情况下启用 NTLM 使用事件收集。可以通过以下方式禁用此审核NTLM 增强日志记录GPO 编辑器中的选项(管理模板 -> 系统 -> NTLM)。

在 AD 域控制器上,此组策略选项是记录增强型域范围 NTLM 日志。

但是,NTLMv1 仍然可以用于 Windows 中某些旧加密算法中的身份验证,例如:MS-CHAPv2在AD域中。 Microsoft 建议在设备上启用 Credential Guard,以保护使用 NTLMv1 的旧协议。

微软发布了一个路线图为了在禁用 Credential Guard 的设备上禁用 NTLMv1,从 Windows 11 版本 24H2 和 Windows Server 2025 开始逐步推出审核和强制更改,以通过逐步淘汰旧协议来增强安全性。

根据这个路线图:

- NTLMv1 使用情况审核已启用2025 年 8 月(事件 ID:4024)

- 这些更改将在 Windows Server 2025 中实施2025 年 11 月。

- 在2026 年 10 月,Microsoft 将从审核模式切换到完全强制执行,设置默认值以阻止在未手动配置此设置的设备上默认使用 NTLMv1 派生凭据进行单点登录。此更改将通过设置来实现阻止Ntlmv1SSO注册表参数。 (

HKLMSYSTEMcurrentcontrolsetcontrollsamsv1_0),其值将从0(审核模式)至1(执行)。

建议您在实施更改之前测试您的环境,以确保它在完全禁用 NTLM 的情况下正常工作。

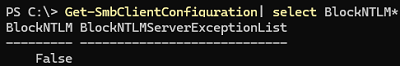

Windows 11(版本 24H2+)和 Windows Server 2025 中的另一个变化与使用 NTLM 进行 SMB 身份验证有关。现在,当访问远程计算机上的共享网络文件夹和打印机时,可以在客户端禁用 NTLM 身份验证协议以进行传出 SMB 连接。

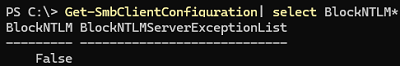

完全禁用 SMB 客户端的 NTLM:

Set-SMbClientConfiguration -BlockNTLM $true

或者,您可以禁用特定映射驱动器的 NTLM:

New-SmbMapping -RemotePath \srv1shared -BlockNTLM $true

或者

NET USE \srv1shared /BLOCKNTLM

这可以防止 SMB 客户端在通过 SPNEGO 协商身份验证协议后回退到 NTLM,而不是使用更安全的 Kerberos 协议(例如,在通过 IP 地址而不是 FQDN 映射共享驱动器时,或者在本地帐户下连接时可能会发生这种情况)。

要仅允许对某些设备使用 NTLM 身份验证,请将其地址添加到例外列表中。

Set-SmbClientConfiguration -BlockNTLMServerExceptionList "192.168.123.12,*.woshub.com"

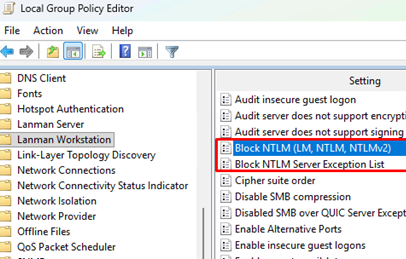

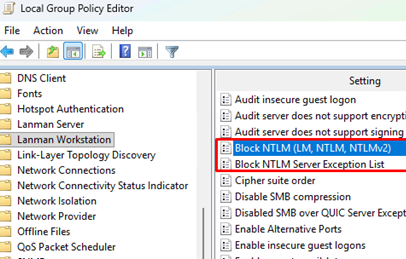

可以通过组策略选项应用这些设置电脑配置->管理模板->网络->兰曼工作站

- 块 NTLM(LM、NTLM、NTLMv2)

- 阻止 NTLM 服务器例外列表

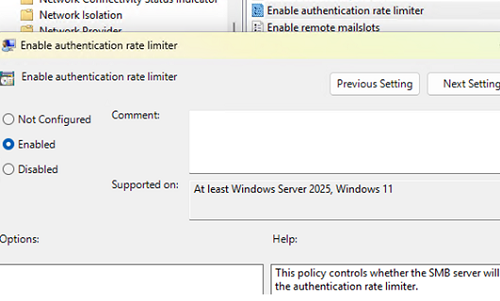

引入了新的 GPO 选项,允许您限制访问网络文件夹时 NTLM 身份验证尝试失败之间的时间间隔。这个参数被称为启用身份验证速率限制器(计算机配置 -> 管理模板 -> 网络 -> Lanman 服务器)。此选项通过在每次失败的 NTLM 身份验证尝试之间引入默认的 2 秒 (2000 毫秒) 延迟,从而显着减慢攻击尝试,从而保护 SMB 服务器免受对共享文件夹的暴力攻击和字典攻击