在 Microsoft Exchange 中配置下载域

在 Microsoft Exchange 上配置下载域以解决 CVE-2021-1730

在 Microsoft Exchange 中,我们存在漏洞 CVE-2021-1730,因此有必要为您的 Exchange 组织配置下载域。

您可能认为您的 Exchange Server 已更新到最新版本累计更新和Exchange 安全更新安装。

仅更新到最新的 CU 和 SU 并不意味着您的 Exchange Server 不会受到攻击。

如果您仍然检查健康检查器脚本,您会发现该漏洞CVE-2021-1730因为没有配置下载域。

因此,本文将帮助您为 Exchange Server 配置下载域以解决 CVE-2021-1730

通过配置 Microsoft Exchange 的下载域,您可以保护您的 Exchange Server 免受恶意行为者的侵害

什么是 CVE-2021-1730 漏洞?

CVE-2021-1730 是 Exchange Server 2016/19 中存在的欺骗漏洞,此漏洞可能导致恶意攻击者冒充用户的攻击。

因此,为了防止出现此 CVE-2021-1730,Microsoft 建议所有 Exchange 使用者将内联图像的下载域配置为从不同的 DNS 域而不是 OWA 中显示。

因此,遵循最佳实践,有必要正确配置您的下载域。

如何使用运行状况检查脚本查找 CVE-2021-1730 漏洞

要查找CVE-2021-1730漏洞,您可以下载并运行Exchange运行状况检查器脚本并生成HTML报告。

在我们的例子中,我们将脚本下载到 C 盘内的脚本文件夹中并运行它。

如果您尚未为 Exchange Server 配置下载域。

从 Healthchecker.ps1 生成 HTML 报告后,您将看到以下结果

您可以看到下载域已检测到 Exchange 安全漏洞。

配置下载域之前的注意事项

配置下载域时,它仅影响 Outlook 网页版 (OWA) 上的内嵌图像

因此,它对移动设备和 Microsoft Outlook 桌面应用程序上的内嵌图像没有任何影响。

在配置下载域之前,您必须配置 Exchange 内部和外部 DNS 设置。

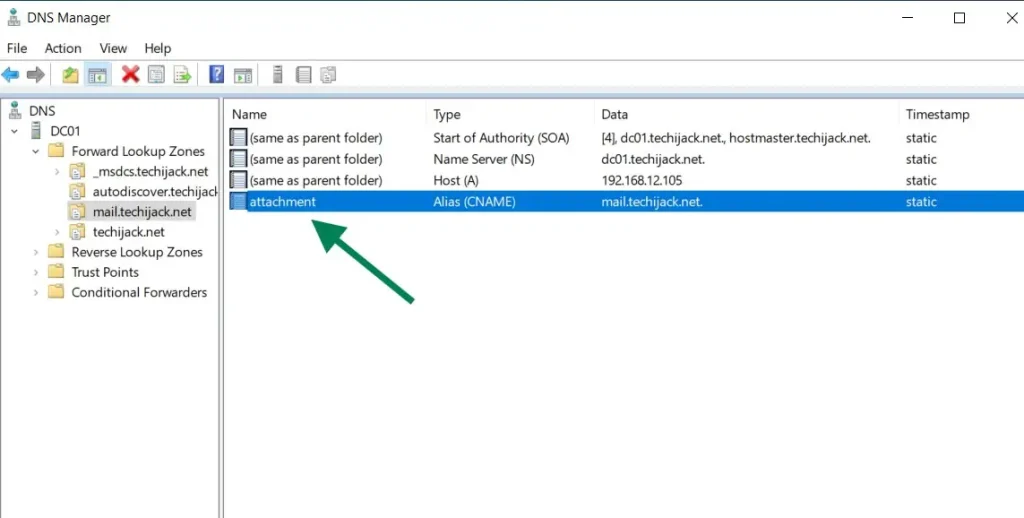

要配置内部 DNS,您必须创建一个别名记录记录并将其指向您用于 OWA 的主 Exchange 命名空间。

在我们的例子中,我们使用的是命名空间 mail.techijack.net为 OWA

因此,我们将按附件名称创建一条 CNAME 记录,并将其指向 OWA DNS 名称,因此 FQDN 名称将是附件.mail.techijack.net

下图显示了我们的 CNAME 记录依恋指向内部 DNS 中的 mail.techijack.net 区域。

因此,您还需要在公共 DNS 上配置相同的 CNAME 记录。

要将 CNAME 记录添加到您的公共域,您必须登录到您的域名注册商 DNS 管理。

下图显示了公共 DNS 的 CNAME 记录。

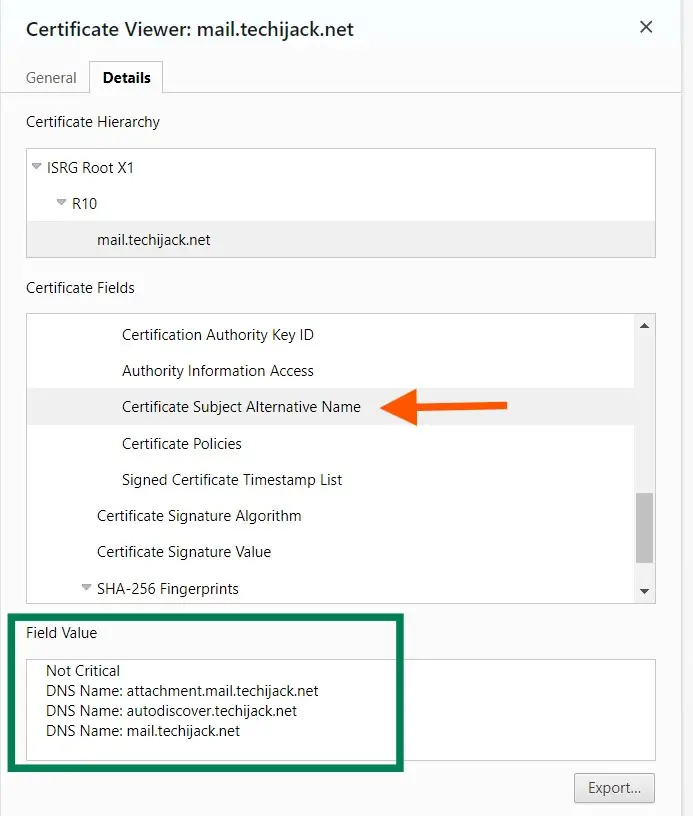

重要的事情之一是您应该拥有包含您的下载域名称的 Exchange SAN 证书。

如您所知,在我们的例子中,我们使用的下载域为attachment.mail.techijack.net。

参见:在 Exchange Server/Microsoft 365 上配置邮箱的电子邮件转发

因此,您的 SSL SAN 证书应在主题选项中包含此名称。

下图显示了为下载域attachment.mail.techijack.net配置的SAN证书

一旦你设置了以上的事情。现在我们可以为 Exchange Server 配置下载域了。

如何配置下载域

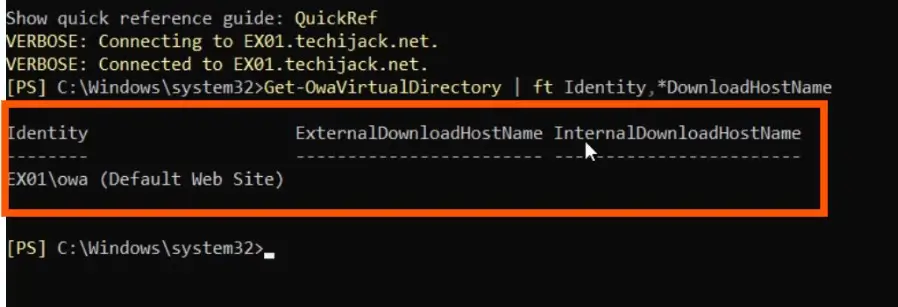

步骤1。现在我们需要为内部和外部的下载域主机名配置 OWA 虚拟目录。

现在,如果您运行以下 cmdlet 来检查当前下载主机名

Get-OwaVirtualDirectory | ft Identity,*DownloadHostName你会得到下面的结果

因此,要配置 Owa 的内部下载主机名,请运行以下 cmdlet

Set-OwaVirtualDirectory -Identity "EX01owa (Default Web site)" -InternalDownloadHostName "attachment.mail.techijack.net"对于外部下载域主机名

Set-OwaVirtualDirectory -Identity "EX01owa (Default Web site)" -ExternalDownloadHostName "attachment.mail.techijack.net"设置主机名后,您可以确认内部和外部主机名,您将得到以下结果

[PS] C:Windowssystem32>Set-OwaVirtualDirectory -Identity "EX01owa (Default Web site)" -InternalDownloadHostName "attachment.mail.techijack.net"

[PS] C:Windowssystem32>Set-OwaVirtualDirectory -Identity "EX01owa (Default Web site)" -ExternalDownloadHostName "attachment.mail.techijack.net"

[PS] C:Windowssystem32>Get-OwaVirtualDirectory | ft Identity,*DownloadHostName

Identity ExternalDownloadHostName InternalDownloadHostName

-------- ------------------------ ------------------------

EX01owa (Default Web Site) attachment.mail.techijack.net attachment.mail.techijack.net步骤2。现在我们需要通过运行以下 cmdlet 来启用下载域

Set-OrganizationConfig -EnableDownloadDomains $true步骤 3.只需键入即可重置 Internet 信息服务冰重置

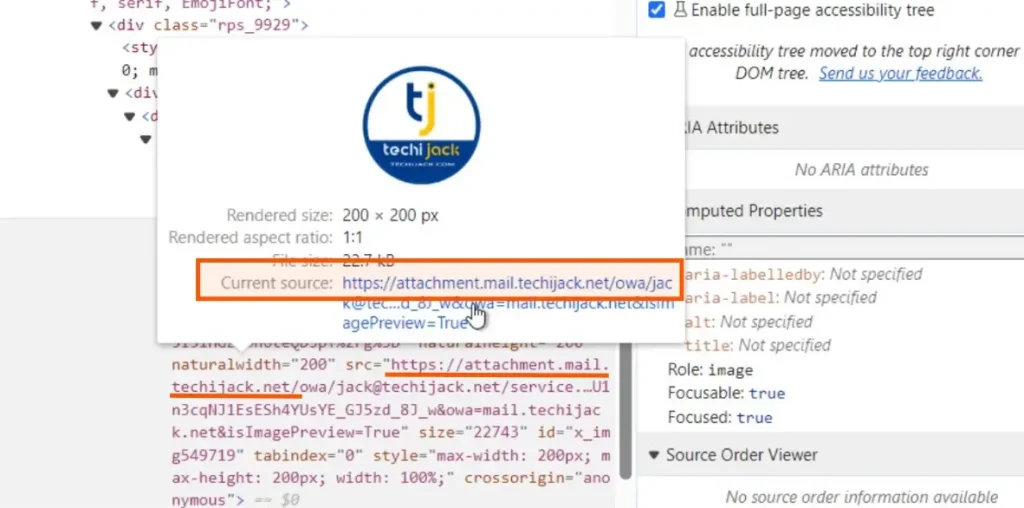

步骤 4。现在,您可以通过向任何用户发送带有图像附件的电子邮件来测试内嵌图像,然后在 Outlook 网页版上检查该图像。

我们已将图像连同附件发送给内部用户,并检查了该图像,结果显示如下。

现在,如果我们再次运行 Exchange 运行状况检查器脚本来验证我们所做的事情。

你会得到以下结果

您可以检查一下,现在没有漏洞,并且启用下载域是正确的。

结论

保持 Microsoft Exchange Server 环境最新且安全非常重要。

因此,我们在这里解决了 CVE-2021-1730 的漏洞问题,但无论何时您发现您的交易所存在任何漏洞。立即修复它很重要。

当您为 Microsoft Exchange 安装累积更新或任何安全更新时,CVE-2021-1730 不会自动修复。应手动修复。

如有任何问题,请随时联系我们。

如果您想了解有关 Exchange Server 教程的更多信息,您可能也会喜欢此内容

观看下面的视频,了解如何在 Exchange Server 2019 中配置下载域