LockBit 3 勒索软件:它是什么以及如何预防和恢复

LockBit 3 勒索软件,也称为 LockBit Black,是 LockBit 勒索软件的变种。它会加密文件并将其名称更改为字母的组合,修改文件的扩展名,还更改桌面壁纸。另外,LockBit Black 勒索软件会向桌面添加一个名为 [random_string].README.txt 的文本文件。这是一种危险的勒索软件,其活动不断增加,每天都会感染更多系统。 2022 年第四季度,仅 LockBit 3 就造成了 21% 的勒索软件攻击,总计40 起事件据信,LockBit 3.0 黑客与全球分支机构合作。其中一种 LockBit 变体以 VMware ESXi 服务器 (LockBit ESXi) 为目标,而该组织最近也开始针对 macOS。

LockBit 3.0 是勒索软件,是一种恶意软件,它会加密和锁定受害者的文件,然后请求赎金以换取解密密钥。LockBit 3.0 是 LockBit 勒索软件的最新版本,于 2022 年 3 月首次发现,被网络犯罪分子用来对毫无戒心的受害者进行勒索攻击。它比以前的版本更加模块化和隐蔽,并且与 BlackMatter 和其他勒索软件系列有相似之处。一旦 LockBit 3.0 在系统上执行,它将自动审查系统中的文件以加密并修改其文件名,其扩展名如 Linux 变体中的 .lockbit 或 .lockedbit。相比之下,在 Windows 变体上,扩展名是字符的混合。然后,它会显示一张勒索信,要求受害者付款,以便他们重新获得数据访问权限。

识别 LockBit 3 勒索软件

你可以识别LockBit 3通过计算机上的一些症状和迹象。一旦您意识到自己是网络攻击的受害者,请立即联系当地当局,断开计算机与互联网的连接,并从计算机中删除任何设备(例如外部 SSD 或闪存驱动器)。确认姓名

- LockBit 3.0 病毒

威胁类型

- 勒索软件

- 加密病毒

- 文件柜

加密文件扩展名

- 随机生成的扩展名

索要赎金的消息

建议阅读:Alphv (BlackCat) 勒索软件:如何预防和恢复

- [随机字符串].README.txt

有免费的解密器吗?

- 不,LockBit 3 没有公共解密密钥

检测名称

- 阿瓦斯特Win32:CrypterX-gen [Trj]

- 埃姆西软件Gen:Trojan.Heur.UT.kuW@aG4Vbyc (B)

- 卡巴斯基UDS:木马.Multi.GenericML.xnet

- 恶意软件字节勒索.LockBit

- 微软木马:Win32/Casdet!rfn

- 索福斯Troj/Lockbit-F

症状

- 无法打开计算机上存储的文件

- 新的文件扩展名

- 您桌面上的勒索赎金消息

- 用随机字母重命名的文件

勒索软件家族、类型和变种

- Lockbit 3.0 也称为 LockBit Black

- 它是 LockerGoga 和 MegaCortex 恶意软件家族的一部分

- 它是LockBit勒索软件的新变种

- 这是 BlackMatter 勒索软件类型

分配方式

- 受感染的电子邮件附件(网络钓鱼电子邮件)

- Torrent 网站(受感染的链接或文件)

- 恶意广告(恶意广告)

结果

- 锁定的文件

- 密码被盗

- 数据泄露

预防

- 防病毒和反恶意软件

- 更新软件

- 更新的操作系统 (OS)

- 防火墙

- 不要打开来源不明的电子邮件附件

- 不要从可疑网站下载文件

- 除非您确定安全,否则请勿点击广告

- 仅访问来自可靠来源的网站

LockBit 3.0勒索软件恶意域名:

- https://www.premiumize[.]com

- https://anonfiles[.]com

- https://www.sendspace[.]com

- https://fex[.]net

- https://传输[.]sh

- https://send.exploit[.]in

- *https://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion/

*黑客组域只能通过 Tor 浏览器访问。

LockBit 3 如何感染您的计算机

与任何网络攻击一样,LockBit 3 有多种方式进入您的系统并窃取和锁定您的数据。大多数时候,人为错误是造成感染的原因。例如,当您或不知情的员工点击电子邮件链接或下载其附件时。许多黑客使用伪装成合法的网络钓鱼电子邮件来欺骗受害者并说服他们点击附件。避免这些电子邮件的一个好方法是使用阻止恶意电子邮件发送给您的电子邮件提供商。此外,还要查找语法错误,而不仅仅是拼写错误。大多数虚假电子邮件都具有您可以轻松识别的语法 eros。盗版文件和软件也可能成为勒索软件的门户。此外,盗版电影、音乐和软件都是非法的,在道德上应受到谴责。LockBit 3 攻击发生的另一种方式是通过不安全的外部远程服务。攻击者将利用其凭据已知、重复使用、脆弱或改写的远程桌面协议 (RDP) 工具来访问企业网络并泄露数据。黑客也使用具有已知漏洞的软件来攻击企业。这就是为什么保持每个软件更新并保护 RDP 等远程管理工具非常重要。

LockBit 3 加密和勒索信

LockBit 3 勒索字条不仅声明数据被盗并加密,还警告如果受害者不支付赎金,攻击者组织将在暗网上(Tor 网站)发布数据。文本还指示使用提供的网站和个人 ID 与攻击者联系。在您受到 LockBit 3 勒索软件攻击后,您可以在桌面上看到以下字母文本文件:

~~~LockBit 3.0 2019年全球最快、最稳定的勒索软件~~~

>>>>> 您的数据被盗并被加密。

如果您不支付赎金,数据将发布在我们的 TOR 暗网网站上。请记住,一旦您的数据出现在我们的泄露网站上,您的竞争对手随时可能会购买它,因此请不要犹豫太久。您越早支付赎金,您的公司就越早安全。

不要支付赎金。除了非法之外,支付赎金还会带来制裁等严重后果,此外还存在资助犯罪活动的道德和伦理问题。支付赎金不保证您会获得钥匙或它会起作用。

LockBit 3 是如何工作的

LockBit 3 勒索软件分为三个阶段:利用、渗透和部署。

1.利用

第一阶段是利用网络的弱点。任何漏洞,例如开放的 RDP 和未更新的安全软件,都是网络攻击的门户。此外,网络钓鱼电子邮件和恶意广告也是网络攻击者利用漏洞的其他方式。

2. 渗透

在此阶段,LockBit 3 将感染任何其他连接的机器。因此,删除连接到受感染机器的所有设备并将其从互联网上疏通,以抑制恶意软件。它将通过横向移动在网络中传播,并达到攻击准备级别的访问权限。在渗透阶段,LockBit 3 攻击者收集信息、提升权限、在网络中横向移动并窃取数据。

3. 部署

在此阶段,LockBit 3.0 会删除所有还原点和备份,停止特定服务,然后开始锁定和加密每个文件。 LockBit 3 是最快的勒索软件之一,可以非常快速地加密您的数据。目的是使恢复变得不可能或延迟恢复,从而导致长时间停机,从而损害甚至毁掉您的商业声誉。此时,您可以看到勒索信和壁纸。现在是时候决定是否要遵循犯罪分子的要求(不建议这样做)或按照步骤安全地恢复加密文件。

防止LockBit 3勒索软件攻击

我们已经提到了几种可以防止 LockBit 3 勒索软件攻击的方法。以下是如何确保数据和业务安全的完整列表。您可以通过消除弱点来防止勒索软件。为此,您可以保持所有软件更新,并通过对您的团队进行网络威胁培训来提高网络安全意识。

1.使用强密码

始终为每个帐户使用强大且唯一的密码,并且仅与必要的人员共享它们。例如,如果员工不需要网站帐户或软件来工作,他们就不需要访问它。这可以保证只有授权人员才能访问每个公司帐户。

2.应用多重身份验证

您可以使用双因素身份验证或生物识别解锁来确保只有授权人员才能访问文件夹、设备或帐户。

3. 删除过时和未使用的用户帐户

未使用的帐户是黑客可以利用的漏洞。停用并关闭未使用的帐户以及过去员工使用的帐户。

4. 保持软件更新

如前所述,过时的软件是一个弱点。这是因为新的更新可以针对新型恶意软件(例如 LockBit 3)提供防护。

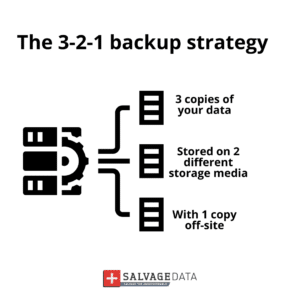

5.安排定期备份

至少保留三份数据副本,其中至少一份离线和异地存储。这可以保证,即使您遭受自然或人为灾难(如勒索软件),您的数据始终安全。定期备份可以防止停机并确保您永远不会丢失任何敏感数据。

6.使用网络安全解决方案

您可以拥有 IT 团队来保证您的业务安全,也可以聘请网络安全服务。无论哪种方式,您都必须寻找网络中的漏洞,例如后门、漏洞利用工具包和 YouTube 软件。

7. 制定恢复计划

数据恢复计划是指导发生灾难时该怎么做的文档。这可以帮助您更快、更安全地恢复业务。通过我们的深入指南了解如何创建数据恢复计划。

如何应对 LockBit 3 攻击

从 LockBit 3 攻击中恢复的第一步是隔离受感染的计算机通过断开与互联网的连接并删除所有连接的设备。那么,你必须联系地方当局。就美国居民和企业而言,当地联邦调查局外地办事处和网络犯罪投诉中心(IC3)要报告勒索软件攻击,您必须收集有关勒索软件攻击的所有信息,包括:

- 勒索信截图

- 与 LockBit 3.0 参与者的通信(如果有的话)

- 加密文件示例

您还必须调查勒索软件在您网络上的扩展情况。为此,您可以创建取证调查并查看是否有任何数据被泄露。勒索软件恢复服务可以帮助您进行此调查。您不得删除勒索软件,并保留所有攻击证据。这对于数字取证非常重要,因此专家可以追溯到黑客组织并识别他们。正在使用受感染系统上的数据,以便当局调查攻击并找到责任人。网络攻击调查与任何其他刑事调查没有什么不同:它需要证据来找到攻击者。隔离设备并联系当局后,您必须按照以下步骤取回数据:

1. 联系您的事件响应人员

网络事件响应是响应和管理网络安全事件的过程。事件响应保留者是与网络安全提供商签订的服务协议,允许组织获得有关网络安全事件的外部帮助。它通过安全合作伙伴为组织提供结构化形式的专业知识和支持,使他们能够在发生网络事件时快速有效地做出响应。事件响应保留人员让组织高枕无忧,在网络安全事件发生之前和之后提供专家支持。事件响应保留器的具体性质和结构将根据提供商和组织的要求而变化。良好的事件响应保留者应该强大而灵活,提供经过验证的服务来增强组织的长期安全态势。

2. 识别勒索软件感染

您可以通过文件扩展名检查哪些勒索软件感染了您的计算机(某些勒索软件使用文件扩展名作为其名称),或者它会出现在勒索字条上。有了这些信息,您就可以查找公共解密密钥。然而,LockBit 3 还没有它。

3. 删除勒索软件并消除漏洞利用工具包

在恢复数据之前,您必须保证您的设备没有勒索软件,并且攻击者无法通过漏洞利用套件或其他漏洞进行新的攻击。勒索软件删除服务可以删除勒索软件、创建用于调查的取证文档、消除漏洞并恢复数据。

4.使用备份恢复数据

备份是恢复数据最有效的方法。确保保留每日或每周备份,具体取决于您的数据使用情况。

5.联系勒索软件恢复服务

如果您没有备份或需要帮助删除勒索软件并消除漏洞,您应该联系数据恢复服务。SalvageData 专家可以安全地恢复您的文件并保证 Clop 勒索软件不会再次攻击您的网络。SalvageData 专家可以安全地恢复您的文件并保证 LockBit 3 勒索软件不会再次攻击您的网络。 24/7 联系我们的专家获取紧急恢复服务或查找您附近的恢复中心。

![如何在没有密码的情况下将 Windows 笔记本电脑恢复出厂设置 [已解决]](https://tips.pfrlju.com/tech/enda/wp-content/uploads/cache/2025/12/windows.webp.webp)