CoPhish 攻擊利用 Copilot Studio 代理竊取 Microsoft OAuth 令牌

一種新發現的網絡釣魚技術稱為“網絡釣魚”利用 Microsoft Copilot Studio 代理通過合法的 Microsoft 域提供欺騙性的 OAuth 同意提示。

研究人員在Datadog 安全實驗室發現了該方法,並警告 Copilot Studio 的高水平定制可能會無意中創建新的網絡釣魚向量。

雖然攻擊主要取決於社會工程,微軟確認正在修復該問題。

公司發言人表示,微軟正在“採取行動通過未來的產品更新來解決這個問題”,並繼續致力於加強同意治理和實施額外的保護措施以防止濫用。

OAuth 令牌的工作原理

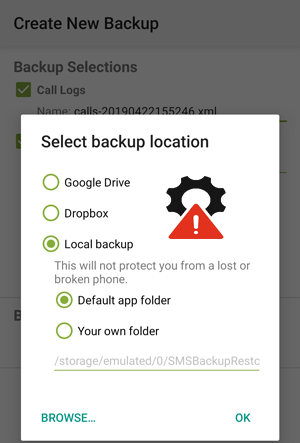

在針對 Microsoft Entra ID 的 OAuth 同意網絡釣魚攻擊中,攻擊者會註冊一個惡意應用程序,請求訪問或控制受害者數據的權限。然後,攻擊者誘騙用戶通過 Entra ID 的合法應用程序同意流程授予同意。

一旦獲得同意,平台就會發出具有這些權限的訪問令牌,並將其重定向到攻擊者控制的 URL。

然後,該令牌可用於冒充受害者、查看電子郵件或訪問敏感的公司資源。

微軟在其文章中提供了該攻擊鏈的詳細分解及其緩解措施官方安全博客。

它是如何運作的

一旦惡意 Copilot Studio 代理的演示頁面被激活,攻擊者就可以通過網絡釣魚電子郵件或 Microsoft Teams 消息共享其鏈接。

閱讀更多:Windows 11 的 Copilot 應用確認 GPT-5,微軟準備 Microsoft 365 Copilot、Azure

這是因為該 URL 託管在 Microsoft 官方域上,並且在視覺上類似於合法的 Copilot 頁面,受害者可能很容易將其誤認為是真正的服務。

Datadog 的 Chris Knowles 指出,一個微妙的線索——“Microsoft Power Platform”圖標可能暗示出現了問題,儘管許多用戶可能會忽視它。

當受害者單擊登錄按鈕並授予權限時,他們將通過合法的 Copilot 身份驗證服務重定向到token.botframework.com。

儘管這似乎是標準的 Microsoft 登錄流程,但會話令牌是使用 Burp Collaborator 等工具秘密捕獲並轉發給攻擊者的,從而允許威脅參與者無縫劫持會話。

原因是因為所有身份驗證流量都通過 Microsoft 的基礎設施進行路由,因此它看起來值得信賴,並且不會在網絡日誌中留下任何可疑活動的痕跡。

Datadog 的研究人員在對 CoPhish 攻擊的分析中詳細介紹了從受害者與惡意 Copilot 代理交互到攻擊者收到被盜令牌的整個漏洞利用路徑。