LG WebOS缺陷使本地攻擊者接管智能電視

在LG的WebOS中發現了一個關鍵的漏洞,用於智能電視,該智能電視允許在同一本地網絡上的攻擊者繞過身份驗證並完全控制受影響的集合,包括LG WebOS 43UT8050。

缺陷是公開SSD Secure披露在Typhoonpwn的LG類別競賽中獲得第一名後,公開發行了其嚴重性和影響。此外,發布了漏洞的技術細節,以顯示一個簡單的路徑 - 引發錯誤如何導致完整的設備接管。

攻擊的工作方式

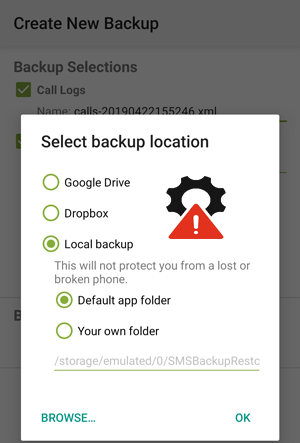

該問題始於WebOS電視上的瀏覽器服務,該過程每當將USB存儲設備附加到電視上時,它將打開特殊的“門”(端口18888)。此服務公開了HTTP端點 - /getfile? path =… - 意味著讓Peer設備從有限目錄下載文件(例如 /tmp /usb)。

電視的缺陷未能驗證路徑參數,使攻擊者能夠爬上目錄樹並從電視系統中下載任何文件而無需登錄。

另請閱讀:風險風險的Winrar用戶:最新更新中修復的主要安全缺陷

竊取電視的憑據

一個特別敏感的文件位於/var/db/main/。該數據庫包含了先前與電視的secondscreen.gateway Service配對的設備的身份驗證鍵。通過竊取這些鑰匙,攻擊者可以模仿合法的客戶並連接到第二屏服務。

進入內部後,他們會獲得高級訪問,啟用開發人員模式,安裝應用程序或具有高特權的運行命令 - 有效地為它們提供了根訪問和持久控制。使用概念驗證代碼證明了利用鏈,該代碼使用Docker和小腳本來自動執行步驟。

從缺陷到完全接管

通過啟用開發人員模式,攻擊者可以將折衷的電視變成間諜工具,網絡後門,作為攻擊其他設備的樞軸點,只需將電視變成殭屍網絡的一部分,或者保持持續感染惡意軟件。

安全研究人員表明,整個過程可以在短短幾分鐘內使用一個簡單的腳本自動化,一旦攻擊者獲得網絡訪問,就可以快速而實用。

LG的回應

披露後,LG已確認了這個問題並發布了諮詢SMR-SEP-2025在其產品安全站點上,敦促用戶通過固件補丁立即更新電視。

用戶應該做什麼

在將補丁應用於電視之前,安全專家建議:

- 立即更新固件(檢查LG的官方諮詢)。

- 避免連接到不受信任的USB驅動器。

- 將電視保留在單獨的Wi-Fi或IoT VLAN網絡上,遠離筆記本電腦和關鍵設備。

- 禁用開發人員或第二屏服務,如果不使用。

為什麼重要

這種漏洞提醒您,您的智能電視不僅是電視了,而且是您網絡上的計算機,當輸入驗證和基本控件較弱時,它可能會成為嚴重的安全風險。隨著越來越多的房屋充滿了連接的設備,保持更新和隔離是不再是可選的,這是必不可少的。

![[固定]如何使用Airdrop將歌曲從iPhone轉移到iPhone](https://tips.pfrlju.com/tech/enda/wp-content/uploads/cache/2025/05/airdrop-music-between-iphone.jpg)