朝鮮黑客部署新的“AkdoorTea”後門

斯洛伐克網絡安全公司 ESET 的一項最新研究顯示,朝鮮黑客正在加強針對加密貨幣和 Web3 開發人員的全球行動,使用名為 AkdoorTea 的新後門滲透受害者的系統。

該行動以 DeceptiveDevelopment 的名稱進行追踪,與 Contagious Interview、DEV#POPPER 和 Void Dokkaebi 等活動重疊。

攻擊者主要針對 Windows、Linux 和 macOS 環境中的軟件開發人員,通過在 LinkedIn、Upwork、Freelancer 和 Crypto Jobs List 等求職平台上冒充招聘人員,引誘他們下載帶有惡意軟件的項目。

“DeceptiveDevelopment 的工具集主要是多平台的,由 Python 和 JavaScript 中的初始模糊惡意腳本、Python 和 Go 中的基本後門以及 .NET 中的暗網項目組成,”ESET 研究人員 Peter Kálnai 和 Mat?j Havránek寫道在周四發布的一份報告中。

騙局是如何運作的

攻擊者冒充招聘人員提供虛假的、利潤豐厚的工作機會來吸引目標的興趣。一旦目標對虛假工作機會表現出興趣,他們就會被引導完成以下挑戰:

編碼作業– 克隆木馬化的 GitHub 項目,秘密安裝惡意軟件。

視頻評估– 虛假採訪網站顯示虛假攝像頭或麥克風錯誤並提示受害者運行終端命令(“ClickFix”技術)。

黑客的工具包包括竊取信息的惡意軟件:

- BeaverTail、InvisibleFerret 和 WeaselStore– 信息竊取惡意軟件能夠從加密貨幣錢包、鑰匙串和保存的瀏覽器登錄信息中竊取數據。

- 海嘯套件– 一個多階段工具包,用於設置持久性、部署 .NET 間諜軟件並安裝 XMRig 和 NBMiner 等加密礦工。

- Tropidoor 和 PostNapTea– 與 Lazarus 操作相關的複雜遠程訪問木馬,具有屏幕捕獲、系統偵察和文件操作等功能。

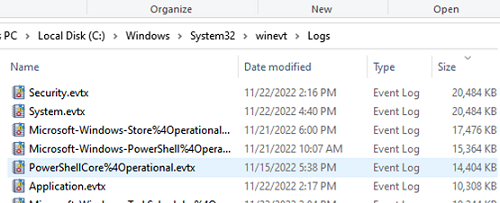

- 阿克多爾茶– 最新的有效負載,隱藏在偽裝成 NVIDIA 驅動程序更新的文件中,可在通過 BeaverTail 啟動後啟用遠程控制。

混合威脅模型

ESET 指出,該活動與朝鮮的秘密 IT 工人計劃(稱為 WageMole)有關。在這次行動中,工人們使用被盜或人工智能生成的身份來確保遠程工作的安全,甚至在視頻面試期間依靠實時換臉工具。然後,通過惡意軟件活動竊取的信息將被回收,以使這些欺詐性就業計劃更加有效。

影響

ESET 研究人員指出,欺騙性開發較少依賴於技術複雜性,而更多地依賴於創造性的社會工程和暗網工具的重用。

ESET 研究人員補充道:“儘管該組織經常缺乏技術成熟度,但它通過規模和創造性的社會工程進行了彌補。其活動展示了一種務實的方法,利用開源工具,重用可用的暗網項目,改編可能從其他與朝鮮結盟的組織租用的惡意軟件,並通過虛假的工作機會和麵試平台利用人類的漏洞。”

“朝鮮 IT 工人的活動構成了混合威脅。這種僱傭欺詐計劃將身份盜竊和合成身份欺詐等傳統犯罪活動與數字工具結合起來,將其歸類為傳統犯罪和網絡犯罪(或電子犯罪)。”

雙重威脅:惡意軟件和欺詐性招聘

專家警告稱,朝鮮黑客正在將惡意軟件驅動的加密貨幣盜竊與欺詐性 IT 招聘結合起來,凸顯了國家支持的間諜活動與有組織的網絡犯罪之間的模糊界限。這造成了一種混合威脅,使開發商和雇主都面臨風險。

求職者面臨著系統受損的風險,而公司則面臨著在不知不覺中僱傭受制裁的朝鮮特工的風險,這些人後來可能成為內部威脅——這凸顯了加強招聘檢查和更加警惕的網絡安全防禦的迫切需要。