9,000 多台华硕路由器通过持久 SSH 后门被劫持

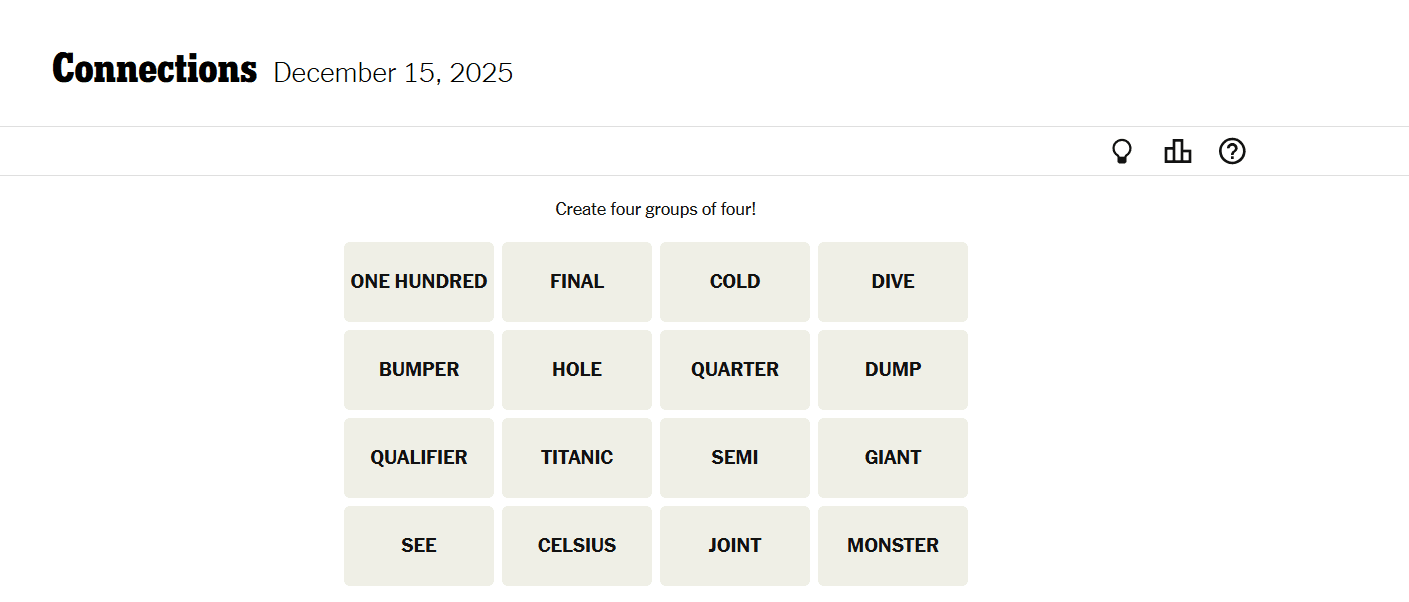

网络安全公司 GreyNoise 发现了一场秘密黑客活动,该活动成功入侵了 9,000 多个面向互联网的华硕路由器。

该活动于 2025 年 3 月 18 日首次由 GreyNoise 的专有人工智能分析工具 SIFT 发现,直到研究人员与政府和行业合作伙伴协调调查结果后,该活动才于周三公开披露。

攻击者结合使用暴力登录尝试、身份验证绕过和已知命令注入漏洞 (CVE-2023-39780),通过 Secure Shell (SSH) 悄悄安装持久后门。

该活动特别令人震惊的是其隐蔽性和弹性:未经授权的访问在重新启动和固件更新后仍然存在,从而使他们能够持久控制受影响的设备。

“攻击者通过链接身份验证绕过、利用已知漏洞和滥用合法配置功能来保持长期访问,而不会丢失恶意软件或留下明显痕迹。”写道灰噪声研究人员在周三的博客文章中。

使用在 GreyNoise 全球观测网格中运行的完全模拟的华硕路由器配置文件和深度数据包检查,研究人员能够重建攻击链并识别后门机制。

攻击如何进行

攻击者通过暴力登录尝试和未记录的身份验证绕过(包括未分配 CVE 的技术)获得初始访问权限。然后,他们利用已知漏洞 CVE-2023-39780(命令注入缺陷)在路由器上运行任意命令。

他们使用合法的华硕功能,在自定义端口 (TCP/53282) 上启用 SSH 访问,并插入攻击者控制的公钥以进行远程访问。后门存储在非易失性存储器 (NVRAM) 中,使其能够在重新启动和固件更新后继续存在。

“因为这个密钥是使用华硕官方功能添加的,所以这个配置更改在固件升级过程中仍然存在,”另一位详细说明相关报告由灰噪声。 “如果您以前曾被利用过,升级固件不会删除 SSH 后门。”

为了保持隐蔽性,攻击者会禁用系统日志记录、避免使用恶意软件并躲避趋势科技的 AiProtection,这体现了精心的计划和深厚的技术知识。

为什么它很重要

攻击者正在组建一个由受感染设备组成的网络——实际上是一个隐形僵尸网络——能够在未来的网络行动中武器化。由于日志记录被禁用并且没有恶意软件签名可供检测,传统的安全工具不太可能捕获它。

在过去的三个月中,GreyNoise 传感器仅发现了 30 个与此活动相关的请求,并确认超过 9,000 个华硕路由器已受到损害。在这些请求中,GreyNoise 的 SIFT 工具仅标记了三个可疑的 HTTP POST 请求来触发人工检查。

鉴于所使用方法的复杂性和隐蔽性,GreyNoise 认为该活动可能是资源充足且技术精湛的威胁行为者所为,甚至可能与民族国家有关,但尚未做出正式的归属。

截至 2025 年 5 月 27 日,Censys(一个持续映射和监控全球互联网上面向互联网的资产的平台)确认近 9,000 台华硕路由器已遭到入侵。受影响的主机数量正在增加,而且考虑到该行动的悄然展开,真正的影响可能会更广泛。

阅读更多:Coinbase 遭黑客攻击:超过 69,000 名用户受到数据泄露影响

华硕此后在最近的固件更新中修补了 CVE-2023-39780,但用户必须手动验证并清理现有后门。

建议

为了保持保护,用户需要检查华硕路由器在 TCP/53282 上的 SSH 访问,检查authorized_keys 文件中是否有可疑条目,阻止已识别的恶意 IP(101.99.91.151、101.99.94.173、79.141.163.179 和 111.90.146.237),如果怀疑存在泄露,建议执行完全出厂重置并手动重新配置路由器。